С развитием контейнерных технологий стандартизация форматов и способов упаковки контейнеров становится всё более актуальной темой. Одним из важнейших результатов работы в этом направлении является спецификация образа Open Container Initiative (OCI), которая играет ключевую роль в формировании современного контейнерного ландшафта. Несмотря на широкое распространение контейнеров, детали внутреннего устройства спецификации образа OCI остаются малоизвестными и заслуживают пристального внимания. Истоки спецификации лежат в совместной инициативе Open Container Initiative, которая поставила целью унифицировать стандарты контейнерных технологий, обеспечив совместимость между разными инструментами и платформами. Спецификация OCI делится на две основные части: runtime-spec, описывающую запуск контейнера, и image-spec, отвечающую за структуру и переносимость контейнерных образов.

Если runtime-spec определяет, как запускается изолированный процесс с использованием механик Linux, то image-spec фокусируется на упаковке корневой файловой системы и конфигурации приложения внутри контейнера для передачи между хостами. Одной из проблем runtime-spec является ограничение при переносе состояния корневой файловой системы контейнера. Несмотря на возможности рантайма runc делать чекпоинты запущенного процесса и восстанавливать его состояние, данная спецификация не покрывает подобный функционал для файловой системы, что затрудняет реализацию сценариев живой миграции или снятия бэкапов всего контейнера. Кроме того, для каждого контейнера с изоляцией нужен отдельный набор конфигураций и корневая файловая система, что приводит к дублированию ресурсов в случае схожих образов. В этом и кроется ключевая роль image-spec, позволяющая решить данные сложности за счёт более гибкого и оптимального описания слоя образа.

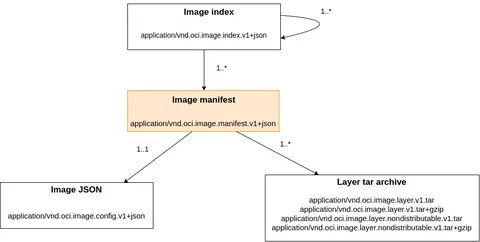

В основе OCI Image Specification лежит несколько ключевых конструкций. Образ состоит из манифеста, индексного файла (необязательного), набора слоёв файловой системы и конфигурации. Манифест определяет, какие слои и конфигурация необходимы для запуска контейнера на конкретной архитектуре процессора. Индекс выступает как контейнер для манифестов, представляя образы для разных архитектур в одном пакете. Сами слои отражают изменения в файловой системе, которые суммарно формируют финальный корень контейнера.

Ключевая концепция - использование контент-адресуемых идентификаторов, где каждый элемент образа имеет уникальный хеш, вычисленный от его содержимого. Это гарантирует неизменность и однозначное идентифицирование образов, что критично при передаче, хранении и кэшировании. Манифест при этом выступает как указатель на конфигурацию и слои, позволяя полноценно удостовериться в целостности и происхождении образа. Практика демонстрирует применение этих концепций в популярных рантаймах. Например, с помощью утилиты ctr из Containerd можно скачать Alpine Linux образ и увидеть структуру его элементов: манифесты, индексы, конфигурационные файлы и слои.

Все они хранятся в виде сжатых файлов с sha256-хешами, что упрощает проверку и работу с ними. Изучение содержимого этих файлов раскрывает внутреннюю организацию: JSON-манифесты с полями, описывающими конкретные слои, платформы и метаданные. Интересен также формат индексных файлов, которые агрегируют манифесты для различных архитектур, превращая образ в мультиархитектурный. Это позволяет умным менеджерам контейнеров, таким как Docker, автоматически выбирать подходящий вариант для текущей платформы и загружать только необходимое. Файловая структура распакованного образа, называемая image layout, строго регламентирована и содержит index.

json, oci-layout и директорию blobs с элементами образа. Представленный на практике пример с Alpine показывает, как контент организован в файловой системе и как manifest.json выступает в роли быстрой ссылки на нужный манифест. Конфигурационный файл образа содержит параметры, ориентированные на механизм запуска Linux-процесса: команды, аргументы, переменные окружения, рабочий каталог и прочее. Несмотря на некоторое сходство с runtime-spec, он не включает изоляционные настройки вроде namespace или cgroups - их реализует движок контейнера.

Конверсия образа в runtime bundle происходит именно за счёт преобразования конфигурации OCI в runtime-spec, что позволяет использовать образы на разных платформах с сохранением их характеристик. Одним из центральных элементов спецификации являются слои файловой системы. Каждый слой представляет собой дельту - изменения относительно предыдущего состояния. Эти дельты могут включать добавления, удаления или модификации файлов и директорий, охватывая все типы объектов файловой системы, и задают комплекс изменений, которые в итоге формируют корневой каталог контейнера. Слои сжимаются для оптимизации транспорта и хранения.

Для понимания принципов построения слоёв полезно рассмотреть примеры работы с Dockerfile. Каждая инструкция RUN, ADD, COPY создаёт новый слой, который аккумулирует изменения, сделанные этой командой. Таким образом, количество слоев коррелирует с числом таких операторов, что объясняет попытки оптимизировать Dockerfile путём минимизации числа шагов. Анализ экспортированного образа с помощью ctr и распаковка слоёв даёт наглядное представление о структуре и файлах каждого компонента. Также стоит отметить технические детали, касающиеся хешей - различные типы идентификаторов (digest и DiffID).

Digest рассчитывается по сжатому содержимому слоёв, тогда как DiffID - по их распакованному виду. Эта разница важна для точной проверки целостности и правильной работы с кэшами слоёв. OCI Image Specification существенно расширяет возможности runtime-spec, упрощая переносимость и управление контейнерами. Она позволяет эффективно использовать ресурсы, благодаря разделению образов на слои и использованию механизмов Copy-on-write, доступных в OverlayFS и AUFS. Контейнерные движки, реализующие спецификацию OCI, предлагают пользователям повышенную гибкость, масштабируемость и совместимость.

Таким образом, глубокое понимание спецификации образа OCI даёт не только техническое преимущество в работе с современными контейнерными технологиями, но и фундамент для разработки собственных инструментов и оптимизации процессов управления контейнерами. В эпоху стремительного распространения облачных решений знание внутренних механизмов стандарта становится неотъемлемой частью компетенции профессионала, работающего с контейнерами и оркестраторами. .