Современный мир стремительно digitalизируется, и вместе с этим растет опасность киберугроз, направленных против пользователей мобильных устройств. Одним из последних и самых тревожных примеров стала активность Android-шпионского ПО DCHSpy, связанного с иранским Министерством разведки и безопасности (MOIS). Это зловредное программное обеспечение маскируется под обычные, казалось бы, полезные приложения — VPN-сервисы и инструменты для доступа к спутниковому интернету Starlink, который набирает популярность в условиях ограничений на свободный интернет в Иране.Главной целью DCHSpy являются оппозиционно настроенные пользователи иранского происхождения, а также англоязычные активисты и журналисты, осуждающие политику и режим в стране. Заражение происходит через вполне легитимно выглядящие страницы с загрузкой приложений, а также распространение ссылок через Telegram-каналы.

В целом, этот метод распространения настолько умело замаскирован, что жертвам трудно распознать опасность до того, как вредонос выйдет на активный сбор данных.Само приложение, замаскированное под VPN, обладает широкими возможностями слежки. Оно способно получать доступ к личным сообщениям как из SMS, так и из WhatsApp, собирать списки контактов, историю звонков, данные о местоположении, нужные файлы на устройстве, а также делать фотографии и записывать аудио через микрофон смартфона. Такая комплексная сборка информации дает злоумышленникам полный контроль и возможность следить за перемещениями, разговорами и социальной активностью пользователя.История обнаружения DCHSpy восходит к 2023 году, однако его активное развитие и распространение усилилось на фоне эскалации конфликта между Израилем и Ираном.

Исследователи компании Lookout, специализирующейся на мобильной безопасности, отметили, что подлинное количество пострадавших пользователей остается неизвестным, однако возможность масштабного воздействия вполне реальна. Особенно учитывая появление новых версий DCHSpy, которые продолжают совершенствоваться и адаптироваться к современным защитным механизмам смартфонов.Особое внимание следует уделить успешному использованию «приманок» — приложений под названием Earth VPN, Comodo VPN и Hide VPN. Поддельные APK-пакеты распространялись даже под именем starlink_vpn, что говорит о попытках злоумышленников воспользоваться репутацией и популярностью спутникового интернета Starlink, который начал работу иранской территории в ответ на государственные попытки блокировать доступ в сеть. Разрешение использования спутникового интернета в Иране было быстро отменено, однако сама технология остается востребованной среди тех, кто пытается сохранить свободу информации.

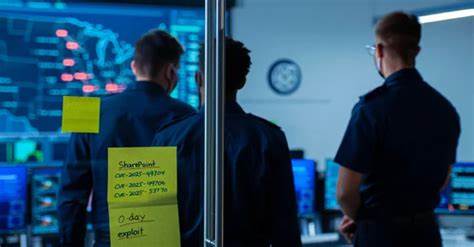

Одна из уникальных черт DCHSpy — модульная структура трояна, что позволяет злоумышленникам наращивать функциональность и адаптировать вредонос под конкретные цели в режиме реального времени. Интересно, что DCHSpy разделяет инфраструктуру команд и управления с еще одним андроид-малварем под названием SandStrike, который также был обнаружен ранее и ориентирован на персидскоязычное население с похожими лояльностями.Технологии распространения заразных приложений продуманы очень тщательно. Помимо Telegram, используются легитимно выглядящие веб-сайты, имитирующие настоящие VPN-сервисы. Такие методы позволяют злоумышленникам обходить детекторы антивирусов и вовлекать в ловушку как можно больше жертв.

При этом изготовители вредоносного ПО часто используют просроченные или повторно применяемые сертификаты цифровой подписи, что затрудняет точную датировку и источник появления конкретных версий трояна.Интересно отметить, что деятельность группы MuddyWater, стоящей за DCHSpy, хорошо известна в киберразведывательном сообществе. Она действует на международном уровне уже несколько лет, используя сложные методы социальной инженерии, кибершпионажа и внедрения в системы. Синонимы и названия, такие как Boggy Serpens, Cobalt Ulster и Mango Sandstorm, встречаются в отчетах различных аналитических компаний, что подтверждает широкий спектр их операций и целей.Фокусирование на оппозиционно настроенных лицах определяется не только по способам распространения, но и по языковым признакам и тематике рекламных материалов в Telegram-каналах.

Приложения предлагают услуги, которые явно противоречат официальной риторике, обещая доступ к заблокированным ресурсам, защиту от цензуры и помощи в обходе региональных ограничений.Кроме того, DCHSpy — не единственное вредоносное ПО, нацеленное на жителей иранского региона и ближневосточного пространства. Ранее были обнаружены AridSpy, BouldSpy, GuardZoo, RatMilad и SpyNote, каждая из которых отличалась своими особенностями, однако все они объединены целью дестабилизации, шпионажа и получения критической информации.Ситуация в Иране, сопровождаемая периодическими интернет-блокировками и усилением государственного контроля, создает благоприятные условия для распространения подобных угроз. В условиях цензуры и ограничений цифровая безопасность становится жизненно важной для активистов, журналистов и правозащитников.

Они вынуждены пользоваться непроверенными приложениями в надежде получить доступ к глобальной сети, что нередко приводит к уязвимости и компрометации личных данных.Современные пользователи Android должны быть особенно осторожны при загрузке приложений из неофициальных источников, особенно если речь идет о VPN или инструментах обхода блокировок. Установка подобных программ вне официальных магазинов приложений сильно повышает риск заражения вирусами типа DCHSpy, которые могут украсть личную информацию и следить за пользователем без его ведома.Предотвратить подобные инциденты можно с помощью нескольких важных мер безопасности. Использование официальных сервисов и магазинов приложений всегда предпочтительнее, необходимо тщательно проверять отзывы и оценки программ.

Хорошим решением станет использование антивирусных и антишпионских утилит, способных обнаружить подозрительную активность уже на начальных этапах. Кроме того, настоятельно рекомендуется ограничивать разрешения приложений, особенно тех, которые требуют доступа к личным сообщениям, аудио и камере.В свете последних событий особенно актуален вопрос международного сотрудничества в области кибербезопасности, направленного на выявление и блокировку подобных шпионских кампаний. Аналитики и правоохранители по всему миру призывают к совместной работе, чтобы не дать государственным хакерам реализовать свои цели воздействия на права человека и свободу слова.Подводя итог, DCHSpy — яркий пример того, как современные угрозы кибербезопасности эволюционируют, приобретая новые формы и методики распространения.

Подходы к защите должны также развиваться, включать в себя современные средства обнаружения, обучение пользователей и международные инициативы по противодействию инфраструктуре подобных вредоносных программ. В условиях растущих политических конфликтов и технологических ограничений особенно важно повышать уровень цифровой грамотности и осведомленности пользователей, чтобы минимизировать риски и сохранить права на свободу информации и приватность.