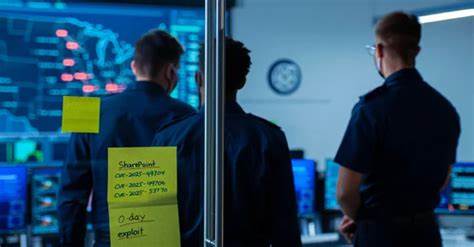

В последние годы вопросы кибербезопасности находятся в центре внимания мирового сообщества, однако новые вызовы продолжают появляться с ошеломляющей скоростью. Одной из таких серьезных угроз стали уязвимости в платформе Microsoft SharePoint, эксплуатируемые китайскими хакерскими группами в реальных атаках. Об инциденте стало известно в июле 2025 года, когда американское агентство кибербезопасности и инфраструктурной защиты CISA добавило две критические уязвимости - CVE-2025-49704 и CVE-2025-49706 - в свой список известных эксплуатируемых уязвимостей. Эти уязвимости связаны с возможностью удаленного выполнения кода и подделки данных (спуфига), что позволяет злоумышленникам получать неавторизованный доступ к локальным SharePoint-серверам. Подобная угроза уже подтвердилась активными атаками, и госучреждения США получили официальное предписание устранить эти уязвимости в кратчайшие сроки, до 23 июля 2025 года.

Китайские кибергруппировки, известные под названиями Linen Typhoon и Violet Typhoon, с начала июля 2025 года применяют эти уязвимости в своих атаках, стремясь получить доступ к корпоративным и государственным данным. Эксперты связывают уязвимости с инструментальным набором, получившим прозвище ToolShell, который представляет собой сложную цепочку багов, включающую обход аутентификации и возможность выполнения удаленного кода с повышенными привилегиями. Анализ показал, что злоумышленники внедряют вредоносные веб-шеллы для управления системой, а также осуществляют кражу критических секретов, таких как MachineKey – ключевых компонентов криптографической защиты. После успешного проникновения атакующие используют зашифрованные команды PowerShell для скачивания вредоносных файлов под видом безобидных, например, «debug.js», который на деле является переименованным бинарным исполняемым файлом.

Это позволяет скрыть наличие угрозы от систем безопасности и провести дальнейшее исследование целевой инфраструктуры, включая сбор системной информации и похищение криптографических данных. Компании Microsoft и CISA подчеркивают, что уязвимости представляют собой серьезную опасность, способную нарушить безопасность многих государственных организаций и корпораций. Хотя Microsoft в своих официальных рекомендациях акцентирует внимание на CVE-2025-53770 как основном эксплуатируемом баге, независимые исследования и действия хакеров показывают, что игнорировать другие дырки системы крайне опасно. Интересно, что CVE-2025-53770 тесно связана с CVE-2025-49704 и CVE-2025-49706, так как она объединяет механизмы обхода аутентификации и уязвимости, приводящие к необоснованному выполнению кода. Одной из ключевых проблем стали попытки организаций обойти обновления и исправления с помощью включения функций защиты, таких как Antimalware Scan Interface (AMSI).

Результаты исследований, проведенных киберисследовательской лабораторией watchTowr Labs, показали, что злоумышленники смогли разработать методы обхода AMSI, продолжая успешно эксплуатировать систему даже на тех серверах, где внедрены меры защиты. Это подчеркивает опасность полагаться исключительно на средства защиты и игнорировать своевременное обновление программного обеспечения. Эксперты предупреждают, что практически все доступные публичные доказательства концепции (PoC) уязвимостей вызывают срабатывание AMSI и прочих систем обнаружения, что может создать ложное чувство безопасности среди администраторов и руководителей компаний. Такие заблуждения способны привести к значительным потерям и масштабным компрометациям, если системы не будут своевременно исправлены. CISA призывает все государственные и частные организации отнестись к проблеме с максимальной серьезностью.

Агентство ведет активное сотрудничество с Microsoft, другими федеральными структурами и партнерами на уровне штатов и муниципалитетов для выявления пострадавших систем и снижения масштабов ущерба. Предварительные данные свидетельствуют о том, что жертвами атак стали около 400 государственных и коммерческих учреждений, что подчеркивает системный характер угрозы и необходимость беспрецедентных мер реагирования. Для предотвращения дальнейшего распространения атак рекомендуется немедленно перейти к установке официальных патчей, опубликованных Microsoft и рекомендованных CISA. Игнорирование обновлений чревато не только техническими последствиями, но и репутационными и финансовыми потерями, особенно учитывая увеличение активности со стороны национальных государственных хакерских групп. Данная ситуация является очередным напоминанием для организаций о важности регулярного мониторинга уязвимостей, быстрой их идентификации и своевременного устранения, а также необходимости комплексного подхода к кибербезопасности, включающего не только технические меры, но и подготовку сотрудников, формирование культуры безопасности и использование современных инструментов защиты.

Кроме того, современный опыт показывает, что ставка исключительно на возможности антивирусного сканирования и интерфейсы защиты против сложных атак с обходом механизмов аутентификации не всегда эффективна. Все большее значение приобретает автоматизация процессов обнаружения угроз, применение искусственного интеллекта и алгоритмов машинного обучения для выявления аномалий и атипичного поведения в инфраструктуре. Одновременно с техническими аспектами особое внимание уделяется нормативным требованиям и процедурам реагирования. Постоянно обновляемые каталоги известных эксплуатируемых уязвимостей, такие как KEV CISA, служат важным источником информации и ориентиром для организаций, позволяя оперативно принимать необходимые меры. Неукоснительное соблюдение сроков установки исправлений должно стать неотъемлемой частью политики кибербезопасности.