Современный ландшафт киберугроз становится все более изощренным и опасным, особенно когда за атаками стоят государственные хакерские группы. Одной из таких групп являются северокорейские хакеры, которые недавно запустили масштабную кампанию, направленную на разработчиков программного обеспечения по всему миру. Речь идет об использовании 35 вредоносных npm-пакетов, которые интегрированы в цепочку поставок, что позволяет злоумышленникам скрытно выполнять свои задания и обходить традиционные средства защиты. Под npm понимается популярный менеджер пакетов для JavaScript, который широко используется во всем мире разработчиками для быстрого подключения сторонних библиотек и модулей. Пакеты, размещенные в официальном npm-репозитории, обычно проходят определенный уровень проверки, однако злоумышленники умудряются размещать там вредоносные проекты, что ставит под угрозу тысячи пользователей и компаний.

В центре недавней кампании оказалась операция под кодовым названием Contagious Interview, которая впервые была раскрыта в 2023 году исследователями Palo Alto Networks Unit 42. Эта операция нацелена на воздействие на системы программистов при помощи поддельных вакансий и собеседований, что создает иллюзию легитимности и снижает подозрения у потенциальных жертв. Используя социальную инженерию, хакеры создают фальшивые аккаунты в LinkedIn и других профессиональных сетях, чтобы связаться с соискателями и предложить задания, содержащие вредоносные npm-пакеты. Из 35 выявленных вредоносных пакетов шесть остаются доступными для скачивания в официальном npm-репозитории. Среди них react-plaid-sdk, sumsub-node-websdk, vite-plugin-next-refresh, vite-loader-svg, node-orm-mongoose и router-parse.

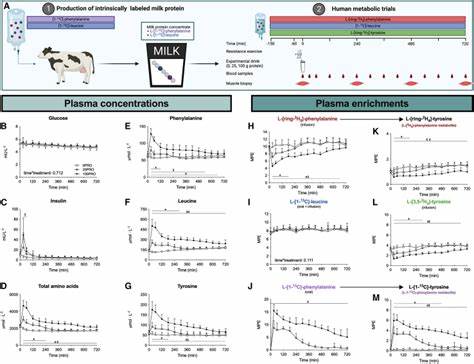

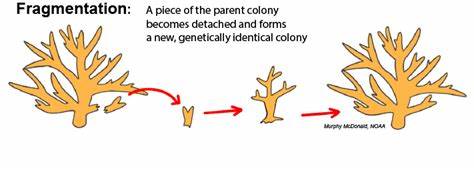

Все они содержат особый hex-кодированный загрузчик под названием HexEval. Этот загрузчик предназначен для сбора информации о целевой системе и последующей выборочной доставки вредоносного ПО. Этот механизм действует как своеобразная «матрёшка» — HexEval после установки пакет собирает данные о хосте и при выполнении определенных условий загружает и запускает следующий этап атаки, а именно специализированый JavaScript-стилер под названием BeaverTail. BeaverTail в свою очередь загружает Python-бэкдор InvisibleFerret, который позволяет хакерам контролировать инфицированные машины и сливать конфиденциальные данные. Такой многоуровневый подход делает обнаружение угроз затруднительным, поскольку вредоносные функции тщательно скрыты и активируются только при определённых обстоятельствах.

Socket, исследовательская компания, которая выявила данные пакеты, указывает, что один из npm-аккаунтов также распространял кроссплатформенный кейлоггер, способный записывать каждое нажатие клавиши, что свидетельствует о серьезных намерениях злоумышленников для глубокого мониторинга жертв. Данная кампания характеризуется постоянной эволюцией тактик и методов. Новейшие версии операции используют различные методы социальной инженерии и малваре-модули, чтобы обмануть пользователей. Например, используется тактика под названием ClickFix, с помощью которой поддельные ссылки направляют пользователей на загрузку вредоносных программ, таких как GolangGhost и PylangGhost. Контакт с жертвами зачастую происходит под видом легитимного собеседования или предложения работы.

Хакеры маскируются под рекрутеров и отправляют потенциальным жертвам проекты с вредоносным кодом на GitHub или Bitbucket, которые затем предлагается склонировать и запустить вне защищенных контейнеров. Это позволяет вредоносному ПО получить полный доступ к системе жертвы, после чего начинается сбор данных и контроль. Одним из ключевых моментов успешности этой кампании является эксплуатация доверия, которым пользуются рекрутеры и профессиональные платформы при поиске работы. Разработчики, особенно находящиеся в активном поиске, чаще снижают уровень бдительности и могут не тщательно проверять предоставляемые ресурсы, что делает такую атаку эффективной. Кроме того, минимальное присутствие вредоносных компонентов в официальном npm-репозитории снижает вероятность быстрого обнаружения и удаления.

Хакеры используют хитроумные техники сокрытия кода и разбивают вредоносный функционал на несколько компонентов, чтобы обойти проверки и статический анализ. Целями атаки, помимо кражи криптовалют и конфиденциальных данных, могут стать как индивидуальные разработчики, так и организации, работающие над проектами с критичной информацией. По сути, угроза связана не только с утечкой данных, но и с потенциальным нарушением секьюрности целых компаний и сервисов. В ответ на подобные инциденты экспертное сообщество предлагает усилить контроль за используемыми пакетами и реализовывать более жесткую политику безопасности в DevOps. Крайне важно применять контейнеризацию и запускать внешние или незнакомые проекты в изолированной среде, чтобы минимизировать риски вредоносного воздействия.

Разработчикам стоит обращать внимание на репутацию npm-пакетов, а также проверять происхождение и активность разработчиков, публикующих пакеты. Использование инструментов статического анализа, а также систем мониторинга поведения приложений поможет быстрее выявлять потенциальные угрозы. На государственном уровне злоумышленники из Северной Кореи продолжают совершенствовать свои методы проникновения и атакуют новые векторы через цепочки поставок и open source-сообщества. Комплексный подход к защите, включающий обучение сотрудников, проверку поставщиков и постоянный мониторинг ИТ-инфраструктуры, способен значительно повысить шансы противостоять таким опасным кампаниям. В сумме ситуация с вредоносными npm-пакетами, связанными с северокорейской операцией Contagious Interview, подчеркивает необходимость не только технических мер защиты, но и осторожности при взаимодействии в профессиональных сетях и среди коллег.

Внимательное отношение к исходящим сообщениям, проверка подозрительных ссылок и отказ от запуска сомнительных проектов без предварительного анализа — важные шаги к безопасной работе. Таким образом, текущая кампания представляет собой серьезную угрозу для мировой IT-экосистемы, особенно для разработчиков и специалистов, тесно работающих с open source-средами. Коллаборация и обмен информацией между исследовательскими группами, компаниями и государственными ведомствами остаются ключевыми для своевременного обнаружения и нейтрализации таких атак.