В эпоху цифровых технологий и растущей озабоченности вопросами безопасности и приватности пользователи и специалисты неизбежно сталкиваются с наличием множества сравнительных таблиц и чеклистов, предлагающих быстрый способ сориентироваться в многообразии безопасности различных приложений и протоколов. Однако, что если подобные чеклисты не помогают, а лишь вводят в заблуждение, становясь инструментом манипуляции и мешая понять суть вопроса? В данной статье мы рассмотрим причины, по которым чеклисты являются по сути «вором радости», как они искажают восприятие и какие альтернативы помогают принимать более осознанные решения в сфере цифровой безопасности.Многие из нас привыкли доверять простым таблицам, где сложные характеристики сводятся к зеленым, желтым и красным галочкам. Казалось бы, это удобно: визуально и без лишних усилий можно сравнить приложения, ориентируясь на предлагаемые поля. Однако при более глубоком рассмотрении становится очевидным, что такие таблицы охватывают лишь поверхностные аспекты, игнорируя критически важные нюансы и особенности.

Особенно это проявляется в области криптографии и обеспечения безопасности сообщений. Попытка вписать множество разнообразных протоколов с различными целями и архитектурами в единую таблицу — это попытка уложить многомерный объект в двумерную плоскость. В результате получается искажённая картина, которая искажает реальное положение дел и мешает понимать, какие решения действительно обеспечивают надежную защиту данных.Пример из реального мира — сравнение протоколов Signal и MLS. Они проектировались с разными целями и подходами: Signal ориентирован на обеспечение конфиденциальной связи между пользователями мобильных устройств, при этом вкладывая значительные усилия в обеспечение анонима и скрытие социальной структуры; MLS же разработан для стандартизации и улучшения масштабируемости защищённых групповых коммуникаций с возможностью межпрограммной совместимости.

Попытка поставить их рядом в виде чеклиста с примитивной оценкой «да» или «нет» просто не отражает различий, которые могут быть решающими в конкретных сценариях.Кроме того, в подобных чеклистах часто акцентируется внимание на данных, которые в контексте безопасности являются несущественными или даже вводящими в заблуждение. Один из таких примеров — упоминание юрисдикции, которая представляется практически важным параметром при оценке приложений. Однако с точки зрения криптографии, если приложения используют энд-ту-энд шифрование, и сервера не имеют доступа к ключам шифрования, то место их расположения перестает играть ключевую роль. Тем не менее, в чеклистах часто этому параметру уделяется первостепенное значение, что отвлекает пользователя от действительно важных вопросов.

Критически важными аспектами при оценке безопасности мессенджеров являются включение энд-ту-энд шифрования по умолчанию и невозможность его отключения в любой форме, случайной или злонамеренной. Если эти критерии не соблюдаются, то вторая часть анализа становится бессмысленной, так как изначально будет подорвана основа безопасности коммуникаций.Проблема в том, что подобные чеклисты зачастую разрабатываются людьми без глубоких технических знаний в области криптографии. Вследствие этого сложнейшие технические параметры сокращаются до набора цветных квадратиков, которые лишь имитируют объективную оценку. Зачастую одна и та же техника криптографии обозначается по-разному, вводя дополнительную путаницу и создавая иллюзию глубокого, многоуровнего анализа.

На самом деле за этим часто стоит поверхностное и непрофессиональное впечатление.Понимание безопасности — это не просто выбор правильной отметки в таблице, а постоянный, продуманный процесс, включающий анализ требований пользователей, предполагаемых угроз и сценариев использования. Один и тот же инструмент может обладать разным уровнем безопасности в зависимости от того, для каких задач он применяется. Важнее понять модель угроз, которой должен противостоять инструмент, нежели слепо следовать чеклисту.Эксперты, работающие с криптографией и безопасностью, обращают внимание на необходимость развития более гибких и адаптивных методов оценки.

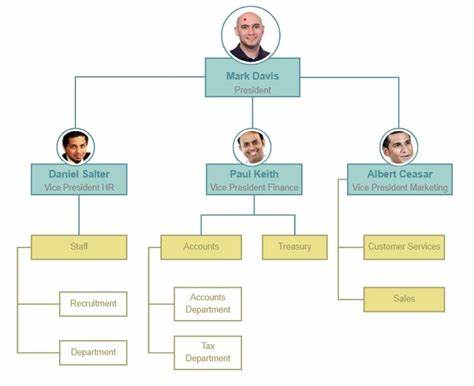

Вместо жестких списков они предлагают работу с моделями, которые включают в себя аналитические графы и блок-схемы, где можно учитывать множество факторов и решать, какие аспекты являются приоритетными для конкретного пользователя или организации. Такой подход требует времени, знаний и иногда привлечения квалифицированных криптографов, но он гарантирует более информированный и взвешенный выбор.Если пользователю или организации необходимо выбрать надежное мессенджерное приложение, лучше задать три фундаментальных вопроса: включено ли энд-ту-энд шифрование по умолчанию, есть ли возможность отключить это шифрование, и какой профиль угроз наиболее вероятен в вашем конкретном случае? Эти вопросы поднимут разговор на правильный уровень, способствуя более точной и полезной оценке.Чеклисты, к сожалению, часто используются маркетологами для продвижения тех или иных продуктов, которые они хотят продать. При этом роль «объективного» оценщика, которую пытаются сыграть создатели таких сравнений, сводится к формальной маскировке рекламного контента.

Пользователи, полагаясь на них, рискуют доверять не критическим техническим характеристикам, а искаженной картине, продиктованной субъективными мотивами, а не объективными фактами.В связи с этим важно учиться фильтровать получаемую информацию и искать альтернативные источники, которые основываются на тщательном анализе, а не пустых таблицах. Сайты и проекты, такие как Privacy Guides, предпочитают не создавать общие сравнительные таблицы, а фокусируются на развернутых описаниях, подробных обзорах и объяснениях преимуществ и недостатков каждого инструмента для конкретных условий использования.Помимо технических деталей, при выборе средств защиты необходимо учитывать и вопросы удобства, культурного восприятия, прозрачности разработки и поддержки сообщества. Без интеграции всех этих аспектов нельзя говорить о полноценной и надежной защите данных.