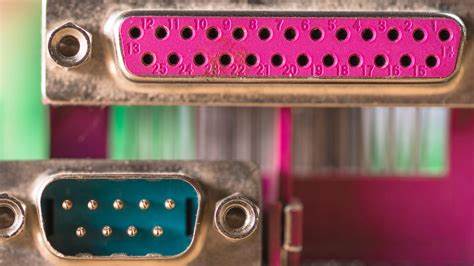

Последовательный порт (serial port) долгое время остаётся важным интерфейсом в различных устройствах и системах, особенно в промышленной автоматизации, встраиваемых системах и диагностическом оборудовании. Несмотря на то, что в эпоху USB и беспроводных технологий он выглядит устаревшим, последовательный порт продолжает использоваться для передачи данных и управления устройствами. Именно по этой причине любой посторонний или подозрительный запрос на подключение через этот порт вызывает беспокойство у пользователей. Одной из таких ситуаций является попытка программы 3o подключиться к вашему последовательному порту. Для многих это загадка и повод для недоумения: кто такая 3o и зачем ей доступ к столь чувствительному интерфейсу? Попытаемся детально разобраться в этом вопросе.

Во-первых, стоит понять, что собой представляет 3o. По своей сути, 3o может быть как легитимным приложением или утилитой, так и вредоносным компонентом, замаскированным под что-то безобидное. Если речь идёт о легитимном программном обеспечении, то вполне возможно, что оно имеет дело с аппаратурой, требующей обмена данными через последовательный порт. Это могут быть устройства промышленной автоматизации, прошивка оборудования или диагностика состояния аппаратуры. В таких случаях 3o выступает как мост между устройством и пользователем или системой, обеспечивая передачу команд и получение информации.

Однако если вы не устанавливали или не использовали программу 3o намеренно, стоит насторожиться. Частые попытки подключения к последовательному порту могут быть индикатором нежелательной активности, например, попыткой получить доступ к конфиденциальным данным или управление аппаратным обеспечением без вашего ведома. Вредоносные программы могут использовать последовательный порт для взаимодействия с различными компонентами системы, обходя стандартные меры защиты. Интересно, что многие современные вредоносные приложения прибегают к использованию нестандартных методов коммуникации, включая попытки взаимодействия с низкоуровневыми интерфейсами. Это позволяет им оставаться незаметными для большинства антивирусных программ и систем мониторинга.

Если вы заметили, что 3o пытается подключиться к последовательному порту без вашего ведома, первым делом следует проверить источник этого ПО. Просмотрите список установленных программ, выполните полное сканирование системы антивирусом и используйте специализированные утилиты для обнаружения руткитов или вредоносных драйверов. Также стоит обратить внимание на активность сети и поведение системы: несанкционированные подключения могут сопровождаться подозрительной сетевой активностью или снижением производительности. Важной мерой предосторожности является ограничение доступа к последовательному порту на уровне операционной системы. Это можно сделать путем настройки прав доступа, блокировки подозрительных процессов и использования специализированного программного обеспечения для мониторинга портов.

В некоторых случаях имеет смысл полностью отключить неиспользуемые порты, чтобы минимизировать возможные риски. Если ваша деятельность связана с промышленным оборудованием, используемым через последовательные порты, и вы знаете, что делает приложение 3o, тогда попытки подключения могут быть частью штатного функционирования. В таких ситуациях рекомендуется обновить драйверы и ПО до последних версий, чтобы обеспечить максимальную безопасность и совместимость. Обеспечить защиту от несанкционированного доступа к последовательным портам можно и путем внедрения аппаратных средств безопасности. Для некоторых устройств существуют специальные замки или фильтры, предотвращающие физический доступ к портам.

Кроме того, использование защищённых протоколов и шифрования данных при передаче через последовательный порт повысит уровень безопасности. Интересно отметить, что последовательный порт является не самым распространенным интерфейсом для современных приложений, поэтому появление неизвестной программы 3o, пытающейся подключиться к нему, может стать сигналом для более глубокого анализа системы. Обязательно обратите внимание на логи операционной системы и специализированное ПО для мониторинга событий. Если же после всех проверок и мер предосторожности вы не обнаружили ничего подозрительного, а попытки подключения 3o продолжаются, можно обратиться за помощью к специалистам по компьютерной безопасности или к технической поддержке производителя оборудования или ПО. Они помогут определить природу этого поведения и подобрать оптимальные методы защиты.

В заключение хочется отметить, что последовательный порт – важный, но уязвимый элемент аппаратной и программной архитектуры современных систем. Повышенная бдительность и своевременное реагирование на подозрительные попытки подключения, такие как попытки со стороны 3o, позволят избежать множества проблем, связанных с безопасностью и стабильностью работы вашего оборудования и программной среды. Следите за обновлениями безопасности, используйте надежные антивирусные решения и регулярно проверяйте систему на наличие нежелательных процессов, чтобы быть уверенным в защите ваших данных и оборудования.