Современный киберпространство ежедневно сталкивается с новыми, всё более изощрёнными методами атак, используемыми злоумышленниками для компрометации систем и кражи данных. Одной из самых актуальных угроз последних месяцев стал троян удаленного доступа (RAT) под названием Interlock, который распространяется посредством инновационной техники FileFix. Эта методика, детально описанная экспертами в области информационной безопасности, представляет собой усовершенствованный вариант широко известной социальной инженерии, направленной на обман пользователей и внедрение вредоносного кода в их устройства. Понимание принципов работы FileFix и её отличий от предшествующих методов крайне важно для повышения осведомлённости и укрепления защиты от подобных угроз. Группа хакеров, стоящая за распространением Interlock, использует FileFix как основной вектор доставки малвари.

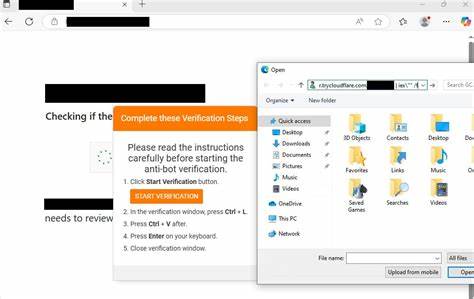

FileFix — это эволюция атак типа ClickFix, которые базируются на приёмах социальной инженерии и манипуляции вниманием пользователя. В основе FileFix лежит убеждение жертвы в необходимости выполнить определённые действия в привычном для неё интерфейсе системы, в частности в «Проводнике» Windows, для доступа к якобы важному файлу. Вместо прямого указания вредоносных команд, злоумышленники выстраивают сценарий, при котором пользователь самостоятельно копирует путь к файлу и вставляет его в интерфейс Проводника, что приводит к запуску вредоносных PowerShell-скриптов. Такой подход отличается от классических методов заражения, которые чаще всего требуют прямого исполнения PowerShell-команд через терминал или консоль. Привычный для пользователей интерфейс Проводника создает иллюзию безопасности и упрощает процесс заражения.

Phishing-страницы с использованием FileFix могут включать кнопки «Открыть Проводник», которые автоматически копируют в буфер обмена вредоносный PowerShell-скрипт. После вставки пути к файлу и нажатия клавиши Enter начинается непосредственное выполнение команд, что существенно повышает вероятность успешного заражения и снижает подозрительность пользователя. Использование FileFix в краеугольном камне кампании Interlock обусловлено её эффективностью и относительно низким риском для злоумышленников. По данным ведущих информационных агентств и исследовательских компаний, с конца 2024 года по середину 2025-го использование подобных техник ClickFix, и конкретно FileFix, возросло более чем на 500 процентов. Именно с июня 2025 года хакеры переключились на применение FileFix для распространения PHP- и Node.

js-вариантов Interlock RAT. Interlock RAT представляет собой сложное вредоносное ПО, которое после попадания в систему начинает собирать информацию о ней посредством PowerShell-команд, анализируя привилегии пользователя и параметры операционной системы. Полученные данные направляются операторам для дальнейшей работы. Особенностью данной малвари является активное вмешательство человека: злоумышленники вручную управляют программой, исследуют локальные каталоги, проверяют контрольные точки системы и используют возможности удалённого рабочего стола (RDP) для бокового перемещения внутри сети. Для маскировки своей деятельности применяются легитимные сервисы, такие как trycloudflare.

com, который используется в качестве управляющего сервера, позволяя скрыть реальный источник управления малварью и обойти системы обнаружения. Применение технологии Cloudflare Tunnel задействует доверенные протоколы, что значительно усложняет выявление и блокировку вредоносного трафика. Основной принцип атаки FileFix основан на социальной инженерии. Злоумышленники мотивируют пользователей на выполнение действий вроде копирования команд или перехода по указанным путям под предлогом необходимости решения проблем с отображением контента или прохождения фальшивой CAPTCHA. Такой обман действует эффективно, особенно в случаях, когда пользователи испытывают недостаток в знаниях по компьютерной безопасности и действуют в поспешности.

Ранее популярная методика ClickFix требовала непосредственного запуска PowerShell-команд, что могло вызвать у опытного пользователя подозрения. FileFix предлагает более элегантное и скрытое внедрение вредоносного скрипта через распространённый графический интерфейс, минимизируя вероятность настороженности жертвы. Для защиты от таких угроз рекомендуется повышать осведомлённость пользователей о методах социальной инженерии и признаках атак, предпринимать меры по ограничению выполнения произвольных скриптов в системах, а также использовать современные системы контроля доступа и многофакторную аутентификацию. Использование антивирусных средств и решений с возможностью поведенческого анализа помогает обнаруживать подозрительные операции, связанные с PowerShell или другими системными инструментами. В свете роста атак с использованием FileFix специалисты кибербезопасности подчёркивают важность регулярных обновлений систем и программного обеспечения, а также предупреждают организации об угрозах, исходящих из многоступенчатых схем распространения вредоносного ПО через компрометацию сайтов и использование сложных сервисов распределения трафика.

Таким образом, методика FileFix представляет собой современный и эффективный способ доставки вредоносной программы Interlock, основанный на тонкой социальной инженерии и использовании привычных для пользователя средств операционной системы. Развитие таких техник свидетельствует о постоянной эволюции киберугроз и необходимости адаптации мер защиты для обеспечения безопасности корпоративных и личных цифровых систем в условиях быстро меняющегося ландшафта киберрисков.