В последние годы вопросы безопасности процессоров и операционных систем стали важнейшим аспектом в сфере информационных технологий. Угрозы, связанные с уязвимостями на уровне архитектуры процессора, особенно те, что касаются спекулятивного выполнения инструкций, способны привести к серьезным утечкам данных. Недавно в центре внимания оказались новые исследования, выявившие уязвимость под названием Transient Scheduler Attacks (TSA), затрагивающая современные AMD процессоры. Её эффективное устранение стало приоритетом для разработчиков ядра Linux и инженеров AMD. Transient Scheduler Attacks представляют собой класс спекулятивных атак, которые основываются на особенностях работы микроархитектуры процессоров AMD.

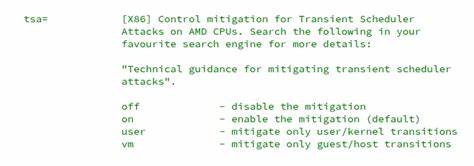

В ходе таких атак злоумышленник может использовать небольшие временные задержки и особенности планирования инструкций для получения доступа к защищенной информации, которая должна оставаться недоступной в рамках текущего программного контекста. В частности, уязвимость связана с ошибочной передачей информации некорректного характера между последовательно выполняемыми командами, что позволяет внешнему наблюдателю анализировать изменение времени исполнения и делать выводы о внутренних данных системы. Появление TSA стало серьезным вызовом для сообщества Linux, которое традиционно уделяет большое внимание безопасности платформы. Разработчики ядра быстро отреагировали на угрозу и подготовили специальный патч, направленный на интеграцию механизмов защиты от TSA в систему планирования задач ядра. Патч уже включен в ветку Linux Git и предусматривает новую опцию конфигурации MITIGATION_TSA, позволяющую гибко управлять включением защиты в зависимости от конкретных условий эксплуатации и типа процессора.

Эта опция позволяет как полностью активировать защиту, так и настроить её работу выборочно, например, для защиты только переходов из пользовательского режима в режим ядра или для защиты виртуальных машин при их взаимодействии с хостом. Такой подход особенно важен, поскольку позволяет минимизировать влияние защитных мер на производительность, сохраняя при этом высокий уровень безопасности. Кроме программных обновлений, AMD подготовила и выпустила обновления микрокода, направленные на устранение уязвимости на уровне процессорного железа. На данный момент официально подтверждено, что патчи микрокода распространяются на процессоры семейства 19h, охватывающие архитектуры Zen 3 и Zen 4. Это уточнение было сделано после публикации AMD соответствующего бюллетеня безопасности, который разъясняет детали обнаруженной уязвимости и рекомендации по её устранению.

Стоит отметить, что пока не до конца ясно, затрагивает ли уязвимость TSA только указанные архитектуры семейства 19h или потенциально может повлиять и на другие поколения процессоров AMD. Тем не менее, именно внедрение обновленных микрокодов для этих моделей дает сильный сигнал о целенаправленном устранении проблемы Там, где это наиболее важно. Внедрение защиты от Transient Scheduler Attacks также повлияло на дальнейшее развитие инфраструктуры безопасности в Linux. Новые параметры конфигурации и улучшенная интеграция с существующими механизмами борьбы с уязвимостями, связанными с предсказанием ветвлений и другими спекулятивными атаками, позволяют повысить гибкость и оперативность реагирования на новые угрозы на аппаратном уровне. Важным аспектом стало также тестирование влияния механизмов защиты на производительность процессоров AMD.

Первые предварительные бенчмарки показывают, что в некоторых случаях может наблюдаться незначительное снижение скорости исполнения задач, вызванное дополнительными операциями планировщика и ограничениями микроархитектуры. Однако разработчики ядра Linux и AMD стремятся минимизировать такие потери, оптимизируя алгоритмы и обеспечивая возможность динамического включения и отключения механизмов защиты в зависимости от требований конкретного приложения. Тенденции развития безопасности процессоров AMD включают в себя не только борьбу с уже известными уязвимостями, но и внедрение проактивных мер для предупреждения новых классов атак. Использование таких подходов создает условия для повышения доверия пользователей к платформам на базе AMD, особенно в сегментах серверных систем и облачных инфраструктур, где безопасность данных стоит на первом месте. В целом, реакция сообщества Linux и AMD на угрозу Transient Scheduler Attacks свидетельствует о высокой зрелости процесса обеспечения безопасности на уровне взаимодействия операционной системы и аппаратного обеспечения.