В последние годы вопросы информационной безопасности приобретают глобальное значение, поскольку государственные учреждения и ключевые инфраструктуры становятся объектами все более изощренных кибератак. Одним из ярких примеров такой угрозы стала деятельность группы TAG-140, которая активно использует модифицированную версию удалённого трояна DRAT — DRAT V2 — для целенаправленного взлома индийских государственных органов, оборонных ведомств и железнодорожной отрасли. Эта кампания представляет собой новую волну кибершпионажа, вызывающую опасения специалистов по информационной безопасности по всему миру. Возможности и тактика TAG-140 группы основываются на долгосрочных исследованиях и наблюдениях компаний, занимающихся киберразведкой. Особое внимание заслуживает тот факт, что TAG-140 часто связывают с кибершпионской группой SideCopy, которая, в свою очередь, является частью более масштабного и известного коллектива Transparent Tribe (называемого также APT36).

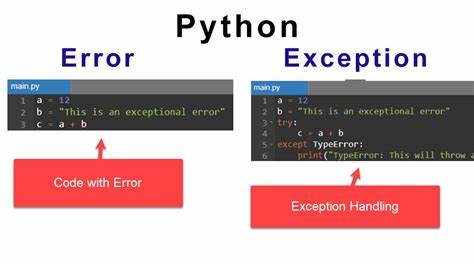

Эта связь предполагает наличие хорошо отлаженной инфраструктуры и обширного набора инструментов для проведения скрытных операций против критических объектов Индии. Внедрение DRAT V2, нового варианта удалённого доступа, свидетельствует о повышении технического уровня вредоносного ПО, используемого хакерами, а также изменениях в способах управления атаками. Разработчики вредоносной программы в этом обновлении улучшили командно-управляющий функционал и упростили некоторые механизмы шифрования, что делает RAT более надёжным и удобным для эксплуатации. Уникальность DRAT V2 проявляется в его способности выполнять команды оболочки без ограничений, обеспечивая гибкий контроль над скомпрометированными системами. Также в новой версии удалось добиться улучшенной стабильности общения с командным сервером, который теперь может обрабатывать команды с различными кодировками, хотя ответные сигналы посылаются в одном формате.

Несмотря на это, разработчики пожертвовали некоторой степенью скрытности в пользу надежной работы. Текущие атаки TAG-140 отличаются использованием фишинговой техники с поддельным порталом, имитирующим официальный пресс-релиз Министерства обороны Индии. Такое двойное заигрывание с доверием пользователей позволяет заманить жертву к запуску вредоносного кода. Инфекция начинается с загрузки HTML-приложения с внешнего сервера, после чего запускается загрузчик BroaderAspect, отвечающий за большинство первых этапов атаки. Он обеспечивает загрузку ложного PDF-документа, который отвлекает пользователя, а между тем в фоне устанавливается DRAT V2 и меняются настройки реестра Windows для закрепления присутствия вредоносного ПО на устройстве.

В чем же опасность подобных атак? Прежде всего, речь идет о системах, связанных с национальной безопасностью и значимыми отраслями экономики, такими как оборона и железнодорожные перевозки. Контроль над такими информационными системами предоставляет злоумышленникам неограниченный доступ к секретной информации, возможность шпионажа, а также потенциал для саботажа. Хакеры с помощью DRAT V2 могут выполнять сложные операции по сбору разведданных, загрузке дополнительных вредоносных модулей и эксфильтрации информации. Это происходит без необходимости привлечения вспомогательных инструментов, что значительно усложняет выявление и нейтрализацию атак. Интересно отметить, что TAG-140 демонстрирует гибкий подход, регулярно меняя используемые трояны и методы доставки вредоноса, тем самым затрудняя разработчикам средств защиты создание эффективных сигнатур для обнаружения угроз.

Активность группы длится с 2019 года и за это время она существенно расширила круг жертв. Если раньше основными мишенями были только государственные и оборонные организации, то теперь к ним добавились компании и ведомства железнодорожного, нефтегазового комплекса и внешнеполитические структуры. Параллельно с деятельностью TAG-140, стоит отметить и активность других киберугроз, ориентированных на Индию, таких как группа APT36, которая в мае 2025 года проводила масштабные фишинговые кампании с использованием трояна Ares RAT. Эти атаки отличались исключительно высоким уровнем таргетирования, направленного на военных и сотрудников государственных структур, и применением сложных техник маскировки вредоносных файлов под легитимные документы. Аналитики отмечают, что рост таких кибератак является прямым отражением геополитической напряженности в регионе и повышенной заинтересованности в сборе разведданных путём цифрового шпионажа.

Особенно примечательно использование вредоносных программ, поддерживающих разные операционные системы, включая Windows и специализированные дистрибутивы Linux, например BOSS Linux, широко применяемый в индийском госаппарате. Это указывает на высокий уровень планирования и технической подготовки атакующих, поскольку им удаётся адаптировать инструменты под разнообразные технические среды. Для контраста приводятся данные о группе Confucius, ориентированной на интересы Индии. Она применяет сложные многомодульные атаки с использованием вредоносных инструментов WooperStealer и Anondoor, что подчеркивает постоянную эволюцию методов кибершпионажа в регионе и необходимость комплексной защиты. В текущих условиях очень важно, чтобы организации, подверженные рискам кибератак с использованием сложных RAT, внедряли многоуровневую систему защиты.

Она должна включать не только технические средства обнаружения и предотвращения, такие как антивирусы и системы мониторинга сетевого трафика, но и проактивные процедуры, например обучение сотрудников основам информационной безопасности и проведение регулярных аудитов информационных систем. Одним из ключевых аспектов предотвращения успешных атак TAG-140 является повышение кибергигиены, особенно внимательное отношение к сообщениям с подозрительным содержанием и обучению проверки подлинности ресурсов. Мнимые веб-порталы государственных учреждений зачастую служат дверью для внедрения вредоносного кода, поэтому организации должны регулярно проверять уязвимости своих информационных систем и регистрировать любые подозрительные попытки доступа. Помимо технических мер необходимо взаимодействие с национальными кибербезопасными ведомствами для своевременного обмена разведывательной информацией и реагирования на инциденты. Международный опыт показывает, что киберпреступники и государственные хакерские группы всё чаще функционируют в рамках разветвленных сетей, что требует комплексного подхода как к расследованиям, так и к разработке стратегий защиты.

Итогом рассмотрения последних кампаний TAG-140 и их использования DRAT V2 становится понимание, что киберугрозы в современном мире становятся все более изощренными и масштабными. Только сочетание технического прогресса в области защиты информации, усиленной подготовки персонала и государственного реагирования позволит снизить риски потерь и укрепить кибербезопасность ключевых секторов национальной инфраструктуры. Учитывая динамику развития угроз, особое внимание стоит уделить своевременной модернизации средств обнаружения и предотвращения атак с учётом новых особенностей вредоносных программ, таких как DRAT V2. Осведомлённость и профессионализм специалистов — главный залог в борьбе с постоянно эволюционирующими угрозами современного киберпространства.