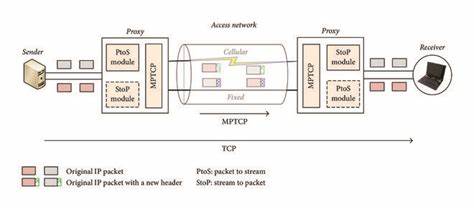

В современном мире сетевых технологий обеспечение стабильного и эффективного обмена данными приобретает все более высокую значимость. Особенно остро этот вопрос стоит в тех случаях, когда необходимо работать с многопутевыми протоколами передачи, такими как MPTCP (Multipath TCP). MPTCP позволяет использовать одновременно несколько физических маршрутов для одной TCP-сессии, что повышает пропускную способность и надежность соединения. Однако в реальных условиях многие сетевые устройства и middlebox’ы (промежуточные устройства) могут негативно влиять на работу MPTCP, интерпретируя или модифицируя пакеты, что приводит к потере MPTCP-опций и ухудшению общей производительности протокола. В ответ на эти вызовы появилась инновационная технология — легкий TCP, инкапсулированный в UDP-туннель с использованием возможностей eBPF (extended Berkeley Packet Filter).

Данная разработка открывает новые горизонты в организации защищенных и устойчивых к вмешательствам сетевых соединений, особенно в сложных сетевых топологиях. TCP-ин-UDP: зачем нужна инкапсуляция? TCP, несмотря на свою распространенность и надежность, иногда сталкивается с проблемами из-за поведения сетевого оборудования, способного изменять или блокировать специфический трафик — к примеру, опции MPTCP. Такие модификации могут происходить на различных уровнях сетевой инфраструктуры, в результате чего пользовательский опыт и качество соединения ухудшаются. Инкапсуляция TCP-сегментов внутри UDP-пакетов позволяет обойти такие ограничения: UDP в отличие от TCP не взаимодействует с сетевой инфраструктурой на уровне управления соединением, зачастую проходя через сетевые устройства без изменений. Таким образом TCP-поток становится невидимым для большинства middlebox’ов, что сохранит особенности MPTCP и исключит влияние на его механизм работы.

Использование eBPF для создания туннеля Применение eBPF в данной технологии — ключевой фактор ее эффективности. eBPF расширяет возможности ядра Linux, позволяя безопасно выполнять пользовательский код в контексте ядра. Это открывает прекрасные возможности для реализации инкапсуляции и обработки пакетов на лету, с минимальной задержкой и нагрузкой на систему. С помощью eBPF можно реализовать фильтрацию, модификацию и переадресацию пакетов непосредственно в подсистеме фильтрации трафика (Traffic Control — TC), что дает низкоуровневый и мощный контроль над сетью. В частности, TCP-сегменты можно динамично упаковать в UDP, а на входящей стороне — распаковать обратно, обеспечивая прозрачность и высокую производительность передачи.

Особенности протоколов и технические детали Каким образом организована инкапсуляция TCP в UDP? В основе лежит модификация заголовков: TCP-заголовок перестраивается, чтобы соответствовать формату в UDP-пакете, с сохранением важнейших полей для корректной работы протокола. В частности, устанавливается нулевой флаг URG, а поле Urgent Pointer освобождается для использования в качестве поля длины, что облегчает перерасчет контрольной суммы без необходимости полной проверки пакета. Важным аспектом является правильный расчет контрольных сумм пакетов: для TCP и UDP они рассчитываются на основе адресов источника и назначения, протокола и данных. Переход от TCP-заголовка к UDP-заголовку требует корректного изменения всего этого набора параметров, чтобы предотвратить повреждение данных. Преимущества такого подхода Немаловажно, что данное решение позволяет обходить ограничения традиционных сетевых устройств, при этом не требуя создания тяжелых туннелей или специализированных настроек VPN.

Благодаря легковесности внедренного eBPF-кода достигается высокая производительность с минимальными накладными расходами на обработку. Еще одним плюсом является возможность динамической настройки BPF-программ через стандартные консольные утилиты tc, что упрощает развёртывание и администрирование технологий в масштабах предприятия. Ограничения и рекомендации Есть и ограничения, которые необходимо учитывать при использовании TCP-ин-UDP туннеля с eBPF. IP-фрагментация становится критически важным вопросом, так как UDP пакеты несут внутри себя скрытый TCP-трафик — желательно избегать фрагментации, чтобы исключить потерю целостности пакетов. Это требует правильной настройки MTU и/или MSS для предотвращения фрагментации.

Также стоит учитывать невозможность использования Generic Segmentation Offload (GSO) и Generic Receive Offload (GRO) при передаче такого трафика, поскольку эта оптимизация некорректно обрабатывает специфичный заголовок внутри UDP. Практическое применение и настройка Для запуска туннеля достаточно загрузить скомпилированный eBPF-объект с помощью tc и настроить соответствующие фильтры ingress и egress с указанием нужных портов и интерфейсов. Важно правильно выбирать порты за пределами диапазона локальных портов операционной системы для минимизации конфликтов. Рекомендуется регулярно мониторить работу eBPF через системные трассировщики ядра, чтобы своевременно диагностировать возможные ошибки или аномалии. Будущее технологии TCP в UDP туннелировании на базе eBPF Модель TCP-ин-UDP на базе eBPF представляет собой фундамент для современных и гибких сетевых решений, особенно когда необходима надежность и масштабируемость.

Совершенствование таких технологий позволит создавать устойчивые к вмешательству и эффективные коммуникационные каналы применяется в облачных инфраструктурах, дата-центрах, а также в системах с критическими требованиями к качеству связи. В эпоху стремительного роста сетевых нагрузок, росте числа маршрутов и протоколов, облегчающие технологические решения станут значимым преимуществом как для разработчиков, так и для конечных пользователей. Итогом становится понимание, что простая, но продуманная инкапсуляция TCP в UDP с помощью eBPF открывает новые возможности защиты многопутевых соединений и повышает качество сетевого взаимодействия, делая инфраструктуру более совершенной и надежной. С развитием сетевых технологий подобные методы обещают стать стандартом для обхода физических и программных ограничений, влияющих на передачу данных, что позволит свободно использовать потенциал MPTCP и сопутствующих протоколов без страха потерять производительность и стабильность.