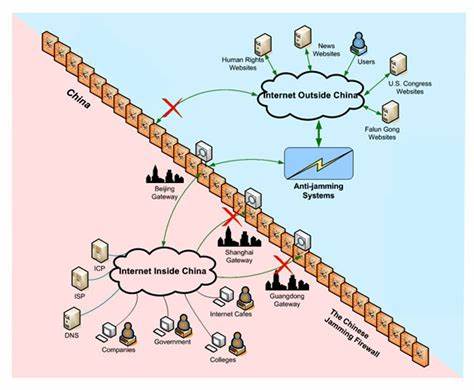

В современном мире Интернет становится не только основным источником информации, но и пространством постоянных технологических изменений. Среди новейших протоколов, которые стремительно набирают популярность, выделяется QUIC — протокол передачи данных, разработанный Google и стандартизированный IETF в 2021 году, который лежит в основе HTTP/3 и обеспечивает более быстрый и защищённый обмен данными. Однако его популярность не осталась незамеченной для властей КНР, которые ввели уникальные методы цензуры QUIC-трафика, что стало новым этапом в противостоянии между пользователями интернета и системой Великого китайского файрвола (GFW). QUIC Protocol и его особенности делают его особенно привлекательным и в то же время сложным объектом для контроля. В отличие от традиционных TCP-соединений, QUIC работает поверх UDP, что позволяет уменьшить задержки и упрощает управление потоками.

При этом весь трафик с самого начала защищён шифрованием, что значительно усложняет задачи для систем мониторинга и цензуры. Одним из ключевых элементов зашифрованного обмена является Client Initial — первый пакет, который, несмотря на шифрование, может быть расшифрован с использованием ключей, доступных пассивным наблюдателям благодаря открытым полям в заголовке, таким как Destination Connection ID и версия протокола. Именно в payload этого пакета содержится TLS 1.3 Client Hello с расширением SNI (Server Name Indication), позволяющим определить домен, к которому пытается подключиться пользователь. С апреля 2024 года GFW ступил на новый путь — государственное масштабное декодирование и анализ пакетов Initial для QUIC, с целью выявления и блокировки трафика на основе SNI.

Это стало первым подобным случаем в мире, когда цензура смогла эффективно применять метод SNI-блокировки в QUIC, протоколе, которым нельзя просто так управлять привычными способами из-за зашифрованного характера handshake-а. Новейшие исследования показали, что GFW оснащён способностью дешифровать тысячи QUIC Initial пакетов в реальном времени и применять эвристические фильтры для поиска запрещённых доменных имён. При обнаружении совпадения последующие пакеты данного соединения от клиента к серверу блокируются в течение трёх минут, что резко снижает возможность установления или поддержания связи. Механизм действует относительно по отношению к трафику от клиента к серверу, при этом обратный канал остаётся разблокированным, что говорит о целенаправленном подходе с ограничением вычислительных ресурсов и оптимизацией. Выявлена необычная особенность фильтрации — блокирование не происходит, если исходный порт ниже или равен порту назначения.

Это представляет собой фильтр по портам, позволяющий системе исключать многие потоки от сервера к клиенту без дешифрования. Данная мера позволяет значительно сократить вычислительные затрат и сосредоточиться на трафике, который скорее всего инициируется клиентом — именно тот, который важен для цензуры. Исследователи также обнаружили феномен, при котором GFW испытывает проблемы при перегрузке трафиком Initial пакетов. В периоды пиковых нагрузок, блокировка QUIC значительно снижается, а количество соединений с запрещёнными доменами, которые проходят, существенно увеличивается. Это связано с вычислительной сложностью дешифровки и анализа каждого пакета.

Данный эффект, называемый деградационной атакой, может намеренно использоваться для ослабления цензуры, создавая искусственную нагрузку через массовую рассылку Initial пакетов с допустимыми, но ресурсоёмкими по обработке параметрами. Не менее тревожным аспектом является уязвимость, связанная с возможностью проведения availability-атаки, при которой злоумышленник с возможностью спуфинга IP-адреса способен через QUIC-фильтрацию блокировать UDP-соединения между произвольными хостами внутри Китая и внешними узлами интернета. Эта атака демонстрируется на реальных примерах, когда запросы DNS с внешних регионов заглушаются после поддельных пакетов с запрещёнными SNI, адресованных к жертвенным серверам внутри страны. Последствия могут быть серьёзными, вызывая глубокие перебои в работе ключевых сервисов, например, внешних DNS-резолверов, используемых внутри Китая. Структура реализации QUIC-цензуры в GFW продемонстрировала несколько важных ограничений, которые могут стать основой для эффективных методов обхода.

Например, GFW не умеет собирать или анализировать фрагментированные Initial-пакеты QUIC, которые разбиты на несколько UDP-датаграмм. Это значит, что клиент може сознательно дробить TLS Client Hello и расширение SNI, чтобы избежать обнаружения и блокировки. Данный приём был интегрирован в браузер Mozilla Firefox и несколько популярных игровых библиотек QUIC, что позволило обойти цензуру. Кроме того, одну из возможностей обхода создаёт предшествующая Initial-пакету передача случайного UDP-пакета с произвольными данными. Поскольку GFW следит исключительно за первым UDP пакетом в потоке, наличие дополнительного трафика до Initial пакета сбивает отслеживание, и блокировка не срабатывает.

Использование нестандартных или высоких портов также частично снижает вероятность попадания под цензуру, поскольку GFW ориентируется на соотношение портов клиента и сервера. Ещё один метод — использование версии QUIC, отличной от версии 1, например, недавно стандартизированной версии 2. Поскольку цена, которую платит GFW за полную дешифровку, высока, а версия 2 использует иные ключевые материалы, её блокировка пока не реализована. Это потенциальный долгосрочный способ обхода основной фильтрации. Продолжает развиваться и технология Encrypted Client Hello (ECH), которая маскирует SNI в TLS и QUIC, полностью исключая возможность инспекции расширения в Client Initial.

Пока что GFW блокирует лишь те Initial пакеты, где SNI видимо и явно указывается, не применяя массированную блокировку трафика с ECH, так как это вызвало бы серьёзные сбои. С точки зрения интернет-пользователей в Китае, эти меры GFW означают ещё больше ограничений и затруднённый доступ к определённым сервисам и ресурсам, особенно тем, которые активно используют современные протоколы и технологии. Для разработчиков и поставщиков прокси-сервисов, VPN и других сервисов обхода цензуры, сегодняшняя ситуация требует постоянного мониторинга изменений в стратегиях блокирования, гибкого перехода на новые методы обхода и взаимодействия с open-source сообществами, которые быстро адаптируют решения для обхода GFW. Из-за особенностей реализации QUIC, таких как мультиплексирование, быстрое установление сессий и поддержка миграции соединений, многие современные прокси-приложения, например Hysteria, Lantern, V2Ray и Xray активно включают поддержку техник обхода QUIC-цензуры. Одной из ключевых задач становится интеграция размывания и фрагментации Client Initial пакетов, а также использование альтернативных портов и предшествующего UDP-трафика для деблокировки.

Исследователи, ответственные за раскрытие и анализ механизмов SNI-цензуры QUIC в Китае, также занимаются тесным сотрудничеством с разработчиками браузеров и библиотек QUIC, что приводит к регулярным обновлениям и появлению новых функций для обхода. Поддержка подобного функционала в браузере Firefox и библиотеке quic-go позволяет применять проверки и обходы на самом базовом уровне, что значительно улучшает шансы пользователей получить свободный доступ в Сеть. Важным аспектом данного исследования является этический подход авторов, которые внимательно изучили и минимизировали возможный негативный эффект экспериментов, отдавая предпочтение соизмеримым рискам и защите пользователей. Сообщения о выявленных уязвимостях и их передача контролирующим органам в КНР показала, хоть и отсутствует официальный ответ, но потенциальное уведомление достигло адресатов. После раскрытия была замечена частичная деэскалация возможности атак из-за изменившейся политики фильтрации.