Переносные накопители, такие как USB-флешки, внешние жесткие диски, а также DVD и CD-диски, остаются востребованным средством передачи данных в операционных технологиях (OT). Их удобство и скорость делают их незаменимыми в ситуациях, когда необходимо быстро обменяться информацией между различными частями инфраструктуры или с внешними системами. Однако активное использование этих устройств в промышленной среде сопряжено с серьезными киберугрозами, которые могут привести к сбоям в работе оборудования, утечкам данных и даже полной остановке критически важных процессов. В современном мире, где атаки на промышленные объекты становятся все более изощренными, риск использования переносных накопителей нельзя игнорировать. Именно поэтому необходим комплексный подход к управлению безопасностью съемных носителей в OT-средах.

Уязвимости, связанные с переносными накопителями, многочисленны. Наиболее распространённым сценарием является заражение устройства вредоносным ПО, которое автоматически запускается при подключении к промышленному контроллеру или другому устройству, что приводит к компрометации системы. Подобные инциденты уже привели к крупным сбоям на промышленных предприятиях и объектов критической инфраструктуры. Еще один аспект риска – возможность несанкционированного использования накопителей, когда сотрудники или сторонние лица подключают неизвестные устройства, обходя существующие меры защиты. Это может привести как к бездействующим угрозам, так и к намеренным Breach-атакам.

Для эффективного снижения данных рисков организациям необходимо формировать чёткие политики, регулирующие использование съемных носителей. В первую очередь следует внедрять строгие правила по закупке и инфраструктурному контролю накопителей. Рекомендуется приобретать устройства, соответствующие высоким стандартам безопасности, включая поддержку аппаратного шифрования, например, по стандартам FIPS. Использование подобных накопителей затрудняет несанкционированный доступ к хранимой информации даже в случае кражи или утери устройства. Кроме того, политика должна предусматривать строгий отбор средств хранения – устройства, предоставленные посторонними лицами, должны считаться недоверенными и запрещены к использованию на территориально выделенных сетях OT, что предотвращает потенциальное вторжение вредоносного ПО через неизвестные источники.

Существенно важна процедура утверждения использования съемных накопителей, когда доступ выдается ограниченному кругу сотрудников и только с определёнными целями. Это позволяет точечно контролировать точки входа потенциальных угроз и вести учет действий с каждым устройством. Организациям рекомендуется вести детальный учет всех операций с переносными накопителями, включая регистрацию системных и пользовательских идентификаторов, серийных номеров устройств, времени подключения и отключения. Такая практика обеспечивает прозрачность и повышает эффективность расследования инцидентов безопасности. Физическая защитная составляющая в работе с переносными носителями играет не менее значимую роль.

Хранение устройств должно осуществляться в специально отведенных охраняемых местах с контролем доступа, ограничивающим проникновение посторонних. Важным элементом безопасности является маркировка накопителей. Надписи могут содержать информацию о том, кто получит право использования, на каких системах и с какой целью предназначено данное устройство. Это способствует быстрому выявлению несанкционированного или ошибочного применения, минимизируя риски случайного заражения или распространения угроз. Соблюдение процедур очистки и уничтожения накопителей по завершению их использования является неотъемлемым этапом предотвращения утечки информации.

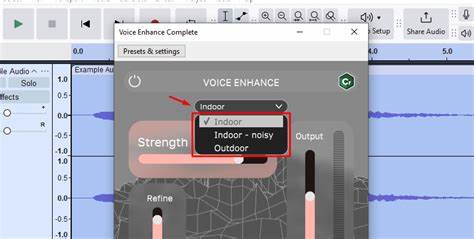

Неправильное удаление данных или потеря устройства без должного контроля ставит под угрозу не только корпоративные тайны, но и безопасность всей OT-инфраструктуры. Постоянное обучение и повышение грамотности персонала в вопросах политик использования и обращения с переносными накопителями существенно укрепляет общую защиту промышленных систем. Обученные сотрудники реже допускают ошибочные действия, осознавая потенциальные последствия и следуя установленным протоколам безопасности. Современные технические средства дополняют описанные меры, внедряя системные ограничения на подключение и работу со съемными носителями. Использование специализированных программных решений, фильтров и систем контроля позволяет автоматически блокировать несанкционированные устройства и отслеживать подозрительную активность.

Важно учитывать, что комплексный подход, объединяющий процедурные регламенты, физические меры и техническую защиту, создает наиболее надежный барьер против кибератак через переносные накопители. Это особенно актуально для OT-сред, где простой сбой может иметь катастрофические последствия. Предприятиям следует понимать, что современная кибербезопасность в операционных технологиях требует постоянного внимания и адаптации к новым вызовам, включая угрозы, исходящие от привычного и повсеместного инструмента – переносных накопителей данных. В условиях роста числа целевых атак и появления новых уязвимостей инвестирование в развитие и внедрение передовых методов защиты съемных устройств становится стратегической необходимостью для сохранения устойчивости и безопасности промышленной инфраструктуры, что способствует долгосрочной стабильности и непрерывной эксплуатации.

![Reducing the Cybersecurity Risks of Portable Storage Media in OT Environments [pdf]](/images/D0FF0DEE-E308-48F9-B4C6-1AA0727EA591)