В современной инфраструктуре Windows Active Directory управлением политиками безопасности и конфигурациями пользователей и компьютеров занимаются групповые политики (Group Policy Objects, GPO) и расширенные параметры групповых политик (Group Policy Preferences, GPP). Несмотря на мощь и гибкость этих инструментов, часто администраторы сталкиваются с ситуацией, когда созданные и настроенные политики не применяются к нужным организационным единицам (OU). Такая ситуация может привести к серьезным проблемам безопасности, неконсистентной работе сетевых ресурсов и ухудшению управляемости системы в целом. Чтобы эффективно решать подобные задачи, необходимо детально понимать возможные причины неисправности и способы их устранения. Одной из ключевых проблем является отсутствие применения настроек политики к определённым OU, что может быть вызвано множеством факторов, включая ошибки настроек, ограничения безопасности и особенности архитектуры AD.

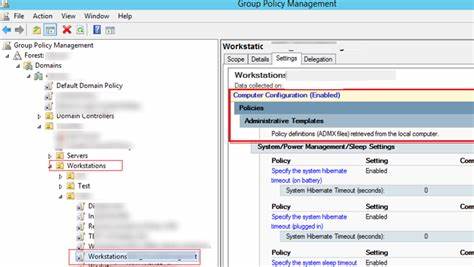

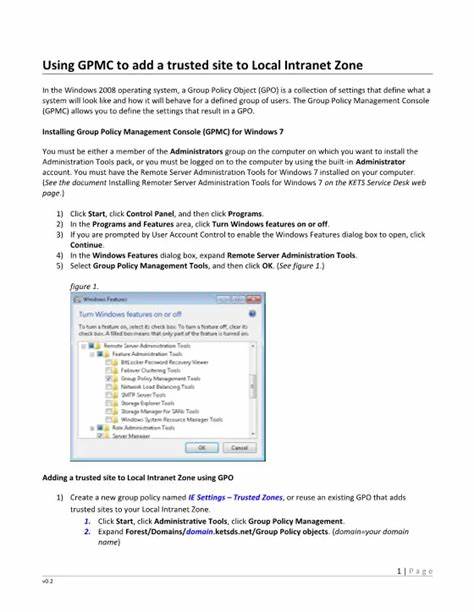

Одной из самых распространенных причин является неправильная линковка GPO к нужному OU. В Active Directory политику необходимо правильно связать с нужным OU, чтобы она применялась к объектам, которые там находятся. Если GPO не связана с этим OU, или эта связь отключена, политика никогда не сможет влиять на пользователей или компьютеры внутри данного OU. Кроме того, необходимо учитывать наследование политик. В AD настройка наследования политик позволяет автоматически применять GPO, связанные с родительскими контейнерами, к всем вложенным OU.

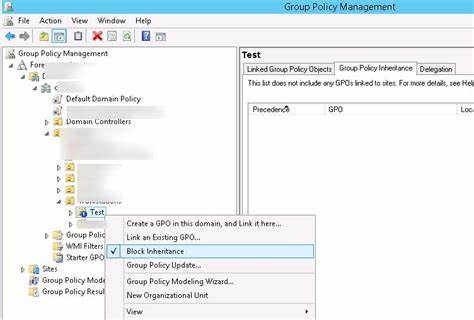

Однако в некоторых случаях наследование может быть отключено для конкретного OU, что предотвращает применение даже корректно связанной политики. Это часто становится причиной, когда администраторы ожидают, что политики с вышестоящего уровня будут работать, но на практике они не применяются. Ограничения безопасности также играют важную роль. Политика может быть применена только к тем объектам, у которых есть соответствующие права на чтение и применение политики. Если для пользователя или группы, находящихся в OU, не выставлены права на чтение и применение GPO, то политика будет игнорироваться.

Особенно это важно учитывать, если политики настроены с фильтрацией безопасности или с использованием WMI-фильтров, которые могут ограничивать круг действия политики. Также стоит обратить внимание на фильтрацию по группам безопасности, когда GPO настроена таким образом, что применяется только к определённым группам пользователей или компьютеров. Если объекты OU не входят в эти группы, политика просто не будет к ним применяться. Несовместимость версий операционных систем клиентов и серверов домена может также влиять на применение GPO и GPP. Некоторые параметры групповых политик поддерживаются только в определённых версиях Windows, и попытка применить их к неподдерживаемым системам может привести к игнорированию настроек.

Политика может быть также блокирована механизмом блокировки политики, когда другой GPO с более высоким приоритетом устанавливает конфликтующие параметры и не допускает их переопределение. Это одна из причин, почему настройки GPP не вступают в силу. Не менее важным фактором является клиентская часть - служба групповой политики на рабочих станциях и серверах. Неправильная работа службы, ошибки в конфигурации сети, отсутствие доступа к контроллерам домена, проблемы с кэшированием или повреждённые файлы реестра могут препятствовать успешному обновлению и применению GPO/GPP. Для того чтобы понять, почему настройки не применяются, необходимо тщательно провести аудит текущей конфигурации политики.

В первую очередь следует использовать встроенные инструменты, такие как gpresult и RSOP (Resultant Set of Policy), которые позволяют увидеть, какие политики применены к конкретному компьютеру или пользователю, а также выявить ошибки или блокировки при применении предыдущих настроек. Важной практикой является также проверка лога событий Windows, в частности раздела "Журналы приложений и служб" → "Microsoft" → "Windows" → "GroupPolicy". Там часто содержатся сообщения, помогающие определить причины сбоев и конфликтов при применении групповой политики. Для решения проблем с применением GPO/GPP рекомендуется тщательно проверять и корректировать права доступа к объектам политики, обеспечивать корректное применение фильтрации безопасности, а также при необходимости очищать кэш групповых политик на клиентских машинах. Следует проверить настройки наследования и блокировки политик, а также корректность связывания GPO с нужными OU.

Учитывая возможные задержки при обновлении политик в сети, стоит убедиться в правильной работе сетевой инфраструктуры, включая DNS, доверенные отношения между доменами и доступ к контроллерам домена. Важно понимать, что грамотное управление GPO и GPP требует системного подхода и регулярного мониторинга. Применение рекомендации по проверке и устранению ошибок, организация корректной структуры OU и групп безопасности обеспечит более стабильную и предсказуемую работу групповых политик. Современные администраторы также могут использовать централизованные решения для мониторинга и контроля применения политик, что поможет быстро выявлять и устранять подобные проблемы. В заключение, ситуация, когда настройки GPP и GPO не применяются к нужным организационным единицам, является распространённой, но полностью решаемой при правильном подходе.

Понимание принципов работы групповых политик, владение инструментами диагностики и системный аудит конфигурации - основные шаги на пути к эффективному и безопасному управлению инфраструктурой Active Directory. Обеспечение своевременного и корректного применения политик способствует повышению безопасности, оптимизации процессов и улучшению пользовательского опыта в корпоративной сети. .