Групповая политика является неотъемлемой частью управления корпоративными сетями на базе Windows. Одной из часто используемых возможностей является настройка зон безопасности в браузерах Internet Explorer и Microsoft Edge, таких как зона локальной интрасети, которая позволяет определять уровень доверия к сайтам внутри вашей организации. Однако не редкость ситуация, когда администраторы сталкиваются с проблемой невозможности сохранить сайты в зону локальной интрасети через редактор настроек групповой политики (GPMC). В данной статье рассмотрим основные причины появления этой проблемы, а также дадим рекомендации по эффективному решению вопросов, связанных с настройкой локальной интрасети через GPMC. Проблемы с сохранением сайтов при настройке зоны интрасети связаны зачастую с нюансами работы Group Policy и механизмами безопасности Windows.

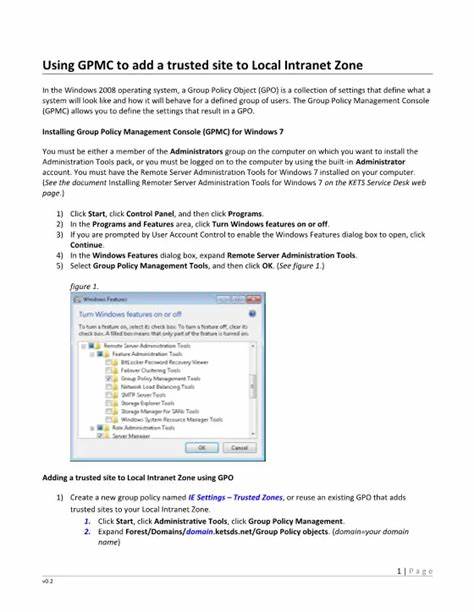

В редакторе групповой политики существуют различные пути настройки безопасности браузера, включая политики для Internet Explorer под разделом Административные шаблоны, но только через правильное внесение параметров можно добиться отражения изменений у конечных пользователей. В первую очередь, ошибка возникает из-за того, что при правке соответствующих настроек политики администратор пытается внести сайты непосредственно через интерфейс "Изменить сайты" в разделе безопасности браузера. Этот стандартный диалог, который может использоваться в локальной конфигурации браузера на клиентской машине, в рамках GPMC работает иначе и не сохраняет введенные данные в объекте групповой политики. Основной механизм внесения сайтов в локальную интрасеть через GPMC требует использования специальных параметров реестра или административных шаблонов, которые определяют список доверенных сайтов на уровне политики. Для обеспечения успешного добавления сайтов необходимо использовать соответствующие настройки административных шаблонов, например, в разделах Internet Explorer или Microsoft Edge, где задаются списки URL-адресов зон безопасности.

Этими настройками управляет ключ реестра, отвечающий за политики зон безопасности, и попытка вносить изменения через диалог "Изменить сайты" не влияет на объект политики, поэтому изменения не применяются. Помимо этого, стоит учитывать, что в современных версиях Windows и браузеров Microsoft политика безопасности сайтов переместилась из традиционного Internet Explorer в компоненты Edge или групповые настройки безопасности Windows, что накладывает ограничения на методы внесения правил. Чтобы обойти проблему, следует воспользоваться двумя основными методами. Первый - это создание и распространение в GPMC настроек через административные шаблоны, где можно указать списки сайтов в зонах безопасности. Во-вторых, можно создавать специализированные параметры реестра в разделе HKEY_CURRENT_USER или HKEY_LOCAL_MACHINE под ветвью Policies, где указываются адреса сайтов, и затем распространять эти параметры посредством групповой политики.

Важно знать, что администраторы часто забывают, что локальные настройки браузера и групповые политики работают независимо, и внесение изменений на одной машине локально не гарантирует их глобального применения через GPMC. Поэтому работа напрямую с репозиторием групповой политики и корректное использование шаблонов ADM/ADMX является необходимым этапом настройки зон безопасности. Кроме того, стоит проверить наличие актуальных версий административных шаблонов для браузеров, которые соответствуют той версии, что используется в вашей организации. Использование устаревших шаблонов может привести к неправильной интерпретации настроек групповой политики. Некоторые администраторы также сталкиваются с проблемой, что даже после внедрения нужных параметров сайты не отображаются в локальной интрасети у пользователей.

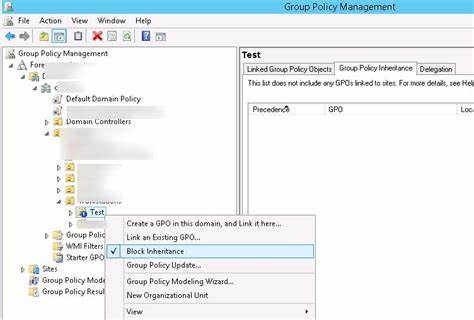

В таком случае рекомендуется проверить распространение групповой политики и обновление настроек на клиентских компьютерах с помощью команд gpupdate /force и просмотром журнала событий. Еще одна причина возможных сбоев - это ограничения пользователя или компьютера, накладываемые другими политиками или локальными настройками безопасности, которые блокируют применение изменений. В организациях, где активно применяются сложные цепочки групповых политик, может пострадать порядок приоритета, что приводит к конфликтам и отмене нужных параметров. Для удобства управления списками доверенных сайтов рекомендуется использовать централизованные скрипты или сторонние средства автоматизации, которые создают необходимые параметры реестра и интегрируют их в политику, учитывая архитектуру вашей сети и структуру OU. Также следует помнить, что браузеры Microsoft стремятся перейти на более современные механизмы безопасности и организации доверенных зон, поэтому рекомендуется рассматривать использование актуальных решений, таких как политики Microsoft Edge с централизованным управлением и приложения Azure AD.

Наконец, если ваша задача - настроить надежное управление доверенными сайтами через GPMC, следует уделять внимание своевременным обновлениям компонентов Windows, поддержанию актуальности административных шаблонов и регулярному тестированию настроек на тестовых группах пользователей. Это позволит избежать типичных ошибок, связанных с тем, что изменения в групповой политике не применяются или не сохраняют сайты в зону локальной интрасети. Подводя итог, можно сказать, что невозможность сохранить сайты в зону локальной интрасети через редактируемые настройки в GPMC связана с особенностями работы групповой политики и структурой хранения параметров. Для решения задачи требуется применение специальных настроек в административных шаблонах, создание параметров реестра и грамотное управление политиками безопасности в организации. Современные IT-специалисты и системные администраторы должны учитывать эти моменты, чтобы обеспечить стабильное применение настроек доверия к сайтам и поддерживать высокий уровень безопасности корпоративной среды.

.