Современные сетевые технологии требуют все более гибких и эффективных решений для обеспечения стабильной и безопасной передачи данных. Одним из значимых вызовов становится необходимость обхода ограничений, накладываемых сетевыми устройствами, такими как NAT, межсетевые экраны, системы обнаружения вторжений и прокси-серверы. Именно в таких условиях особенно остро ощущается необходимость в протоколах и методах, которые смогут обеспечить устойчивую работу TCP-соединений даже при наличии подобных ограничений. Одним из ярких примеров таких задач стала реализация протокола MPTCP – многоадресного TCP, позволяющего объединять несколько путей передачи для одного соединения. Тем не менее, сложность протокола связана именно с попытками удержаться на уровне TCP в среде, где зачастую захватываются и трансформируются сетевые пакеты.

Решением, призванным облегчить работу MPTCP в таких условиях, стал инновационный подход – TCP-in-UDP, реализующийся с помощью eBPF. TCP-in-UDP – это концепция, при которой TCP-пакеты инкапсулируются внутрь UDP, что позволяет обходить ограничения сетевых устройств, блокирующих или изменяющих расширения TCP или сам протокол MPTCP. Такой метод вдохновлен ранним проектом ИЕТФ, где предлагалось переупорядочить заголовки TCP в формате, подобном UDP, чтобы сделать пакеты менее восприимчивыми к фильтрации и изменению на пути следования. В предложенной реализации первые восемь байт TCP-пакета формируют классический UDP-заголовок с полями источника, назначения, длины и контрольной суммы, после чего располагаются необходимые для TCP поля – Data Offset, флаги, окно, последовательные и подтверждающие номера, а также дополнительные опции. Важно подчеркнуть, что сама длина пакета не меняется, а критически используемые поля сохраняются, за исключением поля Urgent Pointer, которое на практике используется редко и зачастую блокируется средними сетевыми устройствами.

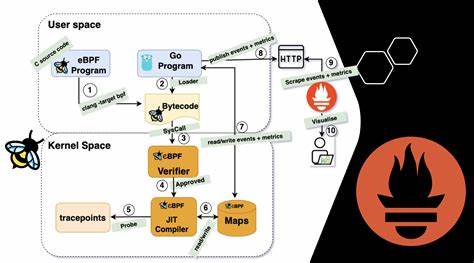

Реализация TCP-in-UDP на базе eBPF значительно упрощает задачу инкапсуляции и декодирования таких пакетов на уровне ядра Linux. Использование eBPF позволяет эффективно перехватывать пакеты на этапах ingress и egress, производить необходимые преобразования заголовков, обновлять протокольные поля и контрольные суммы без необходимости разворачивать полнофункциональные VPN либо дорабатывать сетевую инфраструктуру. Это особенно важно в условиях, когда не хочется накладывать дополнительные накладные расходы на передачу данных или создавать виртуальные частные сети, требующие дополнительной настройки и управления. Однако реализация подобного решения сопряжена с рядом технических сложностей, которые связаны как с особенностями сетевого стека Linux, так и с аппаратным уровнем современных сетевых интерфейсов. Одной из основных проблем становится корректный доступ к данным заголовка в пакете, поскольку Linux оптимизирует работу со сокетными буферами (skb) так, что для повышения производительности зачастую доступна лишь часть заголовка UDP на уровне ingress.

Для успешной работы eBPF-кода встроены вспомогательные функции, позволяющие подтянуть недостающие данные, что делает трансляцию возможной и стабильной. Следующим вызовом в реализации выступает взаимодействие с такими механизмами оптимизации, как Generic Receive Offload (GRO), TCP Segmentation Offload (TSO) и Generic Segmentation Offload (GSO). Эти техники позволяют сетевому стэку объединять и делить пакеты для снижения нагрузки при передаче данных, но при работе с TCP-in-UDP переводом каждый пакет становится уникальным и требует полного преобразования с обновлением заголовков. Для обеспечения корректной работы необходимо отключать аппаратные ускорения этих функций и ограничивать программные сегментации, что влияет на общую производительность, но становится неизбежным для сохранения целостности инкапсулированного трафика. Особое внимание уделяется вопросам корректного подсчета контрольных сумм.

Поскольку меняется не только поле протокола IP (с TCP на UDP и обратно), но и структура заголовков TCP и UDP, простая перерасчётка всей контрольной суммы становится избыточной и ресурсоемкой. Для решения этой задачи применяется метод инкрементального обновления контрольных сумм с использованием специализированных eBPF-хелперов, таких как bpf_l3_csum_replace и bpf_l4_csum_replace. Несмотря на это, на реальном оборудовании, даже при отключенных ускорениях передачи, возникают ситуации, когда аппаратное обеспечение или стек изменяют контрольные суммы в непредвиденных местах, что требовало детального анализа и разработки дополнительной контрмеры. В итоге была внедрена цепочка из eBPF-программы и действия TC ACT_CSUM, вызывающего перерасчёт контрольных сумм на программном уровне, что позволило добиться корректного и стабильного результата. Еще одним важным аспектом, который нельзя игнорировать при использовании TCP-in-UDP, является влияние на максимальный размер передаваемых пакетов (MTU) и адаптация параметров MSS (Maximum Segment Size) протокола TCP.

Поскольку передача происходит через UDP, традиционные механизмы MSS-клампинга не работают, а ограничение по MTU становится критичным для предотвращения фрагментации IP-пакетов, что может негативно сказаться на производительности и задержках. Это требует дополнительной настройки сетевых интерфейсов для снижения MTU либо применения адаптивных технологий управления размером сегментов на стороне клиента и сервера. Несмотря на технические сложности, внедрение TCP-in-UDP на основе eBPF демонстрирует высокую эффективность для обхода сетевых ограничений, преграждающих путь современным TCP-расширениям. Этот элегантный подход позволяет сохранить совместимость и преимущества таких протоколов, как MPTCP, при этом полностью исключая добавление новых слоев шифрования или необходимость настройки VPN-туннелей. Возможность гибко развернуть код на стороне клиента и сервера позволяет обеспечить беспрепятственную работу соединений даже в сетях с жесткими политиками фильтрации и оптимизации трафика.

Применение TCP-in-UDP может найти отклик в широком круге задач. В первую очередь это мобильные операторы и интернет-провайдеры, чьи сети содержат политики по оптимизации и ускорению трафика, часто применяющие Performance Enhancing Proxies, которые могут нарушать работу MPTCP. Технология позволяет клиентам и серверам обходить подобные преграды без вмешательства в инфраструктуру оператора. Не менее актуально это и в корпоративных сетях с повышенными требованиями к безопасности и контролю, где нередко блокируется нестандартный TCP-трафик. Стоит отметить, что разработка и внедрение данной технологии не обошлись без значительной поддержки сообщества eBPF, экспертов и компаний, вложивших время и знания в решение сложных задач.

Такой совместный подход является примером того, как современные инструменты программируемой сети могут влиять на развитие протоколов и улучшать качество интернет-сервисов. В итоге TCP-in-UDP на базе eBPF предстает как практическое решение, способное эффективно преодолевать современные сетевые вызовы. Оно вписывается в общую тенденцию к более гибкой, программируемой и адаптивной сетевой среде, где традиционные ограничения могут быть нивелированы без значительного увеличения нагрузки или изменения архитектурных подходов. Для пользователей и разработчиков, стремящихся обеспечить высокую доступность и производительность TCP-протоколов в сложных сетях, данное решение открывает новые горизонты и перспективы развития.