Современные Linux-системы считаются надежными и безопасными платформами, однако с появлением сложных угроз их защищенность под большим вопросом. Одной из таких опасных угроз стал недавно обнаруженный бэкдор Plague, основанный на использовании PAM (Pluggable Authentication Module) — важного компонента системы аутентификации в Linux. Plague способен незаметно для пользователя и большинства системных средств обходить процесс аутентификации, обеспечивая злоумышленнику длительный доступ к системе через SSH без обнаружения. Главная опасность Plague заключается в глубокой интеграции в ядро процесса аутентификации Linux. Используя механизмы PAM, вредоносное ПО позволяет пропускать проверку паролей и скрывать свои следы.

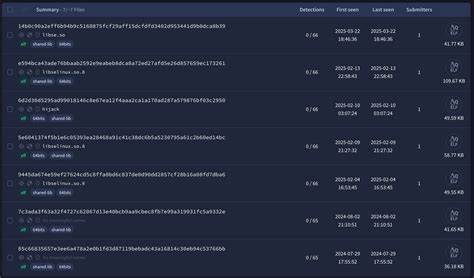

Более того, Plague обладает высокой устойчивостью к системным обновлениям и изменениям, что позволяет ему сохранять активность месяцами и, возможно, дольше без какого-либо внимания со стороны защиты. Удивительным фактом является то, что многочисленные образцы Plague, загруженные в сервис VirusTotal в течение последнего года, не распознаются ни одним антивирусным решением. Такой уровень скрытности и отсутствие публичной информации делают Plague особенно опасным для широкого круга пользователей и организаций, так как он может беспрепятственно проникать в системы и оставаться незамеченным длительное время. Отличительной чертой Plague становится сложная техника обфускации строк и кода, с использованием нескольких уровней зашифровки. От первоначального варианта с простой XOR-шифровкой в новых версиях внедрились более совершенные алгоритмы, напоминающие процессы KSA/PRGA и DRBG, усложняющие анализ и обратную разработку.

Чтобы помочь экспертам по безопасности, был разработан уникальный инструмент расшифровки строк на базе эмулятора Unicorn в IDA Pro, позволяющий безопасно извлекать скрытую информацию из образцов Plague. Для противодействия расследованиям и анализу malware авторы внедрили функцию антидебаг, проверяющую имя файла и отсутствие переменных окружения, связанных с механизмом ld.so.preload. Эти проверки являются важными для обнаружения попыток запуска бэкдора в исследовательских средах, таких как песочницы или отлаживатели.

Ещё одна изящная технология Plague — скрытие активных сессий. Вредоносное ПО очищает переменные окружения, связанные с соединениями SSH (SSH_CONNECTION, SSH_CLIENT), а также перенаправляет файл истории команд оболочки (HISTFILE) в /dev/null, не оставляя следов активности злоумышленников в системных логах и истории. Внутри Plague предусмотрены статические пароли, которые дают злоумышленникам скрытый доступ без необходимости ввода обычных учетных данных. Некоторые из известных паролей, извлечённых из образцов, включают сложные случайные строки и более распространённое слово «changeme». Наличие таких жестко заданных паролей делает любые попытки аутентификации в системе уязвимыми при наличии бэкдора.

Исследования показали, что Plague — результат длительной и целенаправленной разработки. Образцы вредоносного кода, найденные в разных странах, сохраняют метаданные компилятора и другую информацию, подтверждающую регулярное обновление и совершенствование вредоносного функционала, что указывает на профессионализм и серьёзность авторов. Атрибуция угрозы пока неизвестна. Однако один из найденных образцов, названный hijack, возможно, является наиболее ранней версией и может дать исследователям подсказки о происхождении Plague. Элемент «пасхалки» в виде цитаты из фильма «Хакеры», которая показывается после выполнения pam_authenticate, свидетельствует о некоторой культуре и намеренных посланиях от авторов киберугроз.

Открытие Plague подчеркивает необходимость проактивного и многоуровневого подхода к безопасности Linux-систем. Традиционные методы защиты и обнаружения, основанные на сигнатурах антивирусов и поверхностном анализе, далеко не всегда способны выявить столь замаскированные угрозы. Такой уровень угроз требует применения поведенческого анализа, мощных инструментов поиска по совпадениям YARA, а также мониторинга низкоуровневых процессов системы. Современные решения безопасности, такие как сканеры THOR, уже включают в себя функционал для обнаружения подобных угроз, и постоянно совершенствуются, чтобы распознавать даже глубоко скрытые импланты. Разработка специальных правил YARA позволяет выявлять Plague по характерным строкам и особенностям ELF-бинарников, что облегчает оперативное обнаружение и реагирование.

Внедрение Plague через PAM подчеркивает опасность атак, которые нацелены на фундаментальные системные компоненты. PAM используется почти во всех дистрибутивах Linux для аутентификации и управления доступом, поэтому его компрометация открывает злоумышленникам огромные возможности для тайного контроля над системой. Применение продвинутых техник обфускации, антидебаг, скрытия сессий и статических паролей не только усложняет анализ, но и повышает шансы на успешное внедрение в разнообразные инфраструктуры, включая корпоративные окружения, серверные фермы и облачные платформы. Для обеспечения защиты от подобных угроз рекомендовано регулярно проводить аудит безопасности, проверять целостность PAM-модулей, использовать системы обнаружения вторжений, а также внедрять продвинутый анализ поведения и мониторинг изменений в системных библиотеках. Обнаружение Plague послужило важным сигналом для всей кибербезопасной отрасли, что угроза backdoor-атак на уровне аутентификации реальна и требует приоритетного внимания.

Компании и специалисты должны рассматривать такие инциденты как часть растущей тенденции атак на критически важные элементы инфраструктуры, адаптируя свои стратегии защиты и развития IT-экосистем. Заключая, можно сказать, что Plague — это не просто вредоносное ПО, а системная угроза высокой сложности. Только благодаря совместным усилиям исследователей, инженеров и разработчиков систем безопасности удастся повысить устойчивость Linux-сред и минимизировать риски бесконтрольного доступа злоумышленников. Понимание механизмов функционирования, методов сокрытия и способов детектирования Plague поможет специалистам оперативно реагировать, снижая ущерб и защищая данные и инфраструктуру в условиях современной обстановки киберугроз.