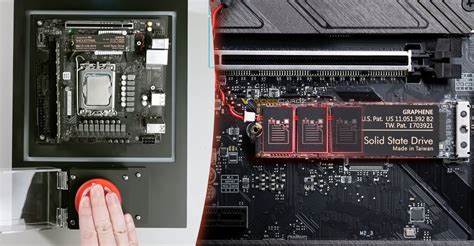

В последнее время мир информационной безопасности столкнулся с новой серьезной проблемой, связанной с уязвимостями в прошивках UEFI на материнских платах Gigabyte. В ходе исследования специалисты компании Binarly выявили несколько критических багов, позволяющих злоумышленникам устанавливать в систему вредоносное ПО на самом низком уровне, остающееся практически невидимым для операционной системы. Эта статья подробно освещает природу уязвимостей, возможные последствия для пользователей и предприятия, а также предоставляет рекомендации по их минимизации. UEFI, или Unified Extensible Firmware Interface, представляет собой программную прослойку между аппаратным обеспечением и операционной системой. Она отвечает за начальную инициализацию комплектующих и загрузку ОС.

Именно на этом этапе могут быть встроены различные скрытые компоненты, включая буткиты — вредоносные программы, которые запускаются до загрузки самой операционной системы, что делает их крайне сложными для обнаружения и удаления. Прошивки AMI (American Megatrends Inc.), являющиеся основой для многих версий UEFI в продуктах Gigabyte, оказались уязвимы в нескольких ключевых местах. Согласно докладу, уязвимости позволяли поднимающимся до уровня локальных или удаленных администраторов выполнять произвольный код в контексте System Management Mode (SMM) — особого привилегированного режима работы процессора, изолированного от операционной системы и имеющего расширенный доступ к аппаратуре. Эксплуатация этих уязвимостей может привести к тому, что вредоносное ПО получит возможность записывать и модифицировать содержимое SMRAM — защищенного участка памяти, предназначенного для исполнения кода SMM.

Благодаря этому злоумышленники могут внедрять постоянные вредоносные компоненты, устойчивые к перезагрузкам и различным средствам безопасности на уровне ОС. Отметим, что уязвимости затронули более 240 моделей материнских плат Gigabyte, причем затрагиваемые версии датируются с конца 2023 года по середину августа 2024. Это означает, что пользователи большого числа систем, в том числе домашних ПК, рабочих станций и серверов, находятся под потенциальной угрозой. Оценка по шкале CVSS 8.2 свидетельствует о высокой степени риска данных багов.

Работа с SMI-обработчиками (System Management Interrupt) в процессе OverClockSmiHandler и SmiFlash позволяла реализовать функции повышения привилегий и прямого доступа к защищённой памяти. Более того, через них возможно производить модификацию прошивки без ведома владельца устройства. Реагирование на выявленные уязвимости было осложнено особенностями распространения и лицензирования исходного кода AMI. Уязвимости были переданы OEM-производителям в рамках соглашений о неразглашении, что препятствовало своевременному и прозрачному выпуску патчей. В частности, компания Gigabyte получила уведомления о проблемах 15 апреля 2025 года, подтвердила их наличие 12 июня, и заявила о выпуске обновлений.

Однако публичные отчеты о безопасности отсутствуют, а по заявлениям экспертов из Binarly многие критические патчи до сих пор не реализованы. Особенно тревожно то, что значительная часть уязвимых моделей уже вышла из поддержки Gigabyte, что делает маловероятным выпуск обновлений безопасности. Это ставит перед пользователями задачу самостоятельного повышения безопасности своих систем или замены аппаратного обеспечения на более новое и поддерживаемое. Последствия эксплуатации UEFI-уязвимостей выходят далеко за рамки стандартных вирусных атак. Установка вредоносного кода на уровне прошивки дает атакующим превосходство, исключая возможность обнаружения через традиционные антивирусные решения.

Управление системой в режиме SMM подразумевает полный контроль над оборудованием, включая доступ к криптографическим ключам, управлению аппаратными модулями и скрытое наблюдение за действиями пользователя. Учитывая широкий охват уязвимостей и возможные негативные последствия, важным становится вопрос защиты. В первую очередь рекомендуется регулярно проверять наличие обновлений BIOS/UEFI от производителя и устанавливать их. Также следует использовать средства защиты, поддерживающие контроль целостности прошивки и мониторинг подозрительных изменений. Для организаций критично внедрение решений для защиты на уровне аппаратуры, учитывающих особенности SMM и поддерживающих технологии аппаратного контроля безопасности.

Помимо технических мер, не менее важно внедрять политику минимизации прав пользователей, чтобы ограничить возможность повышения привилегий злоумышленниками. Использование многофакторной аутентификации и мониторинг сетевого трафика помогут снизить риски удаленных атак, особенно в корпоративной среде. Перспективы развития безопасности UEFI во многом зависят от взаимодействия производителей исходного кода прошивок, OEM-производителей и сообщества исследователей безопасности. Прозрачность публикации информации об уязвимостях и своевременный выпуск патчей — обязательные условия для снижения рисков и повышения уровня доверия пользователей. В контексте последних событий пользователям настоятельно рекомендуется внимательно следить за новостями о безопасности своих устройств, обращаться к авторитетным источникам и консультироваться со специалистами в области IT-безопасности.

Уязвимости в материнских платах Gigabyte напоминают о том, что безопасность современного компьютера складывается из множества компонентов, и слабое звено на уровне прошивки способно поставить под угрозу весь рабочий процесс и конфиденциальность данных. В итоге, несмотря на сложность обнаружения и устранения уязвимостей на уровне прошивки, решение проблемы возможно при слаженной работе всех участников экосистемы. Пользователи, производители и исследователи должны объединить усилия для создания надежной и защищённой аппаратной платформы, способной противостоять современным угрозам и обеспечивать стабильную работу систем в будущем.

![Converting YouTube ad revenue into trees [video]](/images/EFB3F865-749C-40E4-A73A-655DC61A7800)