Безопасность операционных систем Linux постоянно находится под пристальным вниманием специалистов, однако даже на столь продвинутой платформе время от времени обнаруживаются критические уязвимости, способные существенно подорвать целостность и безопасность системы. Одной из таких угроз стала уязвимость CVE-2025-32463, связанная с локальным повышением прав с использованием встроенной функции chroot в программе sudo. Эта уязвимость привлекла внимание сообщества безопасности не только из-за своей сложности, но и вследствие того, что позволяла атакующему с низкими привилегиями полностью контролировать систему. В данном разборе расскажем, в чем суть уязвимости, какими системами она затронута, каким образом реализуется эксплуатация, а также как можно защитить свои серверы и рабочие станции от подобных угроз. Sudo — один из ключевых инструментов в Linux, позволяющий пользователям выполнять команды от имени других, обычно с повышенными привилегиями.

Программа широко применяется системными администраторами и обычными пользователями, когда необходимо временно получить права суперпользователя без полноценного входа в систему под root. Функция chroot, с другой стороны, предназначена для изменения корневого каталога для запущенного процесса, изолируя его от остальной системы. Эта технология часто используется для повышения безопасности в различных сценариях, таких как запуск приложений в ограниченных контейнерах или обеспечение безопасности при обслуживании. В версиях sudo от 1.9.

14 до 1.9.17 внедрили поддержку chroot. Однако оказалось, что некорректная обработка этой функции открыла врата для локальной эскалации привилегий. Уязвимость CVE-2025-32463 была выявлена исследователем Rich Mirch, который обнаружил возможность обойти ограничения и получить права root, используя специально подготовленные входные данные и определённые конфигурации системы.

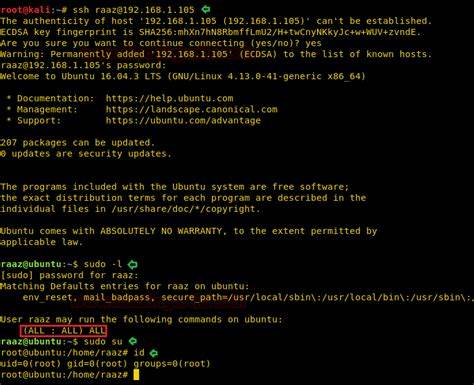

Атакующий, имея доступ к стандартной учетной записи в Linux с правами на вызов sudo, может задействовать эксплойт для выхода из ограниченной среды и перейти к полномочиям суперпользователя. Суть уязвимости заключается в том, что механизмы проверки и ограничения при выполнении chroot через sudo недостаточно эффективно изолируют процессы. Это допускает выполнение команд и скриптов с возможностью выхода за пределы заданного каталога. Благодаря этому злоумышленник может получить полный контроль над системой, что грозит взломом, кражей данных и нарушением работы серверов. Эксплуатация уязвимости требует определённой подготовки и понимания работы sudo, но она не требует крайней степени технической подкованности.

Для демонстрации риска были опубликованы доказательства концепта (PoC) и соответствующие скрипты для воспроизведения атаки. Особенность в том, что для успешного запуска атаки желательно конкретное неправильное конфигурирование sudo, либо использование старых уязвимых версий, что подчеркивает важность своевременного обновления программного обеспечения. Подвержены риску версии sudo с 1.9.14 по 1.

9.17, где функция chroot была введена и не получила должных мер безопасности. Важным моментом является то, что более ранние версии sudo до 1.9.14 не содержали опасных функций chroot, поэтому были неуязвимы к данной проблеме.

В то же время начиная с 1.9.17p1 и выше в прошлых уязвимостях устранены, и для надежной защиты пользователям рекомендуется именно эти версии. Для системных администраторов Linux главный способ борьбы с угрозой — обновление sudo до последней стабильной версии с патчами безопасности. Помимо этого, использование дополнительных механизмов ограничения, таких как AppArmor или SELinux, позволит минимизировать последствия и усложнить выполнение привилегированных команд злоумышленником.

Внедрение мониторинга и анализа вызовов sudo поможет выявить подозрительную активность, связанную с неавторизованными или необычными попытками запуска команд от имени root. Помимо технических мер, рекомендуется провозгласить внутренние политики обеспечения безопасности и регулярно пересматривать конфигурации sudo, поскольку сам по себе инструмент предоставляет обширные возможности для настройки прав и ограничений. Пренебрежение этими аспектами способствует возникновению новых рисков и облегчит работу потенциальных злоумышленников. Примером эксплоита к CVE-2025-32463 является скрипт, опубликованный в открытых репозиториях GitHub, позволяющий воспроизвести эксплуатацию уязвимости на тестовых системах. Изучение подобных инструментов дает специалистам по безопасности бесценный опыт, повышает защищенность систем и способствует разработке новых защитных методик.