Криптовалютный рынок становится всё более привлекательной целью для различных киберпреступных группировок, и Северокорейская Группа Лазарус теперь занимает одно из ведущих мест среди них. Их недавняя атака, в результате которой было похищено цифровых активов на сумму $3,2 миллиона, вновь подтвердила способность этой хакерской группы адаптироваться и использовать передовые технологии для осуществления своих преступных схем. Благодаря работе аналитика ZachXBT удалось глубже понять механизмы, которыми пользуется Лазарус для реализации своих операций, а также выявить новые подходы группы к маскировке и отмыванию украденных средств.Одно из ключевых направлений, в котором Лазарус продвигается вперёд — использование приватных протоколов, таких как Tornado Cash. Этот инструмент позволяет значительно усложнить отслеживание транзакций и сделать связь между украденными средствами и конечными получателями практически неразрывной.

В рассматриваемом случае группа получила $3,2 миллиона в криптовалюте Solana, оперативно конвертировала их в Ethereum, а затем более 800 ETH были направлены через Tornado Cash для сокрытия следов. По последним данным значительная часть средств — около $1,25 миллиона — всё ещё находится в кошельках Ethereum, снабжённых стабильными монетами DAI и ETH.Это далеко не первый успешный кейс Группы Лазарус в этом году. По оценкам компаний, занимающихся анализом блокчейна, на счету Северной Кореи уже около $1,6 миллиарда украденных в результате различных кибератак на криптовалютные проекты. Такой масштаб преступной деятельности занимает приблизительно 70% от общего объёма украденных цифровых активов в криптосекторе в течение текущего года.

Одной из новых особенностей атак, выявленных специалистами, стало использование фальшивых профилей разработчиков и замаскированных аккаунтов, нацеленных на внедрение в команды криптопроектов. В одном из расследований, связанных с кражей около $1 миллиона, были затронуты NFT-проекты, связанные с известным создателем персонажа Пепе Мэттом Фьюри, а также проекты ChainSaw и Favrr. С помощью взлома контракта NFT хакеры смогли контролировать эмиссию токенов и выводить их на рынок, что дало им возможность реализовать мошеннические схемы с продажей и «сливом» ценных активов.Эта серия атак началась примерно 18 июня и была оперативно проведена в течение недели. При этом отслеживание финансовых потоков с похищенными средствами показало, что злоумышленники переводили активы через несколько криптокошельков, разделяя сумму и используя мультивалютные операции.

В конце концов, часть ETH была конвертирована в стабильные монеты и переведена на централизованную биржу MEXC, что указывает на попытку дальнейшего легализации имущества через обменники с упрощённой процедурой проверки.Ключевые детали, выявленные аналитиками, не оставляют сомнений в причастности к преступлениям именно северокорейской группы. Среди обнаруженных косвенных доказательств — настройки аккаунтов GitHub с корейским языком, часовой пояс которого совпадает с северокорейским, а также использование VPN-сервисов с регионами Азии и России. Особое внимание уделяется подозрению, что некий руководитель технического отдела проекта Favrr, по имени Алекс Хонг, может быть завербованным сотрудником из Северной Кореи. Интересно, что после публикации подозрений его профили в соцсетях были удалены, а история работы стала недоступной для проверки.

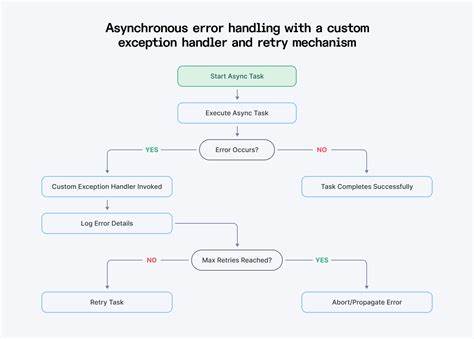

Важным аспектом современного киберпреступления является постоянное совершенствование методов обхода защитных протоколов. Группа Лазарус активно внедряет многоступенчатые схемы, сочетающие взломы контрактов с быстрыми конверсиями активов и применением приватных сервисов для отмывания средств. Это позволяет им быть на шаг впереди правоохранительных органов и аналитиков, что затрудняет своевременное пресечение их деятельности.Среди факторов, влияющих на эффективность группировки, можно выделить использование тщательно подобранных сотрудников и внешних операторов, возможно случайно нанятых или внедрённых в криптокомпании. Анализ резюме подозрительных сотрудников показывает аномалии, такие как несоответствие указанных данных местоположения и используемых языковых настроек, что ещё раз подчеркивает глубину и системность операции.

Динамика активности Группы Лазарус резко возросла в последние месяцы, что связывают с усилением экономических санкций в отношении Северной Кореи и падением доходов страны. В таких условиях кибератаки на крипторынок становятся одним из немногих источников получения значительных средств бесконтактным и виртуальным способом. Эксперты считают, что тенденция продолжится по мере роста интереса к цифровым активам и увеличения их капитализации.Для криптосообщества и участников рынка важно оставаться бдительными и применять комплексные меры защиты, включая многофакторную аутентификацию, тщательный аудит смарт-контрактов и повышенное внимание к происхождению и репутации новых членов проектов. Регулярный мониторинг необычных транзакций и сотрудничество с аналитическими компаниями также помогают выявлять и предотвращать попытки мошенничества.

В целом, отражение деятельности Группы Лазарус — яркий пример того, как государственные акторы могут использовать современные технологии и теневые интернет-инструменты для реализации масштабных киберпреступлений. Их атаки демонстрируют, что глобальный криптовалютный рынок, несмотря на свои преимущества в децентрализации и прозрачности, остаётся уязвимым к хорошо организованным и финансируемым злоумышленникам.Будущее борьбы с такими угрозами напрямую зависит от совместных усилий международного сообщества, обмена технической информацией и разработки передовых систем безопасности. Только через координацию и инновации можно будет снизить риски и обеспечить устойчивое развитие криптоиндустрии в условиях растущих вызовов кибербезопасности.