В современную цифровую эпоху доверие к крупным технологическим компаниям играет ключевую роль в нашей повседневной жизни. Однако именно это доверие все чаще становится уязвимостью, которую эксплуатируют мошенники. Одна из самых масштабных и трагичных историй, иллюстрирующих подобный случай, произошла с профессионалом из IT-сферы, который потерял порядка 130 тысяч долларов из-за тщательно спланированной схемы социальной инженерии и недостатков в защите. Эта история не только вызывает тревогу, но и заставляет пересмотреть меру безопасности, необходимую для защиты нашей цифровой идентичности и средств. В основе атаки лежала мошенническая схема, стартовавшая с поддельного телефонного звонка, который выглядел абсолютно официально.

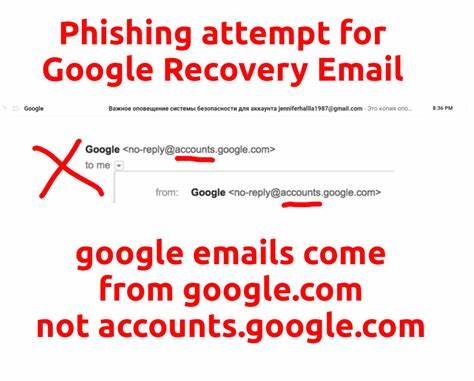

Мошенник позвонил с номера, который казался принадлежащим службе поддержки Google, и сообщил, что был подан запрос на захват аккаунта жертвы. Для большей убедительности фигурировала даже информация о якобы поданном заявлении с фиктивным свидетельством о смерти владельца аккаунта. Подобные детали создавали у жертвы ощущение срочности и серьезности ситуации, запуская механизм паники и желание действовать быстро. Важной составляющей успеха мошенника стало использование поддельных электронных писем с адресов, очень похожих на официальные коммуникации Google. Письма исходили от адресов, которые визуально выглядели как законные и содержали фирменный стиль, совпадали с ожидаемыми деталями, включая номера дел и подписи.

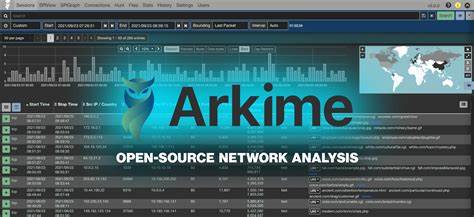

При этом традиционные фильтры безопасности почтового сервиса не смогли выявить и заблокировать эту подделку, а интерфейс мобильного приложения Gmail не предоставлял возможности проверить серьезные технические детали отправителя, такие как заголовки писем. Во время разговора мошенник попросил жертву зачитать код подтверждения, якобы для доказательства того, что он все еще жив. Это простое действие открыло мошеннику доступ к двумфакторным кодам, поскольку в настройках аккаунта была включена облачная синхронизация Google Authenticator. Благодаря этому весь набор двухфакторных аутентификаторов был доступен злоумышленнику, фактически снимая ключевые барьеры безопасности и предоставляя полный контроль над аккаунтом. Получив полный доступ к аккаунту электронной почты и двухфакторной аутентификации, злоумышленник смог в течение считанных минут войти в аккаунт на криптовалютной бирже Coinbase.

Там началась быстрая трансакция средств с переводом и перемещением Ethereum и других токенов посредством множества внутренних операций, пока счет не был полностью опустошен. Общая сумма похищенного составила около 80 тысяч долларов по курсу времени атаки, что эквивалентно приблизительно 130 тысячам долларов в последующем времени с учетом роста стоимости криптовалюты. Мошенник не ограничился простой кражей средств. Были созданы фальшивые методы восстановления аккаунта, в том числе добавлены новые устройства и номера телефонов, не связанные с жертвой, что усложняло возврат контроля и расследование инцидента. В итоге жертва, несмотря на свой технический опыт и понимание правил безопасного обращения с кодами доступа, стала жертвой хорошо продуманной и многоступенчатой атаки.

Важным аспектом случившегося является роль компании Google. Несмотря на сильные системы безопасности и репутацию технологического гиганта, ряд решений, включая облачную синхронизацию Google Authenticator по умолчанию, предоставили мошенникам инструменты для обхода многофакторной аутентификации. Кроме того, пропуск поддельных писем с адресом "@google.com" через систему проверки вызвал серьезные вопросы и вызвал критику. В мобильном приложении Gmail для iOS отсутствовала возможность детального рассмотрения заголовков сообщений, что лишало пользователя инструментов проверки подлинности отправителя на месте.

Этот случай подчеркивает необходимость пробуждения у пользователей глубокой осознанности в вопросах цифровой безопасности. Даже специалисты, знающие все правила защиты, могут стать жертвами, если совокупность обстоятельств играет на руку мошенникам. В первую очередь рекомендуют немедленно менять пароли и избегать использования одинаковых паролей на разных ресурсах. Распространение 16 миллиардов утекших паролей, подтвержденное анализом, подрывает защиту многих пользователей, и регулярная смена паролей становится необходимостью. Ни при каких обстоятельствах нельзя делиться двухфакторными кодами или одноразовыми паролями с кем бы то ни было.

Мошенники активно используют методы психологического давления, вызывая страх и чувство срочности, чтобы заставить людей игнорировать правила и действовать импульсивно. Необходимо всегда сохранять спокойствие и проверять информацию путем официальных каналов связи, звонив или писав в компании только по номерам и адресам из надежных источников. Особое внимание стоит уделять функциям облачной синхронизации приложений для двухфакторной аутентификации. Хотя это и удобно для восстановления доступа, в случае компрометации аккаунта это становится слабым местом, объединяющим все ключи доступа в одной точке. Рекомендуется взвесить риски и рассмотреть альтернативные методы хранения кодов, например, использование аппаратных ключей безопасности.

Кроме того, важно помнить о методах социальной инженерии, которые постоянно совершенствуются. Сегодня мошенники научились имитировать звонки от друзей и родственников, рассылают убедительные фальшивые письма с официальным оформлением, а также создают сложные сценарии для обхода защиты. Сопротивление таким атакам требует не только технических знаний, но и высокой осторожности, скептицизма к неизвестным контактам и постоянной проверки подробностей. Эта история стала предупреждением для многих, особенно для тех, кто работает в сферах, связанных с информационными технологиями и финансовыми активами. Потеря крупной суммы и месяцы психологического напряжения - цена, которую заплатил человек, несмотря на все свои знания и компетенции.

Тем не менее, и из этого опыта можно извлечь уроки, которые помогут другим избежать подобной участи. Одним из уроков является важность многофакторной защиты, которая не ограничивается одной программой аутентификации, особенно если к ней легко получить доступ с уже взломанного аккаунта. Отличной практикой станет использование отдельного устройства для ключей безопасности и регулярный аудит настроек безопасности аккаунтов. Не следует пренебрегать проверкой новых устройств и номеров для восстановления доступа в настройках учетных записей. Также полезно поддерживать осведомленность о крупнейших утечках паролей и своевременно менять пароли и секретные вопросы, сопоставимые с критичной информацией.

Настройка уведомлений о подозрительных входах и подозрительной активности является дополнительным барьером и поводом для немедленного реагирования. Наконец, крайне важно развивать культуру цифровой безопасности среди близких и коллег, делясь опытом и предупреждениями о схожих мошеннических схемах. Пользователи должны научиться идентифицировать признаки фишинга, а компании - улучшать фильтры и инструменты для защиты своих пользователей от подделки сообщений и адресов. Итогом становится осознание, что даже самые надежные системы могут быть взломаны через человеческий фактор, и цифровая гигиена требует постоянных усилий и внимания. История украденных средств через звонок от поддельного Google и уязвимости в двухфакторной аутентификации открывает нам глаза на важность ответственности каждого пользователя за свою цифровую безопасность и непрерывное стремление к совершенствованию защиты.

.