В современном цифровом мире кибербезопасность приобретает всё большую значимость. Однако идея абсолютно защищённой системы, которая была бы на 100% безопасна, остаётся мифом. Причины этого связаны с постоянным изменением ландшафта угроз, человеческим фактором и техническими ограничениями. Вместо погонь за недостижимой идеей абсолютной защиты целесообразнее применять устойчивый, непрерывный подход, направленный на повышение затрат для злоумышленников и укрепление системы на основе изучения каждой ошибки. Такой подход позволяет выстраивать эффективную защиту, способную справляться с реальными вызовами и угрозами современного мира.

Одним из ключевых факторов, делающих невозможным абсолютную безопасность, является человеческий фактор. Люди совершают ошибки: от неправильных настроек систем до использования слабых паролей и подверженности фишинговым атакам. Даже самая современная инфраструктура может быть скомпрометирована неправильными действиями сотрудников или пользователей. Эта уязвимость требует внедрения комплексных мер, включающих обучение, контроль доступа и использование технологий, минимизирующих влияние ошибок. Техническая сторона вопроса тоже далека от совершенства.

Все системы имеют уязвимости, которые со временем обнаруживаются и эксплуатируются злоумышленниками. Даже при регулярном обновлении и исправлении программного обеспечения остаются «нулевые дни» — уязвимости, о которых ещё не известно разработчикам и сообществу. Злоумышленники постоянно совершенствуют свои методы, разрабатывая новые вредоносные программы, техники обхода защиты и социальные инженерные атаки. Системы защиты находятся в постоянном состоянии реакции, адаптируясь к новым вызовам. Современные цифровые экосистемы представляют собой сложные сети взаимосвязанных компонентов, таких как API, облачные сервисы, приложения сторонних разработчиков и устройства интернета вещей.

Любое слабое звено в этой цепочке может стать причиной компрометации всей системы. Даже физическая безопасность не даёт абсолютных гарантий: украденные устройства, внутренние угрозы или аппаратные вмешательства способны обойти цифровые барьеры, включая так называемые изолированные системы без подключения к сети. Бескрайнее стремление к идеальной защите требует огромных ресурсов, времени и денег, что делает этот путь практически невозможным для большинства организаций. Баланс между безопасностью, удобством использования и производительностью — ключевой вызов, с которым сталкиваются компании. Важно не ставить целью исключить все риски, а эффективно управлять ими и минимизировать вероятность успешных атак.

Ключ к эффективной кибербезопасности лежит в понимании безопасности как процесса постоянного повышения стоимости взлома для злоумышленников. Безопасность не является статичным состоянием. Это динамичный баланс между защитными мерами и усилиями атакующих. Например, Apple смогла значительно усложнить жизнь хакерам, повышая стоимость взлома iPhone год от года. Ранее для создания джейлбрейка требовалось несколько недель после выхода новой версии операционной системы, а сейчас разработка надёжного способа обхода защиты может занять месяцы или даже годы и требует глубоких технических знаний и серьёзных ресурсов.

Это не делает взлом невозможным, но делает его настолько трудозатратным и дорогим, что большинство злоумышленников отказывается от такой цели. Одной из эффективных методик повышения безопасности является так называемая контрприменённая петля усиления защиты. Суть её состоит в постоянном использовании каждого успешного эксплойта как ценного учебного материала и стимул для улучшения систем безопасности. Первый этап — обнаружение новых уязвимостей, которые могут быть выявлены с помощью программ вознаграждения за обнаружение багов, автоматического тестирования или внутреннего анализа. Каждая найденная проблема — это сигнал о том, что текущие меры недостаточны и требуют пересмотра.

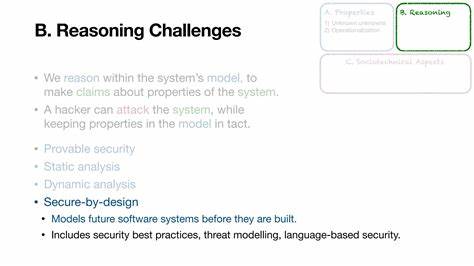

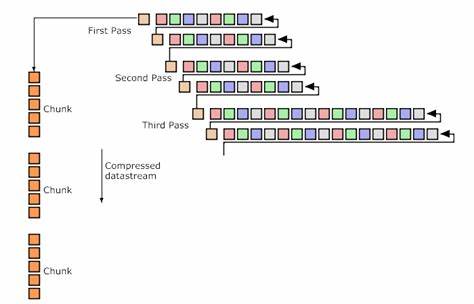

Далее происходит анализ и диагностика. Важно понимать, почему атака сработала, какие предположения модели угроз были неверны, или почему инструменты безопасности не смогли своевременно обнаружить проблему. Этот этап помогает выявить скрытые слабые места в технологии, процессах и методологиях, что позволяет устранять коренные причины. На этапе усиления системы безопасности разрабатываются и внедряются конкретные меры. Это могут быть обновления инструментов статического и динамического анализа кода, расширение покрытия тестами, патчи для программного обеспечения и оборудования, а также изменения в процессах разработки и эксплуатации.

Каждый из этих шагов направлен на повышение стоимости новых атак для злоумышленников и устранение циклического повторения тех же уязвимостей. После реализации изменений важно проводить валидацию — проверять, что уязвимости действительно закрыты, а возможности для аналогичных атак значительно сокращены. Перепроверка с использованием исходных эксплойтов или их аналогов помогает подтверждать эффективность мер и снижает риск повторных инцидентов. Эта петля — обнаружение, диагностика, усиление, проверка — является цикличным процессом, который требует постоянного внимания и ресурсов. Такой подход позволяет системам кибербезопасности эволюционировать и становиться всё более устойчивыми.

С течением времени этот метод приводит к реальному снижению уязвимости и повышению уровня защиты при разумных затратах, что делает его более жизнеспособным, чем попытки достичь невозможного идеала. Внедрение контрприменённой петли усиления защиты требует тесного взаимодействия различных специалистов и команд. Руководители по безопасности должны запускать и поддерживать программы поиска уязвимостей, ориентированные на выявление новых классов багов, интегрировать соответствующую аналитику в показатели эффективности компании и обеспечивать пространство для обмена знаниями. Инженеры DevSecOps должны автоматизировать процесс тестирования с использованием современных инструментов, позволяющих выявлять сбои и аномалии в режиме реального времени и быстро превращать эти данные в задачи на исправление. Команды статического анализа обязаны рассматривать каждое упущение инструментов как повод для создания новых правил и улучшения алгоритмов распознавания уязвимостей.

Это позволит закрепить уроки прошлого и предотвращать повторение ошибок. Специалисты по ядру системы и производительности обязаны внимательно проверять оптимизации и пути выполнения кода, чтобы предотвратить распространение тонких уязвимостей, связанных с побочными каналами и особенностями аппаратной реализации. Менеджеры продуктов играют важную роль в переводе технических достижений в понятные заказчикам и руководству бизнес-термины, демонстрируя, как повышенная безопасность снижает риски и затраты компании. Основные выводы такой практики приводят к пониманию, что абсолютная безопасность недостижима, но её можно существенно приближать, делая атаки для злоумышленников сложными и невыгодными. Любая успешная атака — это не просто провал, а ценная информация, позволяющая обнаружить и устранить слабые места.

Превращение реакции на атаки в устойчивую и структурированную стратегию позволяет постепенно повышать сопротивляемость системы и снижать вероятность повторного взлома. Таким образом, кибербезопасность решается не одним взмахом волшебной палочки, а постоянным, целенаправленным и систематическим трудом. Каждая выявленная и устранённая уязвимость приближает цифровые системы к более надёжной защите, делая мир безопаснее и устойчивее к злонамеренным действиям. Такой подход — оптимальный путь к максимальной доступной сегодняшним технологиям безопасности в условиях быстро меняющегося цифрового пространства.