Современный мир, насыщенный цифровыми технологиями и сетевыми коммуникациями, открывает перед злоумышленниками новые возможности для реализации кибершпионских кампаний. В последнее время специалисты по кибербезопасности зафиксировали тревожную тенденцию: китайские хакеры заражают роутеры специальным бэкдором, превращая их в часть целой инфраструктуры для скрытого сбора данных и контроля сетевого трафика. Эта масштабная операция, получившая название LapDogs, стала серьезной угрозой для компаний из сферы информационных технологий, медиа, недвижимости и сетевых технологий, расположенных не только в Соединенных Штатах, но и в странах Юго-Восточной Азии, включая Японию, Южную Корею, Гонконг и Тайвань. Основу атаки составляет использование кастомного бэкдора под названием ShortLeash, который позволяет хакерам поддерживать длительный и незаметный доступ к скомпрометированным роутерам. Интересно, что сеть ретрансляторов уже включает более тысячи зараженных устройств, а исследователи отмечают схожесть с другой крупной вредоносной сетью PolarEdge, насчитывающей свыше 2000 зараженных маршрутизаторов и IoT-устройств.

Несмотря на наличие общих черт, специалисты убеждены, что LapDogs и PolarEdge — это отдельные операции, каждая из которых преследует свои цели и методы. Проблема заключается в использовании устаревших и уязвимых служб SSH на ряде популярных моделей роутеров, таких как Ruckus Wireless и Buffalo Technology AirStation. В частности, известны две критические уязвимости CVE-2015-1548 и CVE-2017-17663, позволяющие злоумышленникам получить несанкционированный доступ и внедрить скрытые модули для контроля устройств. Возникает парадокс: даже при наличии на рынке обновленных версий программного обеспечения, многие организации не спешат их устанавливать, что облегчает действия киберпреступникам. LapDogs, согласно аналитикам, идет гораздо дальше простого заражения.

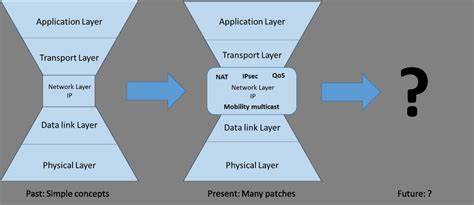

Бэкдор ShortLeash способен генерировать самоподписанные TLS-сертификаты, выдавая себя за известные организации, к примеру, департамент полиции Лос-Анджелеса (LAPD). Такая маскировка создает дополнительные сложности для обнаружения и блокировки вредоносной активности, так как трафик выглядит легитимным и доверенным. В результате многочисленные взломанные роутеры продолжают функционировать, не вызывая подозрений у владельцев и сотрудников компаний. Уязвимость инфраструктуры связана с популяризацией IoT-устройств и ростом числа подключенных к интернету гаджетов. Роутеры давно перестали быть простым сетевым оборудованием; они стали элементами сложной экосистемы, через которую проходят гигабайты данных.

Управление этими устройствами часто оставляют на откуп администраторам, у которых не всегда есть ресурсы на своевременное обновление ПО и мониторинг безопасности. Хакеры этим активно пользуются, превращая рутеры в мощные инструменты для массированной атаки и шпионажа. Эксперты связывают кампанию LapDogs с деятельностью известной китайской APT-группировки UAT-5918. Эта группа была ранее связана с атаками под кодовыми названиями Volt Typhoon, Flax Typhoon и другими, направленными на стратегические объекты и учреждения по всему миру. Использование подобной инфраструктуры улучшает анонимность и скрытность киберопераций, позволяя влиять на целевые организации без лишнего шума и разрушений.

В отличие от разрушительных атак с вирусами и вымогателями, LapDogs функционирует как гибкая платформа для долговременного наблюдения и сбора информации. Актуальность проблемы подтверждают многочисленные кейсы, когда злоумышленники проникали в корпоративные сети через уязвимые роутеры, обходя традиционные средства защиты. Такая сеть из зараженных устройств обеспечивает уникальные возможности — хакеры могут передавать зашифрованный трафик через «чистые» IP-адреса и менять маршруты передачи данных по своему усмотрению. Это осложняет работу специалистов по безопасности, которые пытаются выявить источник атаки и провести своевременную блокировку. В свете этих угроз компаниям и частным пользователям необходимо особое внимание уделить безопасности сетевого оборудования.

Регулярное обновление встроенного ПО роутеров, настройка комплексной системы аутентификации и мониторинга сетевой активности должны стать обязательными элементами IT-стратегии. Помимо технических мер, важна осведомленность сотрудников о возможных рисках и проявление бдительности при обнаружении подозрительных действий или сбоев в работе устройств. Технологические компании, занимающиеся разработкой аппаратного и программного обеспечения, также должны уделять максимум внимания безопасности своих продуктов. Внедрение более строгих стандартов защиты, устранение уязвимостей и развитие системы быстрого реагирования на инциденты помогут снизить вероятность удачного проникновения вредоносных программ в сеть. Вместе с тем специалисты советуют не пренебрегать использованием различных средств сетевой фильтрации и анализа трафика, включая сетевые экраны, системы обнаружения вторжений и поведенческий анализ.

Такие комплексные решения помогают выявить необычное поведение устройств или нетипичный трафик, что может указывать на заражение и управление роутером со стороны злоумышленников. Москва и другие крупные города мира ежедневно сталкиваются с угрозами на уровне национальной и международной безопасности. Исследования LapDogs напоминают о том, насколько важно сотрудничество между государственными структурами, коммерческими организациями и экспертным сообществом для противодействия кибершпионажу. Обмен информацией о новых методах атак, совместная разработка средств защиты и повышение общего уровня киберграмотности — ключевые направления для повышения устойчивости информационных систем. Таким образом, атака китайских хакеров на роутеры с целью создания скрытой шпионской инфраструктуры демонстрирует сложность и многоуровневость современных киберугроз.

Масштаб операции и разнообразие используемых технологий подчеркивают, что борьба с киберпреступностью требует комплексного и системного подхода. Только слаженная работа специалистов по безопасности, корпоративных служб и пользователей позволит эффективно противостоять подобным вызовам и сохранить приватность и целостность данных в цифровую эпоху.