В последние годы киберпреступность становится всё более сложной и разнообразной, и одно из последних проявлений этого явления — новый бэкдор, созданный на языке программирования Golang. Данная вредоносная программа предназначена для взаимодействия с системой жертвы и использования Telegram в качестве канала для командного управления (C2). Это открывает новые возможности для злоумышленников и ставит под угрозу безопасность пользователей. Понимание Golang и его популярность Golang, или Go, — это язык программирования, разработанный Google, который получил широкое распространение благодаря своей производительности и простоте в использовании. Его функциональные возможности делают его идеальным для создания различных приложений, включая серверные компоненты и сетевые инструменты.

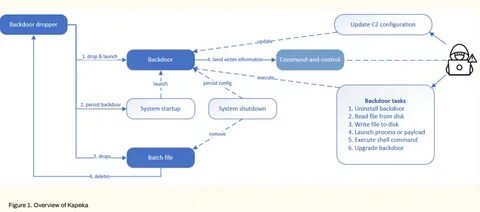

К сожалению, это также делает его привлекательным для разработчиков вредоносного ПО. Вредоносные программы, написанные на Golang, могут легко переноситься между различными платформами, что позволяет злоумышленникам целиться на множество операционных систем одновременно. Это важное преимущество, поскольку это расширяет потенциальную базу жертв. Бэкдоры и их угроза Бэкдоры — это тип вредоносного ПО, которое обеспечивает удаленный доступ к системе без ведома пользователя. Злоумышленники могут использовать бэкдоры для сбора данных, установки дополнительного вредоносного ПО и выполнения других вредоносных действий.

Со временем бэкдоры эволюционировали, и теперь они могут использовать сложные методы коммуникации, такие как Telegram. Telegram как канал C2 Telegram — это популярный мессенджер, известный своей безопасностью и высокой степенью шифрования. Однако эта безопасность также делает его привлекательным для киберпреступников. Вредоносные программы используют Telegram для передачи команд и получения данных от жертв, что делает сложным обнаружение и блокировку таких операций. Когда бэкдор, написанный на Golang, устанавливается на систему жертвы, он подключается к Telegram-каналу, управляемому злоумышленником.

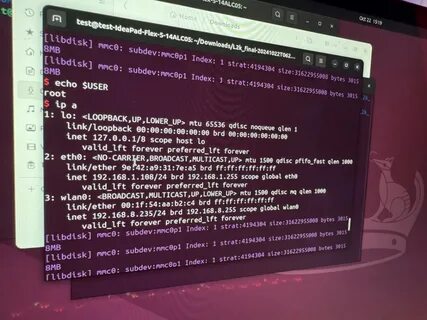

С помощью уникальных идентификаторов и сообщений, злоумышленник может отправлять команды, которые выполняются на зараженной машине. Это может включать в себя действие, такое как сбор информации о системе, запись нажатий клавиш, создание снимков экрана или удаление файлов. Как распознать и защититься от нового бэкдора Зная о существовании таких угроз, пользователи и организации должны принимать проактивные меры по защите своих систем. Вот несколько рекомендаций: 1. Обновление программного обеспечения: Регулярно обновляйте операционные системы и приложения, чтобы закрыть уязвимости, которые могут быть использованы для установки бэкдоров.

2. Использование антивирусного ПО: Установите надежное антивирусное программное обеспечение, способное обнаруживать и блокировать вредоносные программы, включая те, которые используют Golang. 3. Мониторинг сетевого трафика: Анализируйте сетевой трафик на предмет подозрительных соединений с Telegram или другими мессенджерами, которые могут указывать на наличие вредоносного ПО. 4.

Обучение пользователей: Обучайте сотрудников по вопросам кибербезопасности, чтобы они могли распознавать возможные угрозы и реагировать на них. 5. Использование фаерволов: Настройте фаерволы для ограничения доступа к нежелательным приложениям и веб-сайтам, чтобы снизить риски заражения системы. Будущее угроз на базе Golang С учетом растущей популярности Golang среди разработчиков вредоносного ПО, можно ожидать, что в будущем мы увидим ещё больше бэкдоров, использующих этот язык программирования. Учитывая, что такие атаки становятся всё более изощренными, специалистам по кибербезопасности важно оставаться в курсе последних тенденций и технологий, используемых киберпреступниками.

Заключение Появление нового бэкдора на основе Golang, использующего Telegram для C2-коммуникации, подчеркивает необходимость постоянного мониторинга и защиты информационных систем. Организации и индивидуальные пользователи должны принимать активные меры для защиты от таких угроз, чтобы минимизировать риски и ущерб в случае атаки. В условиях современного киберпредставления, знание о новых угрозах и соблюдение принципов безопасности должны стать неотъемлемой частью цифровой жизни.