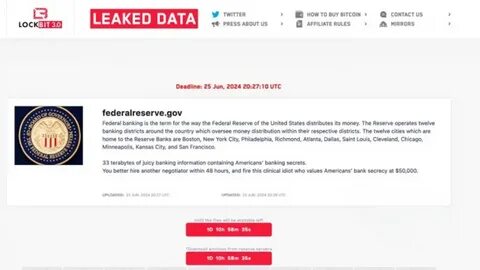

Недавние исследования в сфере информационной безопасности выявили серьезную уязвимость в корпоративных учетных записях Microsoft, которая позволяет злоумышленникам выдавать себя за других пользователей. Эта уязвимость, которая по-прежнему не была исправлена, вызывает серьезные опасения как у специалистов по безопасности, так и у организаций, использующих продукцию Microsoft. В данной статье мы рассмотрим, как работает эта уязвимость, какие риски она несет, и что можно сделать, чтобы защитить себя и свою компанию. ## Как работает уязвимость Уязвимость заключается в неиспользуемом коде, который позволяет третьим лицам получать доступ к корпоративным учетным записям Microsoft без соответствующих полномочий. Злоумышленники могут использовать этот код, чтобы подменять свои электронные письма и получать доступ к важной информации.

Этот вид атаки может быть использован для отправки фишинговых писем, манипулирования бизнес-процессами или даже для получения доступа к конфиденциальным данным компании. ## Риски для компаний Риски от данной уязвимости могут быть как финансовыми, так и репутационными. Если злоумышленник успешно использует уязвимость для доступа к корпоративному аккаунту, он может: - Получать конфиденциальные данные о клиентах и партнерских организациях. - Использовать полученные данные для расстраивания бизнеса или для шантажа. - Повредить репутацию компании, ведя несогласованные переговоры от имени сотрудников.

- Распространять вредоносное ПО среди сотрудников компании, что может привести к дальнейшим утечкам данных. ## Как защитить свою организацию В условиях текущей угрозы важно предпринять меры для защиты от потенциальных атак. Вот несколько ключевых шагов, которые компании могут предпринять: 1. Обновление систем безопасности. Убедитесь, что все системы безопасности защищены последними патчами и обновлениями от Microsoft.

2. Обучение сотрудников. Проводите регулярные тренинги по кибербезопасности, чтобы сотрудники могли распознавать потенциальные угрозы и фишинговые атаки. 3. Двухфакторная аутентификация.

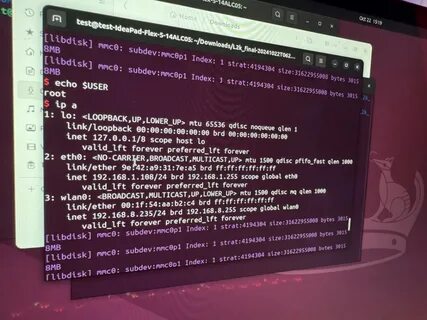

Включите двухфакторную аутентификацию для всех корпоративных аккаунтов. Это добавит дополнительный уровень защиты и поможет предотвратить несанкционированный доступ к учетным записям. 4. Мониторинг активности. Регулярно отслеживайте активность учетных записей на предмет подозрительных действий.

Настройте уведомления о необычных входах или изменениях в настройках аккаунта. 5. Резервное копирование данных. Убедитесь, что все важные данные регулярно сохраняются. Это может помочь минимизировать потери в случае успешной атаки.

## Заключение Уязвимость в корпоративных учетных записях Microsoft – это реальная угроза, с которой могут столкнуться многие компании. Мы не можем игнорировать потенциал ее использования для вредоносных действий. Однако, следуя описанным выше рекомендациям, организации могут существенно снизить риски и защитить свои данные. Важно оставаться бдительными и готовыми к любым угрозам, которые могут возникнуть в быстро меняющемся мире информационной безопасности.