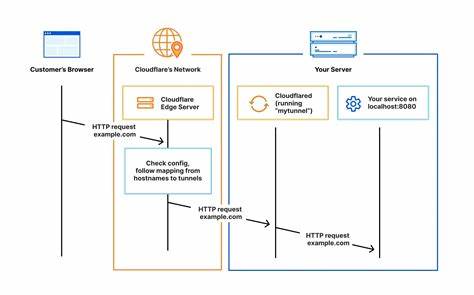

В современном мире мобильные устройства становятся всё более интегрированными в повседневную жизнь, а технологические инновации позволили отказаться от привычных физических SIM-карт в пользу цифровых eSIM. Электронная SIM-карта, или eSIM, предоставляет пользователям и операторам широкие возможности: лёгкость смены оператора, управление несколькими подписками на одном устройстве и повышение степени гибкости подключения. Однако вместе с удобством возникает и новая область рисков, связанных с безопасностью цифровых подписок. eSIM – это программный профиль, который хранится в специальном модуле eUICC (Embedded Universal Integrated Circuit Card) внутри устройства. В отличие от традиционных пластиковых SIM-карт, eSIM позволяет загрузить и активировать несколько операторских профилей без необходимости физической замены карты.

Такая архитектура требует от индустрии серьёзного внимания к вопросам безопасности, поскольку уязвимость в eSIM-чипсете может привести к широкомасштабным атакам на мобильные сети и пользователей. Одной из самых больших проблем в области eSIM безопасности является недостаточная защита Java Card — технологии, легшей в основу создания приложений и подписок для SIM и eUICC. Исследовательская лаборатория Security Explorations из AG Security Research обнаружила ряд заметных недостатков в реализации Java Card на eUICC от компании Kigen, главного производителя eSIM OS. Несмотря на заверения компаний о соблюдении многослойных стандартов GSMA и высокого уровня логической безопасности, выявленные ошибки дали возможность успешного взлома, что открывает двери для загрузки вредоносных приложений и кражи конфиденциальных данных. Ключевые уязвимости включают недостаточную изоляцию eSIM-профилей и Java-приложений, отсутствие эффективной проверки типов в Java Card VM, а также возможность обойти защитные механизмы памяти.

Использование так называемой атаки type confusion приводит к путанице между объектами и массивами, что позволяет злоумышленнику получить контроль над содержимым чипа. Одним из пугающих последствий взлома стал факт успешного извлечения приватного ECC-ключа, используемого для сертификации eUICC. Эта кража даёт возможность несанкционированно загружать и просматривать профили разных мобильных операторов в открытом виде, включая чувствительные данные, такие как ключи OTA, параметры аутентификации и даже логику приложений. Это нивелирует основное достоинство защищённого аппаратного модуля – гарантировать невозможность извлечения скрытой информации. Проблемы масштабируются, учитывая широкое распространение решений Kigen, которые, по утверждениям производителя, встроены более чем в два миллиарда SIM-карт по всему миру.

Уязвимость даёт злоумышленнику потенциал клонировать eSIM-профили, перехватывать вызовы и сообщения, а также управлять подпиской без ведома владельца. Кроме того, атаки могут носить как физический характер — при наличии прямого доступа к устройству, так и дистанционный, например, через уязвимый протокол SMS-PP, используемый для удалённого управления приложениями на eSIM. Хотя дистанционное заражение требует знания ключей, такая возможность существенно расширяет поверхность атак. Испытания, проведённые с помощью скомпрометированного eUICC идентификатора, показали, что злоумышленник может клонировать eSIM-профили и использовать их на разных физических чипах, тем самым перехватывая связь и 2FA-сообщения. В реальной жизни подобный сценарий может привести к нарушению конфиденциальности, финансовым потерям и даже угрозам национальной безопасности.

Реакция индустрии на обнаруженные уязвимости была неоднозначной. Компания Kigen признала существование проблем, выдала патчи и инициировала изменения в стандартах GSMA, включая закрытие тестовых профилей и усиление контроля за установкой приложений. Тем не менее, некоторые разъяснения производителя вводили в заблуждение, делая акцент именно на уязвимости тестовых профилей, не акцентируя внимание на самой Java Card VM. Официальные бюллетени скрывали сложность и масштаб проблемы под общими фразами о «жёстком укреплении среды выполнения». Отсутствие прозрачности в вопросах безопасности затрудняет конечным пользователям и операторам правильную оценку рисков и выбор защитных мер.

Кроме того, политика поставщиков eUICC включает ограничения на распространение патчей и поддержку только доверенных клиентов с коммерческими соглашениями, что усложняет независимую оценку и устранение проблем. Безопасность eSIM — это не только зона ответственности производителей чипов и операционных систем. Важную роль играют операторы мобильной связи, сервисные провайдеры и стандартизирующие организации. Изменения стандарта Remote SIM Provisioning (RSP) направлены на ужесточение аутентификации и защиту ключей, однако исходя из последних исследований, этого недостаточно для предотвращения атаки на уровне Java Card, которая фактически поставляет средства для обхода большинства защит. Не менее важным является признание критичности независимых исследований.

Работа AG Security Research показала, что несмотря на официальные отрицания и отрицательность в адрес сведений о уязвимостях 2019 года, именно эти проблемы стали фундаментом для современных эксплойтов. Без поддержки независимых экспертов и прозрачной коммуникации тесты неизбежно будут закрыты и изолированы, что уменьшит уровень общей безопасности среды. Для конечных пользователей и промышленных решений с использованием eSIM — например, в автомобилях, умных счетчиках или общественном транспорте — важным становится понимание того, что компрометация одного eUICC-устройства может угрожать целой экосистеме. Вредоносные приложения могут внедряться в профили, воздействовать на работу устройства, подслушивать коммуникацию и сбрасывать важные настройки. Современные методы аппаратной защиты, такие как EAL4/5 сертификаты, аппаратные карандаши памяти, непрерывная проверка целостности и другие технологии приобретают особую значимость.