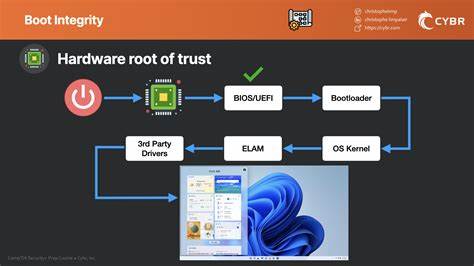

В современном мире, где киберугрозы становятся все более изощренными, обеспечение надежной защиты серверной инфраструктуры приобретает критически важное значение. Особенно это касается систем, поддерживающих критически важные отрасли — образование, здравоохранение, государственные службы. В таких условиях создание платформ, которые гарантируют безопасность без ущерба для гибкости и скорости разработки, становится первоочередной задачей. В этом контексте минималистический дистрибутив Linux от AWS — Bottlerocket — выделяется своим уникальным подходом к безопасности на уровне процесса загрузки, внедряя передовые технологии UEFI Secure Boot и dm-verity для создания криптографически проверяемого программного обеспечения с момента включения оборудования и до запуска приложений. Ключевым вызовом для современных серверных платформ является построение устойчивой цепочки доверия, которая начинается с аппаратного обеспечения и продолжается через весь процесс загрузки операционной системы.

Bottlerocket иллюстрирует, как можно реализовать такую цепочку, используя комплексный криптографический подход и отказоустойчивый дизайн. Основой стал UEFI Secure Boot — спецификация интерфейса прошивки, которая разрешает загрузку исключительно доверенного программного обеспечения. В отличие от систем, которые лишь фиксируют попытки нарушения, UEFI Secure Boot активно блокирует загрузку в случае любой некорректности или подделки цифровой подписи. Этим обеспечивается строгий аппаратно-зависимый доверительный корень, начиная с платформенного ключа (PK) в микропрограмме оборудования. Архитектура безопасности Bottlerocket отличается оригинальным подходом к управлению корневыми ключами доверия.

В отличие от большинства дистрибутивов Linux, которые используют сертифицированные Microsoft ключи для загрузочных компонентов, Bottlerocket применяет собственные самоподписанные сертификаты, создаваемые в процессе сборки. Это значит, что доверие к процессу загрузки полностью принадлежит владельцу системы — будь то пользователь или AWS, если используется их дистрибутивы. Такая стратегия значительно сокращает поверхность атаки, исключая возможность запуска вредоносного кода с использованием скомпрометированных сторонних ключей. Взамен требуется более тщательное управление ключами и их безопасная установка в UEFI на каждом устройстве в инфраструктуре. Многоуровневая проверка компонентов загрузки формирует еще один важный аспект.

Процесс запуска начинается с микропрограммы, которая проверяет подпись кастомного загрузчика shim, подписанного установленным в UEFI сертификатом. Загрузчик shim в свою очередь содержит встроенный сертификат и устанавливает протоколы проверки, которые сохраняются в оперативной памяти и используются для последующих проверок всех загружаемых компонентов, включая GRUB и ядро Linux. Таким образом, механизм проверки подписи становится централизованным и устойчивым к возможным попыткам подмены загрузочного ПО в ранних этапах. GRUB, один из ключевых компонентов, дополнительно защищен встроенным открытым GPG ключом, позволяющим проверить целостность и подлинность файла конфигурации grub.cfg, содержащего важные параметры загрузки и хеш корневой файловой системы.

Особое внимание уделено архитектуре монтирования корневой файловой системы. В отличие от традиционных систем, Bottlerocket вовсе отказывается от использования initrd и initramfs — промежуточных загрузочных пользовательских сред, которые часто увеличивают комплексность и угрожают безопасности за счет наличия множества компонентов с повышенными привилегиями. Вместо этого ядро Linux напрямую монтирует корневую файловую систему, защищённую на основе dm-verity — технологии, обеспечивающей целостность системных данных на уровне блоков с помощью дерева хешей Меркле. Такая система обеспечивает собственное обнаружение любых попыток изменений, при этом файловая система остается неизменяемой во время работы. Даже с правами root невозможно повредить или подменить системные файлы, что существенно снижает риски сохранения вредоноса после перезагрузки и исключает класс распространенных векторных атак.

Детальная работа dm-verity в Bottlerocket заключается в том, что во время создания образа формируется хеш-дерево всех блоков файловой системы, конечным значением которого является корневой хеш, встроенный в параметры командной строки ядра, причем эти параметры защищены цифровой подписью GRUB. Во время работы система проверяет каждый читаемый блок на соответствие хешу в дереве, и при обнаружении несоответствия запускается аварийный преклон системы. Таким образом обеспечивается гарантированное исполнение только проверенного и неизмененного кода и данных. Эффект от описанной архитектуры глубоко отражается на всей доверенной экосистеме операционной системы. Системные службы, включая systemd, можно считать полностью доверенными, поскольку они загружены с проверенных и неизменных разделов.

Отказоустойчивая модель, построенная на криптографических проверках, исключает возможность запуска скомпрометированного ПО с любого этапа загрузки до уровня пользовательских процессов. Такой подход дает существенное преимущество в борьбе с попытками атак из цепочки поставок или «побега» кода из контейнеров, распространенной проблемой в средах с виртуализацией и контейнеризацией. В системах с mutable root файловой системой вредоносный код может влиять на базовую ОС и сохранять постоянство между загрузками. В Bottlerocket подобные атаки невозможны, поскольку система всегда загружается в изначально известное и проверенное состояние. Не стоит забывать и о потенциальных сложностях.

Управление ключами требует строгих процедур, включая генерацию и безопасное хранение сертификатов, их распространение по всему IT-парку и планы резервного восстановления в случае компрометации. Из-за неизменяемости корня системы и отсутствия традиционных инструментов администрирования, операционные процессы требуют адаптации и используются API Bottlerocket и специальные механизмы конфигурации через writable-разделы и контейнеры. Также Bottlerocket предъявляет повышенные требования к аппаратной части - поддержка UEFI Secure Boot современных версий и возможность инсталляции кастомных ключей должны быть реализованы изготовителями оборудования, иначе система не сможет полноценно использовать возможности защиты. В таком случае отказ от устаревших BIOS и переход к современным прошивкам становится естественным этапом обеспечения безопасности. Bottlerocket демонстрирует, что возможно сочетать высокую криптографическую защиту с практичностью и скоростью современных контейнерных разработок и облачных архитектур.