В современном мире информационной безопасности выявление и нейтрализация вредоносного программного обеспечения становятся одной из наиболее приоритетных задач для специалистов и организаций. Постоянное совершенствование киберугроз требует использования новых методов и инструментов для их своевременного обнаружения и анализа. Одной из ключевых технологий, применяемых в этой области, являются YARA-правила — инструмент для идентификации и классификации вредоносного кода на основе его характерных признаков. Последние исследования, включающие обратную разработку более 90 различных инструментов сборки вредоносного ПО (builder tools), позволили создать вариативные и специфичные YARA-правила, которые значительно улучшают точность и скорость обнаружения новых и модифицированных угроз. Инструменты сборки вредоносных программ широко используются злоумышленниками для создания новых вариантов вредоносного кода без необходимости программировать с нуля.

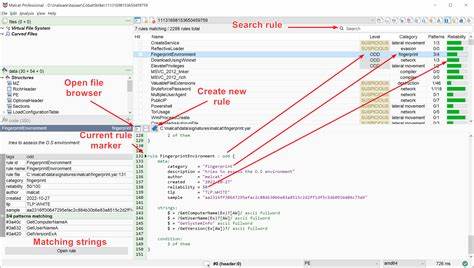

Эти builder tools позволяют автоматизировать процесс сборки, предоставляя гибкие конфигурации и модули, которые можно комбинировать для получения уникальных образцов. Однако у каждого такого инструмента есть характерные «отпечатки», которые можно выявить путем детального анализа их структуры и поведения. Именно эта особенность легла в основу создания variant-specific, то есть конкретных для отдельных вариантов, YARA-правил. Обратная разработка инструментов сборки представляет собой сложный и трудоемкий процесс, требующий глубоких знаний в области низкоуровневого анализа программного обеспечения, понимания методик упаковки и шифрования, а также навыков распознавания и декомпиляции кода. Специалисты проводят динамический и статический анализ, сравнивают множество образцов и выделяют характерные сигнатуры, которые остаются устойчивыми даже после модификаций.

Такой подход позволяет не только выявлять сами инструменты, но и определять их различные подварианты, что критически важно для своевременного обнаружения новых угроз. Применение вариативных YARA-правил, разработанных на основе обратного инжиниринга, имеет ряд преимуществ. Во-первых, они позволяют точно идентифицировать оригинальный инструмент сборки, что облегчает изучение киберпреступной инфраструктуры и выявление связных между кампаниями вредоносного ПО. Во-вторых, такие правила снижают число ложных срабатываний, так как учитывают особенности конкретных вариантов и исключают пересечения с легитимным ПО. В-третьих, своевременное обновление и расширение базы variant-specific правил обеспечивает адаптацию к постоянной эволюции вредоносной экосистемы.

Внедрение этих методов на практике заметно повышает эффективность систем обнаружения вторжений, антивирусных решений и платформ для анализа угроз. Организации получают возможность не только быстро реагировать на появление новых образцов вредоносного ПО, но и проводить глубокий анализ, который способствует выработке стратегий защиты и предотвращает масштабные инциденты. Дополнительно использование таких YARA-правил способствует формированию более полной картины современной киберугрозы, что необходимо для разработки комплексных средств безопасности. Особое значение имеет постоянная совместная работа исследователей и специалистов по кибербезопасности с целью обмена знаниями и опытом в области обратной разработки и создания правил обнаружения. Совместные инициативы позволяют аккумулировать данные о новых инструментах сборки, быстро разрабатывать эффективные сигнатуры и оперативно распространять их среди профессионального сообщества.

Такой коллективный подход повышает общий уровень безопасности и снижает вероятность успешного применения вредоносного ПО злоумышленниками. Помимо технических аспектов, стоит отметить, что появление вариативных YARA-правил стимулирует и развитие автоматических систем анализа зловредов. Искусственный интеллект и машинное обучение могут интегрироваться с созданными правилами, что позволяет автоматизировать процесс обнаружения и классификации образцов. Это сокращает время реагирования и минимизирует человеческий фактор, делая кибербезопасность более проактивной и устойчивой к новейшим вызовам. В заключение, обратная разработка более 90 инструментов сборки вредоносного программного обеспечения и создание на их основе variant-specific YARA-правил представляют собой важный шаг вперед в области защиты информационных систем.

Такой системный и детальный подход открывает новые возможности для обнаружения и противодействия современным киберугрозам, укрепляя оборонительный потенциал организаций и позволяя оставаться на шаг впереди злоумышленников. В мире, где скорость и точность выявления вредоносного кода играют решающую роль, использование таких инновационных методик становится залогом надежной безопасности.