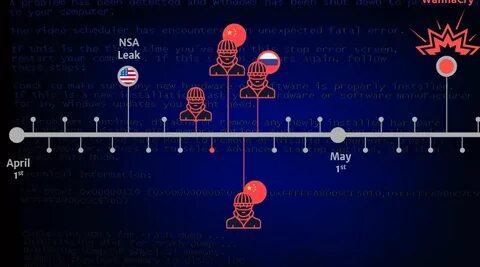

Уязвимость EternalBlue, разработанная Агентством национальной безопасности США (NSA), стала известна после того, как ее утекли в сеть хакерской группой Shadow Brokers в 2017 году. С тех пор эта уязвимость использовалась как минимум тремя различными групповыми хакерами, что привело к серьезным последствиям в мире кибербезопасности. В этой статье мы разберем, что пошло не так и какие уроки можно извлечь из этого опыта. В первой серии атак, использующих EternalBlue, стал масштабный вирус-вымогатель WannaCry. Он поразил сотни тысяч компьютеров по всему миру, зашифровывая файлы и требуя выкуп в биткойнах.

WannaCry использовал уязвимость для саморазмножения, эффективно заражая системы, которые не были обновлены. Грамотное использование механизма разрушения, встроенного в вирус, помогло остановить его дальнейшее распространение, но ущерб был уже причинен. После WannaCry, несколько других групп начали активно использовать EternalBlue для своих собственных атак. Насколько же серьезная эта уязвимость? На практике она позволяет злоумышленникам удаленно выполнять команды на зараженных системах. Существуют примеры использования этой уязвимости в различных кибератаках, направленных как на правительственные учреждения, так и на крупные корпоративные сети.

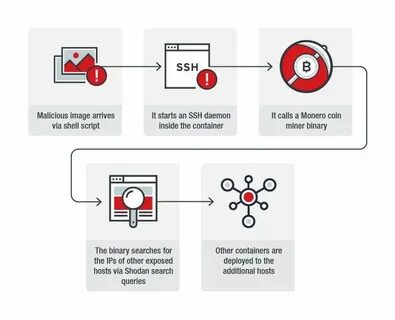

Второе, что пошло не так, - это летальный запас старых систем. Огромное количество организаций по-прежнему использует устаревшие версии операционной системы Windows, что делает их высоко уязвимыми для данной атаки. У ряда компаний отсутствуют механизмы обновления систем и контроля их безопасности, что позволило хакерам продолжать использовать уязвимость в своих интересах. Третья группа, использующая EternalBlue, – это киберпреступники, работающие с целью кражи данных и вымогательства. Они используют уязвимость для внедрения троянских вирусов, которые собирают и продают личные данные.

Это подчеркивает серьезную проблему с безопасностью данных у рядовых пользователей и предприятий. Их остановка требует от компаний не только технических решений, но и культуры безопасности на уровне сотрудников. Однако не все идет по плану хакеров. Важно отметить, что уязвимость стала предметом обсуждения в сфере информационной безопасности. Исправления для уязвимости были выпущены Microsoft, и многие компании начали осознавать необходимость обновления своих систем и выполнения регулярного аудита безопасности.

События вокруг EternalBlue подчеркивают два главных урока. Во-первых, уязвимости нулевого дня могут быть использованы не только против отдельных систем, но и в масштабах целых стран. Корпоративный сектор должен быть гораздо более проактивным в защите своих систем от подобных угроз. Во-вторых, сам контролируемый доступ к данным имеет огромное значение. Организации должны не только защищать свои системы, но и следить за тем, кто получает доступ к их данным, и при необходимости ограничивать эти права.

Тем не менее, нельзя забывать и о том, что каждый новый инцидент с использованием уязвимости напоминает о важности кибербезопасности. Атаки, основанные на EternalBlue, или аналогичных уязвимостях, могут привести к потрясающим последствиям для бизнеса, и предотвращение таких инцидентов должно стать приоритетом для каждой организации. Поэтому кибербезопасность должна продолжать развиваться, чтобы предвосхитить действия злоумышленников. На заключение, EternalBlue остается актуальной угрозой, и несмотря на все меры, принятые для ее устранения, злоумышленники продолжают искать способы ее эксплуатации. Всегда помните об актуальности обновлений и о необходимости обучения сотрудников основам кибербезопасности.

От этого зависит не только безопасность бизнеса, но и личные данные пользователей. Будущее кибербезопасности – в нашей активной жизненной позиции и разграничении доступа к системам.