Криптоджекинг стал одной из самых насущных проблем в сфере кибербезопасности в последние годы. Преступники используют различные уязвимости для того, чтобы незаконно получать прибыль через майнинг криптовалют. Одним из значительных векторов в этом отношении стали открытые API Docker, которые могут стать целью злоумышленников. В этой статье мы рассмотрим, что такое криптоджекинг, как он воздействует на Docker API, и какие меры предосторожности можно предпринять для защиты. Криптоджекинг — это процесс, когда злоумышленники используют ресурсы незаслуженно, например, вычислительную мощность компьютера жертвы, для майнинга криптовалюты.

Этот вид киберпреступности может происходить без ведома жертвы и существенно ухудшает производительность системы. Docker — это популярная платформа для разработки, развертывания и управления контейнерами. Ее распространенность и упрощение процесса работы с приложениями делают Docker привлекательной мишенью для хакеров. Уязвимости в открытых API Docker могут привести к тому, что злоумышленники смогут получить доступ к ресурсам компании, подключиться к контейнерам и запустить свои собственные майнеры криптовалют. На какие аспекты следует обратить внимание? Прежде всего, это открытость API.

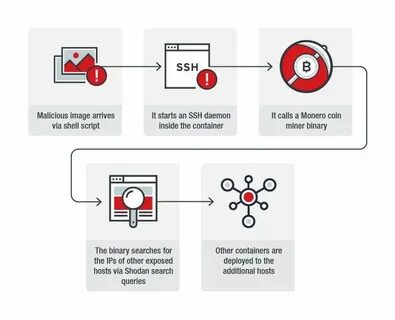

В случае, если Docker API открыт без соответствующих мер защиты, злоумышленники могут без труда с ним взаимодействовать. Чаще всего это происходит через недостаточно защищенные облачные хранилища, где приложения могут взаимодействовать с API без аутентификации. Криптоджекинговые атаки, нацеленные на Docker, могут проявляться в различных формах. Например, злоумышленники могут запустить собственные контейнеры на серверах жертв, используя ресурсы этих серверов для майнинга. Это может привести к увеличению нагрузки на систему, замедлению работы других приложений и значительно увеличить счета за электроэнергию.

Как защититься от криптоджекинга? 1. Ограничьте доступ к вашему Docker API. Настройте брандмауэр и настройте сетевые правила, чтобы только определенные IP-адреса могли иметь доступ к вашему API. Также рассматривайте использование VPN для доступа к API. 2.

Используйте аутентификацию. Убедитесь, что доступ к вашему API защищен аутентификацией. Это может быть как базовая аутентификация, так и более сложные методы, такие как OAuth2. 3. Проверьте и обновите ваши приложения.

Изучите журналы активности ваших контейнеров и приложений на наличие подозрительной активности. Убедитесь, что ваши образцы и управляющее ПО в Docker актуальны и безопасны. 4. Мониторинг ресурсов. Используйте инструменты мониторинга, чтобы отслеживать несанкционированное использование ресурсов на вашем сервере.

Это может помочь заранее выявить проблемы, связанные с криптоджекингом. 5. Обучение сотрудников. Проводите обучение для своих сотрудников по вопросам безопасности, чтобы они знали о потенциальных угрозах и предыдущем опыте кибератак. Это поможет создать культуру безопасности в вашей компании.

Недавно исследователи в области безопасности выявили растущий тренд в использовании Docker-уязвимостей злоумышленниками для проведения атак криптоджекинга. Например, некоторые хакеры стали использовать открытые Docker API на популярных облачных платформах, таких как AWS и Google Cloud, для развертывания контейнеров и запуска майнеров без ведома владельцев. Сложность защиты от таких атак заключается не только в недостатках безопасности, но и в недостаточной осведомленности разработчиков и администраторов о потенциальных угрозах. Многие компании продолжают использовать открытые API без должного контроля, что делает их легкой мишенью для криптоджекинга. Исследования показывают, что использование криптовалют и ряда криптовалютных активов не снизится в будущем, а проблемы, связанные с криптоджекингом, продолжат увеличиваться пропорционально.

Поэтому крайне важно своевременно реагировать на угрозы, чтобы минимизировать риски и защитить свои ресурсы. В заключение, криптоджекинг нацеливается на открытые API Docker, это серьезная угроза, которая требует внимательного подхода к безопасности. Следуя правилам, упомянутым выше, компании могут значительно снизить риски, связанные с этой атакой, и защитить свои вычислительные ресурсы от злоумышленников. Безопасность — это не разовая задача, а постоянный процесс, который требует активного управления и мониторинга.