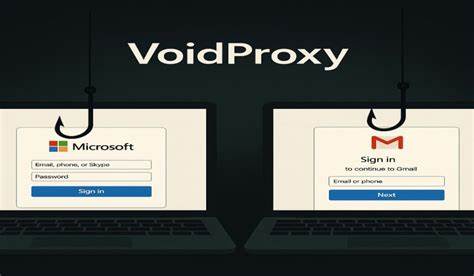

Современный киберпреступный ландшафт продолжает развиваться с беспрецедентной скоростью. Новые технологии и сервисы, ориентированные на хищение данных, соединяются в опасные комплексы, которые успешно обходят традиционные средства защиты. Одним из таких примеров стала последняя находка специалистов из компании Okta под названием VoidProxy - услуга фишинга как сервис, позволяющая киберпреступникам похищать учетные данные аккаунтов Google и Microsoft по требованию с минимальными усилиями. VoidProxy не просто очередной фишинговый инструмент. Это комплексное решение, построенное вокруг многоступенчатой атаки человек посередине (AiTM), которая не только собирает логины и пароли, но также перехватывает одноразовые многофакторные коды, а также сессионные токены.

Благодаря этому злоумышленники получают полноценный доступ к аккаунтам жертв в реальном времени, что значительно повышает эффективность атак и риск серьезных утечек данных. Сам механизм работы VoidProxy включает в себя целый технологический цикл. Вначале злоумышленники рассылают фишинговые письма с использованием реальных, но скомпрометированных почтовых аккаунтов различных сервисов рассылки. В таких письмах содержатся ссылки на сокращённые URL, которые несколько раз перенаправляют пользователя прежде, чем он попадет на первую фазу мошеннического сайта. Многоступенчатое перенаправление помогает скрыть истинное происхождение страницы и усложняет выявление вредоносных ресурсов.

Хостинг фишинговых сайтов VoidProxy осуществляется на дешёвых доменах с зонами, такими как .icu, .xyz, .top и другими. Эти сайты защищены Cloudflare, что одновременно затрудняет блокировку и усиливает безопасность инфраструктуры мошенников.

Помимо этого, пользователи перед попаданием на фальшивую страницу аутентификации проходят через CAPTCHA-защиту Cloudflare, чтобы убедиться, что заход совершает реальный человек, а не автоматический скрипт. Такая схема усиливает доверие жертвы и снижает шансы блокировки со стороны систем безопасности. Важно отметить, что поддельные страницы входят в состав продвинутой схемы атаки человек посередине. Когда пользователь вводит свои данные на сайте, они не попадают напрямую к Google или Microsoft, а сначала передаются на прокси-сервер VoidProxy. Именно он перехватывает всю информацию - логины, пароли, ответы на многофакторную аутентификацию, а также пересылает эти данные на подлинные сервисы для проверки и получения сессионных куки.

Получив валидные сессионные токены, злоумышленники могут подключаться к аккаунтам жертв без необходимости повторного ввода логина и пароля, что практически исключает возможность обнаружения со стороны пользователя. Управление этой сложной цепочкой атак осуществляется через удобную панель управления, доступную покупателям сервиса VoidProxy. Эта админка дает киберпреступникам возможность отслеживать эффективность своих фишинговых кампаний, видеть географию жертв, количество украденных учетных данных и даже сессионных куков в режиме реального времени. Такой уровень автоматизации и прозрачности делает VoidProxy одной из самых опасных платформ в сегменте фишинга как сервиса. Исследователи безопасности отмечают, что атаки с использованием VoidProxy начинаются с середины 2024 года, но выявленные кампании зафиксированы с августа того же года.

Компании и организации по всему миру из разных секторов экономики становятся жертвами данной схемы. Особенно уязвимы - малые и средние бизнесы, которые часто не располагают достаточными ресурсами для защиты от таких многоуровневых угроз. Google и Microsoft, основной целевой сегмент этой атаки, официально не раскрывают точное число пострадавших аккаунтов. Однако представители Google подчеркнули важность перехода на новые технологии аутентификации, такие как пасскеи (passkeys), которые существенно затрудняют проведение фишинговых атак. Okta же рекомендует использовать биометрические и аппаратные средства аутентификации, включая FIDO2 и Okta FastPass, для повышения защиты от подобных угроз.

Эксперты кибербезопасности советуют компаниям также принимать меры на организационном уровне, внедряя политики, которые принудительно обеспечивают стойкость к фишинговым атакам. Сюда входят обязательные регулярные тренинги по безопасности для сотрудников, сложные многофакторные системы идентификации пользователей и мониторинг подозрительной активности. Кроме того, отраслевые партнеры и разработчики инфраструктур должны работать над стандартизацией и укреплением механизма безопасности через рекомендации, такие как Interoperability Profile for Secure Identity in the Enterprise (IPSIE). Это позволило бы в реальном времени блокировать сессии и выходить из системы пользователя при выявлении взаимодействия с известными вредоносными ресурсами, снижая шансы злоумышленников на успешный захват аккаунта. VoidProxy стал очередным подтверждением того, что классические методы защиты, основанные только на паролях и базовой многофакторной аутентификации, не способны противостоять современным, продвинутым атакам.

По мере развития технологии киберпреступления будут становиться все более изощренными, и пользователям вместе с компаниями необходимо отвечать им не менее продвинутыми средствами безопасности. Обберегая свои данные, специалисты рекомендуют вовремя обновлять программное обеспечение, применять современные методы аутентификации с аппаратной поддержкой, а также внимательно относиться к электронным письмам и ссылкам, даже если они исходят с кажущихся легитимными источников. Своевременное реагирование и превентивные меры являются ключом к защите от таких угроз, как VoidProxy, способных нанести серьезный ущерб репутации и безопасности бизнеса. Несмотря на то, что VoidProxy остается активной угрозой, она уже стала примером для компаний по всему миру, демонстрируя необходимость интеграции новых технологий защиты и консолидации усилий по выявлению и предотвращению фишинговых атак на ранних стадиях. Отказ от устаревших методов аутентификации и переход к более защищенным и удобным решениям в ближайшие годы будет иметь решающее значение в борьбе с такими опасными сервисами, как VoidProxy.

.