В июле 2025 года мир облачных технологий был потрясен новостью о том, что AWS случайно слил вредоносный pull request (PR) в кодовую базу своего AI-инструмента Amazon Q. Эта утечка вызвала серьезные опасения относительно безопасности облачных сервисов и управления исходным кодом в крупных технологических компаниях. Проблема вышла далеко за рамки банальной ошибки — речь идет о намеренной попытке внедрения функционала, способного уничтожить файлы на локальных машинах и стереть облачные ресурсы клиентов с помощью AWS CLI. Инцидент обнажил слабые места в процессе контроля качества, управления правами доступа и политики безопасности при работе с открытыми репозиториями и искусственным интеллектом. Рассказывая об этом происшествии, эксперт по облачным технологиям Кори Куинн подчеркнул, что такое событие нельзя просто списать на человеческую ошибку или технический сбой.

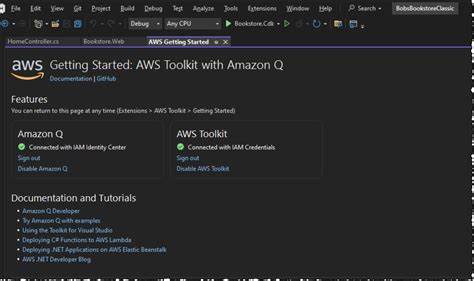

Это была настоящая попытка превратить AI-помощника Amazon Q в деструктивный инструмент, который смог бы выполнять команды shell, включая команду «aws iam delete-user» — потенциально катастрофическую для инфраструктуры клиентов AWS. Amazon в своем официальном ответе подтвердил факт проникновения и объяснил, что проблему быстро локализовали и устранили в двух репозиториях с расширением для Visual Studio Code. Компания отметила, что ни один клиент не пострадал от этого инцидента, однако подобное заявление вызывает сомнения, учитывая, что вредоносные команды были реализованы для тихого удаления данных с логированием в локальный файл /tmp/CLEANER.LOG. Это локальное хранение лога уничтожения данных делает невозможным полноценный мониторинг и выявление последствий на стороне клиента, особенно учитывая модель разделенной ответственности, где AWS не имеет прямого контроля над пользовательскими устройствами.

История с PR, который оказался вредоносным, особенно вызывает вопросы о процессе проверки и мер безопасности при интеграции кода в такие ответственные проекты. Вредоносный код был подан от незнакомого аккаунта на GitHub без какого-либо предыдущего опыта сотрудничества с AWS. Тем не менее, этот pull request получил администраторские права и был слит практически без должной проверки, что говорит о серьезных пробелах в политике ревью и автоматизации проектов. Инциденты такого рода подчеркивают угрозу цепочки поставок в сфере разработки ПО, где злоумышленник может внедрять опасный код через легитимные каналы и этим подрывать репутацию и безопасность крупной платформы. Особенно тревожно, что Amazon Q — инструмент для разработчиков с возможностью выполнения команд и работы с облачными ресурсами — был подвержен такому вектору атаки.

Любой AI, обладающий доступом к системным командам и облачной инфраструктуре, требует особых мер безопасности. Если этот инструмент может принимать и выполнять команды shell, то атака через вредоносный PR превращается в крайне опасное оружие. Помимо удаления версии скомпрометированного расширения из Visual Studio Code Marketplace без каких-либо уведомлений, AWS не опубликовал официального уведомления по безопасности или CVE, что создало информационный вакуум и серьезно подорвало доверие сообщества и пользователей. Такая позиция, по мнению многих экспертов, является неправильной и не соответствует современной практике прозрачности и ответственного реагирования на инциденты. Многие пользователи и эксперты отметили, что подход Amazon, основанный на молчании и минорировании проблемы, лишь усугубляет ситуацию.

В мире облачных технологий и AI все более важным становится полноценный аудит, мониторинг и своевременное уведомление пользователей о возможных угрозах и происшествиях. В отсутствии этого доверие к крупным игрокам начинает разрушаться, что может негативно сказаться и на развитии отрасли в целом. Анализ инцидента позволяет выделить несколько критичных уроков, как для AWS, так и для всех разработчиков облачных и AI-инструментов. Во-первых, крайне важно внедрение надежных процедур审核 кода, с особым вниманием к pull request от новых или внешних контрибьюторов. Автоматизированное слияние без надлежащего анализа может привести к катастрофическим последствиям.

Во-вторых, контроль прав и доступов в ключевых репозиториях должен быть максимально строгим. Привилегии ни в коем случае не должны выдаваться произвольно или без подтверждения. Еще одним важным аспектом является тщательная проверка и ограничение возможностей AI-инструментов, которые обладают доступом к системе и облаку. Такие инструменты по сути являются двойным клинком — с одной стороны, они значительно повышают производительность, с другой — при недостаточном контроле могут нанести серьезный вред. Для пользователей AWS и всех, кто работает с такими решениями, этот инцидент служит серьезным напоминанием о рисках, связанных с доверием к автоматизированным системам.

Недостаточно просто установить и использовать AI-инструменты — необходимо следить за обновлениями, своевременно реагировать на инциденты, а также самостоятельно обезопасить свои аккаунты и инфраструктуру. Текущий случай также поднимает вопросы о корпоративной культуре и философии безопасности в крупных компаниях. Заявления Amazon о том, что безопасность является приоритетом номер один, не соответствуют реальному сценарию инцидента, где проблема существовала в течение нескольких дней, и о ней не информировались напрямую пользователи. Прозрачность и оперативность — важные составляющие доверия, особенно когда речь идет о возможном ущербе для инфраструктуры миллиардов долларов. Наконец, ситуация с Amazon Q напоминает о необходимости усиления внимания в области безопасности AI и связанных с ним разработок в будущем.

Растущая интеграция AI в повседневные процессы не только упрощает работу, но и расширяет поверхность атаки. Без строгих мер контроля, аутентификации и мониторинга риски критических инцидентов будут лишь расти. Таким образом, инцидент с вредоносным pull request в Amazon Q стал тревожным сигналом для всей индустрии. Он показал, что даже ведущие игроки, обладающие огромными ресурсами, могут допустить ошибки в области безопасности. Чтобы избежать подобных инцидентов в будущем, компании и разработчики должны пересмотреть свои процессы, усилить контроль качества, уделять больше внимания безопасности AI и быть максимально прозрачными перед своими пользователями.

Только комплексный подход и ответственное отношение к безопасности помогут сохранить доверие и защитить ценный цифровой капитал организаций и частных лиц в быстро меняющемся мире облачных технологий.