В современном мире, где корпоративные коммуникации незаменимы для эффективного ведения бизнеса, безопасность телекоммуникационных систем приобретает первостепенное значение. Недавно компания Cisco сделала важное предупреждение, касающееся своей платформы Unified Communications Manager (Unified CM), также известной ранее как Cisco CallManager. Специалисты раскрыли критическую уязвимость, связанную с жестко зашитыми SSH учетными данными с root-доступом, что может привести к серьезным последствиям для безопасности организаций, использующих этот продукт. Unified Communications Manager является центральным элементом решений Cisco для управления IP-телефонией и интеграции различных коммуникационных сервисов. В его задачи входит маршрутизация вызовов, управление устройствами, настройка функций телефонии, а также обеспечение стабильной и надежной работы сетей.

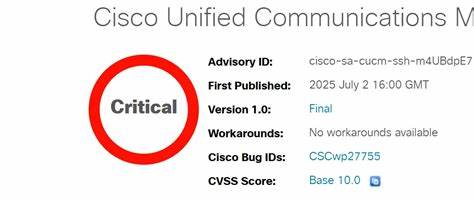

Именно поэтому уязвимость в этом компоненте способна оказать прямое влияние на всю систему корпоративной связи. Уязвимость, официально зарегистрированная под идентификатором CVE-2025-20309, получила максимальную оценку по шкале серьезности. Корни проблемы кроются в том, что в исходном коде системы оставлены статические, неизменяемые учетные данные с root-доступом. Эти учетные данные изначально предназначались для использования в период разработки и тестирования, однако по каким-то причинам они попали в финальные сборки продукта и остались доступными. Каждая версия Cisco Unified CM и Unified CM SME Engineering Special (ES) в диапазоне с 15.

0.1.13010-1 по 15.0.1.

13017-1 подвержена данной уязвимости, независимо от конфигурации устройств. Это означает, что десятки тысяч корпоративных систем по всему миру могли оказаться под угрозой несанкционированного доступа. Эксплуатация данной уязвимости крайне опасна, так как позволяет удаленному злоумышленнику без аутентификации выполнить вход с правами root — высшего уровня доступа в системе. Это даёт возможность запускать произвольные команды, менять настройки, получать конфиденциальные данные и в целом полностью контролировать уязвимое устройство. С точки зрения корпоративной безопасности, такие ситуации могут привести к крупным инцидентам, включая утечку данных, срыв работы коммуникаций и даже внедрение вредоносного ПО.

Компания Cisco уже заявила, что на данный момент не зафиксировано случаев массовой эксплуатации уязвимости или появления публичных эксплойтов, однако предупреждает, что это лишь вопрос времени. Для своевременного выявления попыток несанкционированного доступа рекомендуется регулярно анализировать логи безопасности. События, связанные с входом root-пользователя, фиксируются в системном журнале /var/log/active/syslog/secure, что позволяет администраторам восстановить картину возможных атак. На данный момент нет доступных надежных обходных путей для устранения проблемы без обновления. Поэтому эксклюзивным методом защиты является обновление до релиза Cisco Unified CM 15SU3, который призван полностью снять риск использования этой уязвимости.

Альтернативным решением является установка патча CSCwp27755, который можно скачать с официального сайта Cisco. Компания настоятельно рекомендует всем администраторам систем не откладывать обновление и своевременно применять исправления, чтобы предотвратить возможные атаки. Данный инцидент является далеко не единственным подобным случаем в истории Cisco. За последние несколько лет выявлялись другие проблемы с жестко зашитыми учетными данными в таких продуктах компании, как IOS XE, Wide Area Application Services (WAAS), Digital Network Architecture (DNA) Center и Emergency Responder. Более того, в прошлом году было найдено несколько критических уязвимостей, связанных с встроенными аккаунтами и неподдающимися смене паролями, что подчеркивает системную задачу безопасности при разработке сложных сетевых решений.

Кроме того, в апреле нынешнего года Cisco призвала срочно обновить Cisco Smart Licensing Utility (CSLU) после обнаружения аналогичных рисков жестко заданных административных аккаунтов, активно используемых злоумышленниками для взлома. Месяцем позже компания устранила жестко зашитый JSON Web Token (JWT), который позволял неаутентифицированным удаленным злоумышленникам полностью захватить контроль над IOS XE устройствами. Природа подобных уязвимостей связана с тем, что жестко зашитые учетные данные — классическая ошибка информационной безопасности. Такие данные обычно используются разработчиками для быстрого доступа в процессе тестирования, однако если они попадают в боевые версии продукта, они становятся легкой «кнопкой входа» для злоумышленников. Это особенно опасно для инфраструктур, которые управляют критически важной информацией и коммуникациями.

Организациям необходимо придерживаться специальных политик безопасности и соблюдать лучшие практики для предотвращения таких ситуаций. В числе ключевых мероприятий – регулярный аудит безопасности сетевого оборудования, установка обновлений как только они становятся доступными и мониторинг системных журналов для обнаружения подозрительных событий. Кроме технологических мер, важную роль играет обучение и подготовка персонала. Сотрудники, отвечающие за администрирование оборудования, должны быть осведомлены о потенциальных угрозах и иметь детальные инструкции по реагированию на инциденты. Установка программного обеспечения только из доверенных источников, использование многофакторной аутентификации и ограничение прав доступа помогают существенно снизить риски.