В мире кибербезопасности существует множество дискуссий относительно методов работы этичных хакеров и тех, кто занимается тестированием систем на проникновение. Одной из таких тем является критика использования готовых хакерских инструментов, таких как Metasploit, Mimikatz, Responder, Nmap и других. Многие профессионалы считают, что использование этих утилит является признаком недостаточного мастерства и часто называют тех, кто полагается только на подобные инструменты, «скрипт-кидди». Но почему такая жесткая позиция встречается в кругах даже этических хакеров? Давайте разберемся в основных причинах и в том, в чем заключается настоящая суть профессионализма в этой области. Для начала стоит понять, кто такие «скрипт-кидди».

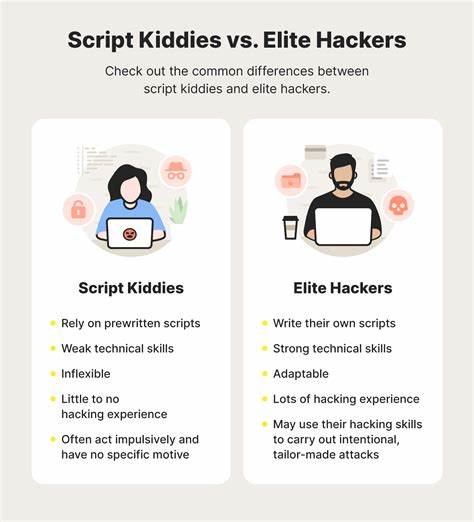

Этот термин появился в хакерской среде для описания начинающих или малоопытных пользователей, которые используют заранее созданные скрипты и инструменты без глубокого понимания принципов и работы этих программ. По сути, «скрипт-кидди» ограничиваются поверхностным применением чужого кода, не вникая в тонкости уязвимостей или алгоритмов, что в долгосрочной перспективе не позволяет им развиваться и совершенствоваться как специалистам. В то же время стоит отметить, что готовые инструменты кибербезопасности играют важную роль в арсенале не только новичков, но и опытных специалистов. Они облегчают и ускоряют процесс тестирования, помогают автоматизировать рутинные задачи и предоставляют удобный функционал для анализа и эксплуатации найденных уязвимостей. Вопрос заключается в том, что делают эти инструменты и как их применяют.

Если хакер понимает внутреннюю логику, механизм работы эксплойтов и может адаптировать или дополнить их собственными наработками, то он уже выходит за рамки «скрипт-кидди» и демонстрирует высокий уровень профессионализма. Многие этичные хакеры подчеркивают важность владения не только инструментами, но и языками программирования, особенно низкоуровневыми, такими как C, C++ и Assembly. Это связано с тем, что написание собственных эксплойтов и инструментов с нуля требует глубокого понимания архитектуры операционных систем, сетевых протоколов и уязвимостей на уровне двоичного кода. Создание собственного программного обеспечения или модификация существующего позволяет лучше контролировать процесс атаки и избегать ограничений, которые накладывают универсальные инструменты, разработанные для более широкого круга пользователей. Кроме того, освоение программирования на таких языках открывает доступ к более тонким техникам эксплуатации, которые нельзя реализовать с помощью готовых средств.

Это может быть разработка сложных руткитов, обход систем обнаружения, маскировка атак, а также создание новых типов эксплойтов, которые еще не представлены в популярных коллекциях типа Exploit-DB. Благодаря этим навыкам профессиональные хакеры могут идти впереди кривой угроз и создавать инструменты, которые становятся эталоном для других специалистов. Однако само по себе использование готовых инструментов не делает хакера «плохим» или непрофессиональным. Многие крупные компании и организации в практике этичного хакинга активно применяют такие решения, поскольку они позволяют проводить тестирования эффективно и быстро. Ключевое различие в том, понимает ли специалист работу этой утилиты, зачем она используется и как ее можно доработать под конкретную задачу.

Те, кто слепо полагаются на инструменты, не изучая их устройство и логику, подвергаются уничижительным оценкам, ведь в сложных и нестандартных ситуациях они попросту окажутся беспомощными. Еще один момент критики связан с тем, что распространение и массовое применение готовых инструментов упрощает работу «черным» или «серым» хакерам, а также мошенникам. Когда эксплойты и программы становятся общедоступными, они часто попадают в руки тех, кто использует их в корыстных или вредоносных целях. Поэтому профессионалы, стремящиеся к высшему уровню мастерства, стараются не публиковать свои разработки открыто, а оставлять их в рамках доверенных организаций или собственных проектов. Таким образом, настоящим мастером хакерского дела считается тот, кто не просто нажимает кнопки в чужом софте, а осваивает основы устройства систем, разрабатывает и модифицирует собственные инструменты, анализирует каждый этап взлома и может фактически создавать новые методики и техники взлома с нуля.

Это требует глубоких технических знаний, постоянного обучения и практики, а также способности мыслить нестандартно и творчески. В отличие от этого, полагаться лишь на готовые решения означает ограничить свои возможности и сознательно оставаться на низком уровне профессионального развития. Как правило, такие хакеры не способны адаптироваться к новым вызовам и часто становятся легкой добычей для более опытных специалистов. В заключение стоит подчеркнуть, что путь этичного хакера не обязательно начинается с написания собственных эксплойтов или созданием сложных инструментов. Для новичков важно научиться хорошо работать с уже существующими системами, понять работу и логику этих инструментов, после чего постепенно переходить к более глубокому изучению программирования и архитектуры систем.

Со временем такой подход приведет к созданию уникальных разработок и закреплению статуса настоящего профессионала в области кибербезопасности. Поэтому критика использования готовых инструментов зачастую объясняется стремлением мотивировать специалистов не останавливаться на достигнутом, а развиваться, искать новые знания и применять творческий подход в своей работе. Так раскрываются истинные возможности и потенциал настоящего этичного хакера – человека, который не просто повторяет действия других, а создает и внедряет инновационные решения, защищая информационные системы и делая цифровой мир безопаснее.