В последние месяцы значительно участились попытки кибершпионажа со стороны иранской хакерской группировки APT35, известной также под многими прозвищами, включая Educated Manticore и Charming Kitten. Эти атаки особенно сфокусированы на израильских технологических экспертам, специалистам по кибербезопасности, журналистам и преподавателям компьютерных наук. Используя передовые методы социальной инженерии и технологии искусственного интеллекта, APT35 стремится получить доступ к конфиденциальным данным и контролю над учетными записями своих целей, подчеркивая современный уровень угрозы в условиях растущей геополитической напряженности между Ираном и Израилем. Данные атакующие используют не только электронную почту, но и популярные мессенджеры, такие как WhatsApp, создавая впечатление, что общение ведется с помощниками или коллегами по профессиональной сети, что помогает внушить доверие. Письма и сообщения построены с высокой степенью грамотности, отсутствуют грамматические ошибки, что является индикатором применения искусственного интеллекта для генерации текстов.

Эта точность и естественность коммуникации позволяют значительно повысить вероятность вовлечения жертвы в диалог и последующую фазу атаки. Главной целью злоумышленников является перенаправление пользователей на тщательно спроектированные фишинговые страницы, которые внешне практически неотличимы от официальных сервисов Google, включая страницы входа в Gmail и приглашения на видеоконференции через Google Meet. Для повышения доверия злоумышленники предварительно запрашивают у жертвы адрес электронной почты, чтобы автоматически подставить его в поле входа на фейковой странице, что создает ощущение легитимности. Технические решения, лежащие в основе этих фишинговых платформ, весьма современны. Использование React и одностраничных приложений (SPA) позволяет сделать интерфейс максимально адаптивным и приближенным к реальному.

Дополнительно применяется технология сокетов WebSocket, которая обеспечивает передачу похищенных данных в режиме реального времени, что усложняет отслеживание и перехват информации. Особую опасность представляет то, что данные страницы способны обойти защитные механизмы, включая двухфакторную аутентификацию (2FA). Фишинговые комплекты реализуют возможность перехвата одноразовых кодов, что значительно расширяет возможности злоумышленников для проникновения в учетные записи жертв. Кроме того, на зараженных страницах работает пассивный кейлоггер, который записывает все нажатия клавиш, в случае если пользователь пытается прервать процесс аутентификации, обеспечивая сбор данных даже при неполном завершении взаимодействия. В рамках социального манипулирования преступники прибегают к созданию страниц на платформе Google Sites, размещая там страницы, имитирующие приглашения на видеовстречи.

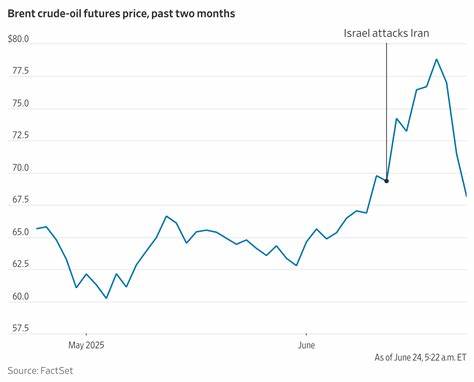

Визуальная составляющая оформлена максимально похоже на реальную, и клик по изображению автоматически отправляет пользователя на фальшивый ресурс для ввода учетных данных. Рост активности APT35 совпал с обострением конфликта между Ираном и Израилем, что не случайно. В таких условиях эти угрозы представляют собой не только попытку коммерческого или промышленного шпионажа, но и стратегический кибероператив, направленный на ослабление технологического потенциала оппонента. Помимо повышения технической оснащенности атак и применения искусственного интеллекта для генерации безупречных сообщений, преступники проявляют высокую скорость реакции, быстро создавая новые домены и инфраструктуру для проведения кампаний и оперативно выводя из строя уязвимые ресурсы, если те выявляются службами безопасности. Такая тактика уменьшает вероятность раскрытия и делает борьбу с группой сложной и ресурсоемкой.

Многообразие инструментов социальной инженерии, от использования фальшивых профилей в Facebook и LinkedIn, до манипуляций через мессенджеры и электронную почту, показывает глубокое понимание поведения целевых групп и использование психологических факторов для вовлечения в ловушку. Эти особенности делают группу APT35 одной из наиболее опасных и адаптивных угроз в киберпространстве, способной наносить серьезный ущерб информационной безопасности Израиля и других стран. Для защиты от подобных угроз специалистам рекомендуется повышать уровень цифровой грамотности, особенно в распознавании фишинговых сигналов и подозрительных действий в электронных коммуникациях. Использование специализированных инструментов фильтрации почты, регулярные обновления программного обеспечения и систем аутентификации, в частности применение аппаратных средств для 2FA, могут значительно снизить риски компрометации. Также важно внедрение комплексных решений мониторинга и анализа угроз с применением искусственного интеллекта, позволяющих выявлять необычную активность на ранних этапах и предупреждать пользователей.

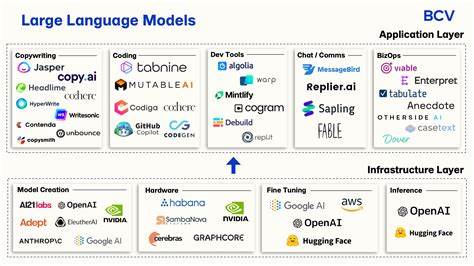

В условиях усиления кибервойны, высокотехнологичные методы государственного кибершпионажа становятся повседневной реальностью. Защитные меры и инициативы по сотрудничеству между специалистами в области безопасности, государственными структурами и компаниями имеют решающее значение для противодействия угрозам, исходящим от групп вроде APT35. Понимание и своевременное реагирование на эволюцию методов атак помогут снизить уязвимость стратегически важных технологий и обеспечить надежную защиту критически важных данных и инфраструктуры. Ситуация с APT35 демонстрирует, что искусственный интеллект может использоваться не только во благо, но и как мощный инструмент злоумышленников, делающий современный киберпространство одновременно более опасным и требовательным к адаптивным мерам безопасности.