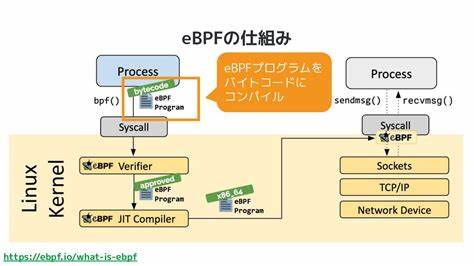

Современная инфраструктура облачных вычислений все глубже проникается контейнеризацией, а управление контейнерами становится ключевым элементом эффективной работы программных систем и сервисов. Одним из наиболее значимых инструментов, способных радикально изменить подход к мониторингу, наблюдению и обеспечению безопасности в Kubernetes и других контейнерных средах, является eBPF (extended Berkeley Packet Filter). Технология eBPF позволяет запускать безопасный код внутри ядра Linux, что открывает беспрецедентные возможности для глубокого анализа сетевых пакетов, системных вызовов и поведения приложений без ухудшения производительности. Для того чтобы эффективно использовать eBPF в задачах, связанных с контейнеризацией, важна интеграция этой технологии с контейнерными рантаймами через Container Runtime Interface (CRI), что обеспечивает получение необходимой контекстной информации о контейнерах и подах. Интеграция eBPF и CRI усиливает возможности наблюдения, безопасности и трассировки, делая инструменты eBPF облачно-ориентированными и Kubernetes-aware.

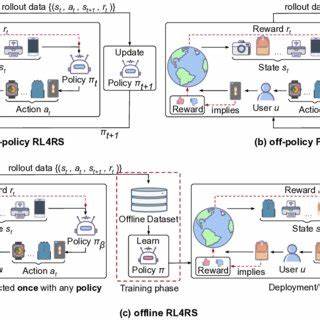

Прежде чем углубиться в технические аспекты взаимодействия eBPF с контейнерными рантаймами, стоит понять, почему это взаимодействие критически важно. Контейнерные рантаймы, такие как containerd, CRI-O, Docker, Podman и другие, реализуют интерфейс CRI, который предоставляет стандартный способ взаимодействия с Kubernetes для управления жизненным циклом контейнеров. Получение информации о контейнере, включая метаданные, статусы и cgroup-пути, позволяет обогащать события, мониторинг и трассировки, собираемые с помощью eBPF. Без связи с CRI данные, собираемые eBPF, были бы плохо осмыслены и не включали бы ключевую информацию о принадлежности к конкретным подам или пространствам имен Kubernetes. Основные этапы построения взаимодействия с контейнерным рантаймом базируются на локализации и подключении к соответствующим unix-сокетам, используемым CRI.

Как правило, unix-сокеты располагаются в известных местах, таких как /var/run или /run, что упрощает обнаружение. Тем не менее, в различных open-source проектах для гибкости и надежности нередко используется перебор предопределенных путей с последовательными попытками установить соединение. Такой подход представлен в популярных инструментах для работы с контейнерами и eBPF, например, в Tetragon от Cilium, crictl от Kubernetes SIGs и Tracee от Aqua Security. Tetragon, как лидер в использовании eBPF для расширенного наблюдения, содержит в своем исходном коде набор жестко заданных путей для unix-сокетов, которые покрывают наиболее популярные контейнерные рантаймы. Это гарантирует, что инструмент сможет успешно обнаружить и подключиться к подходящему сервису вне зависимости от используемого рантайма.

Аналогичный подход применен и в crictl, официальном клиенте для взаимодействия с CRI. Анализ исходного кода Tracee показывает более расширенный список, включая пути для docker.sock и podman.sock, что существенно расширяет совместимость и универсальность. После успешного местонахождения unix-сокета происходит установка GRPC-соединения с помощью API CRI.

Обычно используется библиотека grpc-go с настройками на небезопасный канал (без шифрования) внутри узла, что достаточно безопасно с точки зрения изоляции и производительности. Такой клиент интерфейса позволяет отправлять запросы, например, на получение версии RuntimeService или запрос статуса контейнера. Подтверждение успешной коммуникации с рантаймом позволяет перейти к извлечению детальной информации о контейнерных ресурсах. Возможности, реализованные при взаимодействии eBPF с CRI, выходят далеко за границы простой связи. Одним из ключевых элементов является обогащение контекста событий.

Например, в Tetragon при запросе статуса контейнера через RuntimeService клиент запрашивает параметр verbose, чтобы получить расширенные данные в формате JSON. Из этого JSON можно извлечь cgroup-путь контейнера, который используется для связывания событий на уровне ядра Linux с конкретным контейнером или подом Kubernetes. Такой cgroup-путь, как правило, хранит важные сведения о namespace, id пода и самого контейнера. Tracee, со своей стороны, использует клиент containerd, позволяющий работать с разными пространствами имен и получать детальную информацию о контейнерах, включая метки Kubernetes. Метки содержат такие критически важные данные, как имя пода, namespace, UID, а также флаги, позволяющие определить, является ли контейнер песочницей (sandbox).

Это дает богатую информацию для триггеров безопасности, мониторинга и комплексных протоколов аудита. Одним из важных аспектов является то, что большинство проектов тщательно обрабатывает ошибки подключения к рантаймам, обеспечивая стабильность и отказоустойчивость. Если попытка подключения к одному из предопределенных unix-сокетов оказывается неудачной, происходит перебор следующего. Это повышает надежность инструмента в гетерогенных средах с разными версиями или конфигурациями контейнерных платформ. Интеграция eBPF с контейнерными рантаймами дает разработчикам и операторам инструменты для эффективного наблюдения и диагностики в реальном времени, сохраняя минимальные накладные расходы.

Возможность связывать события на уровне ядра с конкретными ресурсами Kubernetes делает подобные решения неотъемлемой частью современных облачных и гибридных кластеров. Стоит отметить и перспективы развития. С переходом Kubernetes на более стандартизированные и расширяемые интерфейсы, а также широким распространением eBPF в различных системах мониторинга и безопасности, ожидается, что связь eBPF и CRI будет только крепнуть. Открытые проекты продолжат интегрироваться с CRI, расширяя набор собираемых метрик и обеспечивая более точные и своевременные данные о контейнерах, что важно для обеспечения безопасности, производительности и устойчивости. Таким образом, понимание и правильное внедрение взаимодействия eBPF с контейнерными рантаймами – это залог успешного управления современной контейнерной инфраструктурой.

Технология не только позволяет углубленно отслеживать и анализировать состояние контейнеров и приложений, но и служит основой для построения сложных систем защиты и мониторинга с минимальным влиянием на производительность. Этот тандем технологий является неотъемлемой частью эволюции DevOps, SRE и безопасности в Cloud Native мире.