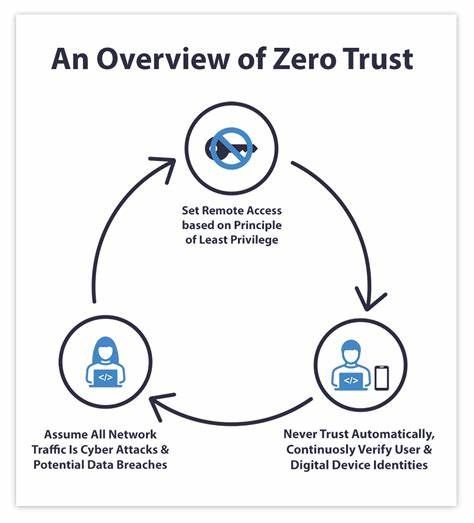

В современном цифровом мире развитие искусственного интеллекта и технологий обработки больших данных сопровождается значительным ростом использования сложных распределённых архитектур, таких как AI-агенты, большие языковые модели (LLM) и серверы MCP. Эти системы, предоставляя сложные вычислительные и аналитические возможности, требуют надёжной защиты, поскольку обрабатывают критически важную информацию и взаимодействуют с множеством внешних ресурсов. Традиционные методы обеспечения безопасности, такие как использование VPN или статических IP-адресов, становятся недостаточными и нередко создают дополнительные сложности для разработчиков и администраторов. В этой связи модель Zero Trust, ориентированная на постоянную проверку и минимизацию доверия к любым сетевым компонентам, становится ключевым инструментом для обеспечения надёжного и гибкого доступа к AI-агентам, LLM и MCP-сервисам. Архитектура Zero Trust Mesh (ZTM) предлагает новую парадигму, при которой каждый узел сети, каждое подключение и каждый запрос проходят строгую аутентификацию и авторизацию, исключая необходимость доверять сетевой инфраструктуре или расположению устройств.

Это в корне меняет подходы к безопасности, позволяя создавать защищённые распределённые приложения без привычных ограничений, связанных с настройками межсетевых экранов или VPN. Ключевое преимущество подхода Zero Trust заключается в том, что он упрощает интеграцию локальных ресурсов в единую глобальную сеть с соблюдением строгих требований безопасности. Например, инструменты для работы с MCP, реализованные даже на небольших устройствах или в контейнерах, могут быть мгновенно преобразованы в доступные извне endpoints, при этом не подвергая инфраструктуру дополнительным рискам. При этом разработчики могут работать, взаимодействуя исключительно с локальной точкой доступа — localhost, что значительно упрощает тестирование и развёртывание решений. Благодаря использованию мTLS для шифрования трафика и механизмы контроля минимальных прав доступа достигается высокий уровень защиты межкомпонентного взаимодействия.

Каждый запрос строго проверяется, а аудируемые журналы обеспечивают отчётность и возможность анализа событий безопасности. Одной из проблем, которую решает Zero Trust Mesh, является обход NAT и фаерволов при сохранении безопасности и целостности данных. Он реализует надёжные туннели, автоматически создаваемые ZTM-агентами, что исключает необходимость ручной настройки сложных сетевых правил. Не менее важна универсальность интеграции — архитектура поддерживает подключение сервисов, использующих различные коммуникационные протоколы: будь то HTTP, TCP, STDIO или UNIX-сокеты. Таким образом, любые сервисы, от старых консольных скриптов до современных контейнеризированных AI-приложений, становятся полноценными участниками защищённой сети.

Это особенно актуально в условиях стремительного развития и необходимости быстрой адаптации современных систем. Для организаций, которые развивают AI-инфраструктуры и интегрируют большие языковые модели в свои рабочие процессы, подобный подход позволяет значительно повысить уровень безопасности, при этом не снижая скорость разработки и развёртывания новых сервисов. Zero Trust снимает фундаментальную проблему, связанную с излишним доверием к инфраструктуре, делая её «невидимой» в процессе взаимодействия: пользователю кажется, что он работает локально, но на самом деле все обращения проходят через зашифрованные и проверенные каналы по всему миру. Помимо технической эффективности, модель способствует упрощению операционных процессов, так как не требует постоянного обновления политик сетевого доступа и сложных настроек оборудования. Для конечных пользователей и разработчиков это означает свободу в использовании привычных инструментов и сценариев без компромиссов по безопасности.

В итоге, Zero Trust Mesh становится не просто одним из вариантов построения современной безопасной инфраструктуры, а фундаментальной основой для создания масштабируемых, гибко управляемых и устойчивых к атакам систем, объединяющих MCP-серверы и LLM-приложения. Его внедрение даёт компаниям возможность быстро реагировать на новые вызовы, связанные с обеспечением безопасности в распределённых AI-сервисах, а также держать под контролем все точки доступа — от локальных устройств до глобальных сетей, с прозрачным управлением и мониторингом. Таким образом, использование Zero Trust для защиты доступа к AI-агентам, крупномасштабным языковым моделям и MCP-сервисам меняет устаревшие представления об обеспечении безопасности и открывает новые горизонты для инноваций и цифровой трансформации. На фоне растущих требований по защите данных и соблюдению нормативных актов модель становится незаменимым инструментом для IT-команд, желающих строить современные интеллектуальные сервисы без компромиссов между безопасностью и продуктивностью.