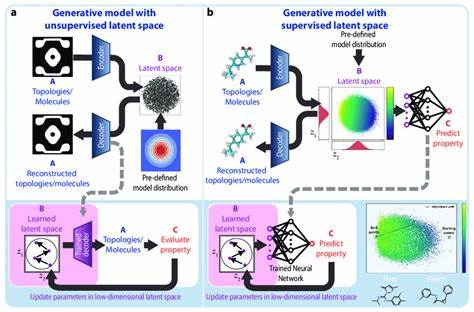

Современный ландшафт киберугроз постоянно развивается в сторону увеличения автоматизации и использования передовых технологий для обхода систем безопасности. Одним из ярких примеров такого развития стала деятельность вредоносного ПО семейства LameHug, впервые обнаруженного украинским национальным центром кибербезопасности CERT-UA. Это ПО использует публичные большие языковые модели (LLM) для генерации команд, выполняемых на заражённых устройствах Windows. Вредоносное программное обеспечение, написанное на Python, взаимодействует с API платформы Hugging Face, использующей модель программирования Qwen 2.5-Coder-32B-Instruct, разработанную компанией Alibaba Cloud.

Эта открытая модель предназначена для создания и интерпретации программного кода, превращая текстовые запросы на естественном языке в исполняемые скрипты и команды оболочки, что делает её удобным инструментом для автоматизации задач программирования и системного администрирования. Однако в случае LameHug эта технология используется в киберпреступных целях для краже данных и системного разведки. По данным CERT-UA, атаки, связанные с LameHug, начались после того, как злоумышленники рассылали вредоносные письма с компрометированных почтовых аккаунтов, маскируясь под официальных представителей украинских министерств. Письма содержали ZIP-архив с вредоносным загрузчиком, известным под названиями Attachment.pif, AI_generator_uncensored_Canvas_PRO_v0.

9.exe и image.py. По мере заражения системы LameHug формирует запросы к модели Qwen 2.5 с указаниями собрать техническую информацию о системе, например сведения о конфигурации, установленных приложениях и пользовательских данных, а также выполнить поиск документов в ключевых каталогах Windows, таких как Documents, Desktop и Downloads.

Команды, генерируемые языковой моделью, сохраняют собранную информацию в текстовом файле info.txt, после чего данные передаются злоумышленникам через SFTP или HTTP POST-запросы. Использование публичного API для управления командами позволяет сделать коммуникации с заражённым устройством менее заметными для систем обнаружения, поскольку такая сеть взаимодействия не выглядит подозрительной в инфраструктуре, часто используемой легальными сервисами. Благодаря динамической генерации команд, LameHug способен быстро адаптироваться под новые сценарии атаки и менять свои действия без необходимости обновления самого вредоносного кода. Это значительно усложняет задачу для традиционного антивирусного и поведенческого анализа, ориентированных на поиск статичных сигнатур и предопределённых команд.

Кроме того, применение LLM в киберугрозах открывает принципиально новый этап в развитии вредоносных программ — возможность использования ИИ для создания уникальных и оптимальных стратегий атак в режиме реального времени. Российская группа хакеров APT28, известная под множеством прозвищ, таких как Fancy Bear и Sofacy, часто ассоциируется со сложными кибератаками на государственные и военные структуры по всему миру, включая Украину. Использование ими LameHug подтверждает стремление улучшить эффективность своих операций с помощью современных технологий. Несмотря на то, что CERT-UA не предоставила точной информации о результативности выполнения сгенерированных команд, опубликованные данные подтверждают существование и функционирование данной угрозы, что вызывает обеспокоенность в экспертном сообществе. Эта ситуация подчёркивает важность развития защитных мер, основанных на анализе поведения программ, а также необходимости отслеживания эволюции моделей угроз, интегрирующих искусственный интеллект.

Помимо собственно технических аспектов, инцидент с LameHug демонстрирует, насколько глубоко государственные кибергруппировки интегрируют ИИ-технологии в свои арсеналы и готовы использовать публичные сервисы для поддержки вредоносных операций, что может иметь серьезные последствия для международной кибербезопасности. Для защиты от таких угроз необходимо использовать комплексные подходы, включая многоуровневую защиту конечных точек, обучение пользователей распознавать фишинговые письма, усиление контроля доступа и мониторинг аномальной сетевой активности. Особое внимание стоит уделять анализу трафика, исходящего на публичные API, а также внедрению систем обнаружения на основе искусственного интеллекта, способных распознать необычную активность и ответить на неё своевременно. По мере дальнейшего развития технологий ИИ и языковых моделей киберпреступники будут всё активнее изучать и внедрять новые методы для осуществления скрытых и адаптивных атак. Поэтому сотрудничество между государственными органами, частным сектором и исследовательским сообществом становится ключевым фактором в борьбе с подобными угрозами.

Пример LameHug служит предупреждением о том, что традиционные методы защиты не всегда способны быстро адаптироваться к новым вызовам, и требует пересмотра стратегий обеспечения безопасности в условиях стремительно меняющегося технологического ландшафта. В результате, понимание и анализ подобных инцидентов помогает специалистам по информационной безопасности разрабатывать более эффективные методы выявления и реагирования на современные кибератаки, значительно снижая риски потери конфиденциальных данных и нарушения работы информационных систем.