В современном мире веб-разработки и кибербезопасности внимание к деталям становится критически важным. Одним из наиболее опасных и в то же время часто незамеченных явлений является ситуация, когда URL-адрес, ранее отдававший ошибку 404 (страница не найдена), внезапно начинает возвращать код 200 — успешный ответ сервера. На первый взгляд, это может показаться несущественным изменением, однако на практике подобное поведение может сигнализировать о серьезных проблемах в управлении ресурсами сайта и представлять угрозу безопасности. Почему это происходит? Веб-приложения часто подвергаются частым изменениям, состоящим из добавления новых функций, удаления старого кода, внесения поправок и настройки маршрутной логики. Иногда, в результате ошибки при развертывании или намеренного действия, ранее отключенные или удаленные страницы возвращаются в онлайн без должного уведомления или документирования.

В итоге, такие страницы могут двигаться из разряда «мертвых» до «живых» неожиданно для владельцев ресурса и специалистов по безопасности. Причины, по которым 404 страницы вдруг начинают отвечать 200 кодом, разнообразны. Это может быть случайное восстановление старой панели администратора, переустановка уязвимого маршрута вследствие неправильной конфигурации, неожиданное активация забытых поддоменов или возвращение тестовых и стажировочных окружений в общедоступную часть сайта. Также нередко встречается неправильная настройка редиректов, из-за чего чувствительные пути могут оказаться доступными без надлежащей авторизации или защиты. Опасность таких изменений заключается в том, что никто не замечает появления новых точек входа, а значит время реакции на потенциальные угрозы сильно затягивается.

Администраторам и специалистам по безопасности важно уметь быстро обнаруживать подобные «воскресшие» пути, чтобы своевременно принимать меры по устранению рисков. Ручную проверку подобных изменений можно осуществлять, регулярно перебирая ранее зафиксированные URL с ответом 404 и отслеживая, когда они начинают возвращать 200. Для этого используют специализированные инструменты, такие как ffuf, gobuster или dirsearch, позволяющие выявить перечень несуществующих ранее страниц и сохранить их для мониторинга. Однако поддерживать такой процесс вручную — дело затратное и трудоемкое. Для регулярного контроля рекомендуют использовать автоматизированные скрипты на bash, Python или JavaScript, которые циклично проходят по списку URL, проверяя статус ответа сервера.

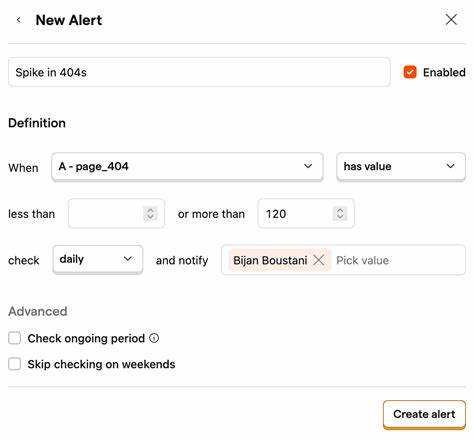

Настройка такой системы обычно включает выполнение проверки раз в неделю или чаще, с выдачей уведомлений при обнаружении изменений. Тем не менее, подобные решения требуют постоянного обслуживания и могут быть сложными для интеграции в повседневные процессы работы специалистов. Современные решения выходят за рамки ручных подходов и предлагают полноценную автоматизацию всего цикла мониторинга. Одним из таких инструментов является ReconSnap — сервис, позволяющий не просто хранить историю статусов URL, но и периодически проверять текущие состояния, сравнивать их, анализировать различия и отправлять уведомления о любых изменениях. Благодаря этому администраторы и исследователи безопасности могут получать мгновенные сигналы о перерождении ранее несуществующих страниц.

ReconSnap предоставляет множество возможностей: интеграцию с Telegram для получения оперативных уведомлений, автоматическую регистрацию найденных изменений, ведение истории и даже возможность делать скриншоты и сохранять полный HTML-ответ для детального анализа. Это особенно полезно в условиях, когда крупные организации запускают сложные приложения с несколькими средами разработки, тестирования и продакшна — случайное вхождение в продакшн старых маршрутов может привести к угрозам безопасности или потере доверия клиентов. Опыт профессионалов в области кибербезопасности подтверждает, что именно такие внезапные изменения маршрутов часто становятся уязвимыми точками входа для злоумышленников. Заброшенные панели администратора, незащищённые API и тестовые интерфейсы, вновь появляющиеся в продакшн-среде, — всё это значительно расширяет поверхность атаки и требует внимания. Для настройки ReconSnap достаточно добавить URL или группы URL, которые необходимо отслеживать.

Система позволяет гибко регулировать частоту проверок, а также настраивать реакцию на изменение статуса. Кроме того, профессиональные планы предлагают возможность встроить автоматическую отправку специально разработанных нагрузочных тестов или попыток проникновения, чтобы мгновенно оценить степень риска вновь выявленных точек доступа. Одним из удобств является использование Telegram-бота для получения своевременных уведомлений. Это значительно удобнее обычных email-оповещений, которые часто попадают в папки со спамом или просто остаются незамеченными. Настройка бота простая и требует лишь копирования токена из личного кабинета и отправки его в Telegram.

В итоге можно выделить ключевую идею: мониторинг не только того, что активно и доступно в данный момент, но и того, что может вернуться неожиданно, является важной частью стратегии безопасности и поддержания качества веб-приложений. Пренебрежение этим аспектом способно привести к нарушению целостности системы, появлению непредвиденных уязвимостей и даже потере контроля над частью инфраструктуры. Благодаря современным инструментам, таким как ReconSnap, задача отслеживания возврата «мертвых» страниц становится выполнимой и менее затратной по времени. Автоматизация, предусмотренная в таких платформах, помогает операционным и безопасности командам быть на шаг впереди потенциальных угроз и эффективно управлять поверхностью атаки. В конечном счете, внимание к таким мелочам, как изменение ответа HTTP с 404 на 200, может стать фактором, определяющим безопасность и надежность веб-приложения.

Регулярный мониторинг и своевременная реакция помогут избежать серьезных проблем и сохранить доверие пользователей к вашему сервису.