Развитие технологий и постоянное усложнение методов кибератак требуют от специалистов по информационной безопасности новых подходов к обнаружению и нейтрализации угроз. Сегодня почти 80% кибератак маскируются под законное поведение пользователей, что делает традиционные средства защиты, такие как межсетевые экраны и системы обнаружения на конечных точках (EDR), недостаточно эффективными. В подобных условиях важно понимать, как современные инструменты и стратегии помогают выявлять угрозы, которые могут скрываться за привычным сетевым трафиком, казалось бы, не вызывающим подозрений.Компании сталкиваются с тем, что злоумышленники всё чаще применяют методы, которые не предусматривают использование вредоносного кода в классическом понимании. Например, технология living-off-the-land позволяет злоумышленникам использовать стандартные инструменты операционной системы или стороннего программного обеспечения для реализации атак, что значительно затрудняет их обнаружение.

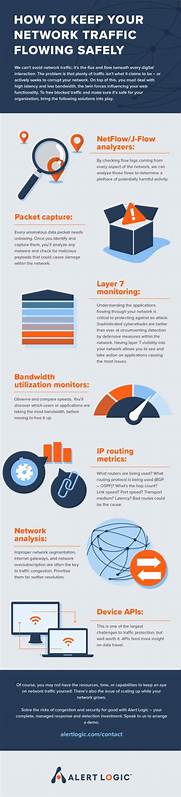

Использование методов кражи учетных данных, перехвата сессий и DLL-хайджеккинга позволяет скрывать вредоносную активность в рамках легитимных процессов, обходя защитные механизмы корпоративной сети.Отчёт Verizon о расследовании утечек данных подчёркивает, что доля атак на пограничные устройства и VPN-шлюзы выросла со 3% до 22%, что говорит о нарастающей уязвимости этих критичных компонентов инфраструктуры. При этом традиционные решения EDR часто не справляются с выявлением новых эксплойтов нулевого дня и сложных вредоносных техник, не оставляющих следов в виде привычных сигнатур. Подобные вызовы обуславливают необходимость внедрения многоуровневых систем обнаружения и реагирования, способных расширить видимость угроз и сократить время их обнаружения.Одним из ключевых современных подходов стала интеграция технологий Network Detection and Response (NDR), которые обеспечивают комплексный мониторинг и анализ сетевого трафика в режиме реального времени без необходимости установки агентов на конечные устройства.

Это особенно важно для обнаружения злоупотреблений легитимными инструментами и техник живущих на системе без вредоносных бинарников атак. В отличие от EDR, которые сфокусированы на конечных точках и могут упустить угрозы, скрывающиеся в сетевом взаимодействии, NDR предоставляет широкий обзор активности во всей сети, выявляя аномалии и паттерны поведения, характерные для атаки.Многоуровневый подход к обнаружению угроз строится на нескольких взаимодополняющих слоях. Первый базовый уровень включает сигнатурное обнаружение, которое позволяет быстро отсеивать известные атаки на основе шаблонов и индикаторов компрометации. Такие методы остаются крайне востребованными, так как обеспечивают оперативную защиту против массовых и хорошо изученных угроз.

Однако ограниченность сигнатур требует применения более продвинутых методов.За базовым уровнем следует уровень, фокусирующийся на обнаружении вредоносного кода при помощи анализа статических характеристик файлов и сетевых паттернов. Использование правил YARA позволяет выявлять семейства вредоносных программ, даже если они применяют полиморфизм и постоянно меняют свой цифровой отпечаток — это создаёт своеобразный водонепроницаемый барьер для таких атак. Тем не менее, и этот «материал» далеко не всегда способен обнаружить самые современные методы, использующие обфускацию и скрытную деятельность без традиционных артефактов.Самым сложным и адаптивным уровнем является слой, работающий с поведением и аномалиями.

Анализ поведения позволяет выявлять подозрительную активность, например, генерацию доменных имён для командного управления, попытки утечки данных и скрытые каналы связи. Машинное обучение определяет как известные, так и неизвестные образцы атаки, анализируя отклонения от типичного сетевого поведения и выявляя сложные стратегические атаки, которые могут протекать длительное время и затрагивать различные сегменты сети. Такие методы значительно сокращают время нахождения злоумышленников внутри сети (dwell time), что критично для успешной защиты.Дополнительно современные SOC используют поисковые запросы и анализ логов для оперативного выявления и реагирования на удалённые инциденты. Такой «слой запросов» позволяет гибко адаптировать методы обнаружения к новым вызовам, быстро развертывать правила и инсайты, которые формируются на основе текущих разведданных и оперативной аналитики.

Объединив все слои и применяя современную платформу NDR, службы безопасности получают единую точку управления и полный контекст угроз. Это не только упрощает обнаружение комплексных атак, но и снижает количество ложных срабатываний, что уменьшает нагрузку на аналитиков и существенно ускоряет реагирование. По данным FireEye, внедрение современных платформ NDR позволяет сократить количество ложных срабатываний примерно на четверть, а автоматизация задач за счёт искусственного интеллекта ускоряет процессы триажа и расследования инцидентов.Кроме того, современные NDR-решения охватывают сетевые техники и процедуры из MITRE ATT&CK, обеспечивая корректное отслеживание и реагирование на известные и новые методы атак. Активное интегрирование открытых разведданных и сообществ с совместным обнаружением угроз создаёт дополнительный уровень эффективности и позволяет быстро адаптироваться к меняющимся условиям угроз.

Современным организациям с ростом складности атак и увеличением точек входа необходимо переходить от классических, основанных на одном продукте методов защиты к многоуровневой тактике, в которой сетевые данные и продвинутый мониторинг играют центральную роль. Без внедрения таких технологий как NDR окна для успешной защиты быстро сокращаются, поскольку новые атаки развиваются за секунды и успевают нанести вред до выявления.Платформы, построенные на базе открытого программного обеспечения, такие как Corelight с использованием Zeek, предоставляют организациям гибкие и масштабируемые решения, основанные на совместном опыте и коллективном интеллекте. Это снижает затраты на внедрение, расширяет возможности настройки и обеспечивает постоянные обновления для выявления новых угроз.Законный на вид сетевой трафик сегодня часто становится инструментом скрытого проникновения и наиболее опасных атакующих стратегий.

Только грамотное объединение многослойной защиты, современных технологий анализа трафика и интеллектуальных алгоритмов позволяет организациям поддерживать высокий уровень безопасности в условиях постоянно трансформирующегося киберпространства. Опыт ведущих команд SOC показывает, что скорость адаптации и внедрения многоуровневых сетевых решений – вопрос не выбора, а жизненной необходимости. Инвестируя в современные методы обнаружения и реагирования, компании успешно минимизируют риски и укрепляют свои позиции в борьбе с киберугрозами нового поколения.