В мире кибербезопасности постоянно появляются новые угрозы, которые используют самые популярные платформы и сервисы, чтобы обмануть пользователей и украсть их данные. Одной из таких масштабных и изощрённых кампаний стала вредоносная активность под названием GitVenom, которая уже на протяжении двух лет активно использует инфраструктуру GitHub для распространения вредоносного программного обеспечения. Это представляет серьёзную угрозу не только для разработчиков, но и для широкой аудитории, так как крадётся криптовалюта и конфиденциальные данные. GitVenom поражает сотни репозиториев на GitHub, создавая казалось бы легитимные проекты с тщательно прописанными описаниями и README файлами, часто с использованием искусственного интеллекта для повышения качества и естественности текстов. Вредоносные репозитории могут выглядеть как полезные инструменты для работы с социальными сетями, такими как Instagram, или удобные боты для управления криптокошельками в Telegram.

Еще одним примером являются фальшивые инструменты для компьютерных игр, которые притягивают внимание геймеров, таких как известная игра Valorant. Злоумышленники не ограничиваются только созданием репозиториев, они искусственно увеличивают активность в них, повышая количество фиктивных коммитов. Это создаёт иллюзию живого и популярного проекта, повышая доверие потенциальных пользователей и разработчиков. Такие уловки позволяют обойти базовые проверки и заставляют жертву загрузить вредоносное ПО под видом безопасного и полезного кода. Анализ зараженных репозиториев показывает, что вредоносный код написан на разных языках программирования, включая Python, JavaScript, а также на более низкоуровневых языках, таких как C, C++ и C#.

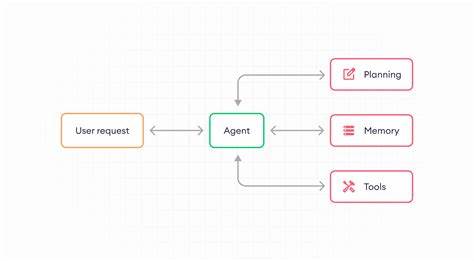

Это позволяет злоумышленникам обходить различные инструменты статического и динамического анализа кода, которые настроены на обнаружение определённых паттернов или языков. После запуска вредоносной программы, пользователи загружают на свои устройства второй этап атаки — расширенный набор инструментов, контролируемый хакерами через удалённые серверы. Среди них выделяются популярные и мощные инфостилеры и трояны удалённого доступа. Например, Node.js stealer направлен на кражу сохранённых учётных данных, информации о криптовалютных кошельках и истории браузера пользователя.

Собранные данные сжимаются в архив формата .7z и отправляются злоумышленникам через мессенджер Telegram, что затрудняет отслеживание передачи данных и их быстрое изъятие. Помимо этого, широко используется AsyncRAT, один из известных открытых троянцев, который предоставляет злоумышленникам полный удалённый доступ к системе жертвы, в том числе возможность клавиатурного шпионажа, захвата экрана, управления файлами и выполнения команд. Ещё одним инструментом является Quasar backdoor — RAT с похожими возможностями, также доступный в открытом доступе, что позволяет хакерам модифицировать и адаптировать его под свои нужды. Отдельное внимание заслуживает clipboard hijacker — хитрый вид вредоносного ПО, который отслеживает буфер обмена пользователя на наличие адресов криптовалютных кошельков и заменяет их на адреса, принадлежащие злоумышленникам.

Это значит, что когда жертва пытается отправить средства, деньги автоматически перенаправляются мошенникам. Такая тактика приводит к существенным финансовым потерям, в одном из известных случаев сумма похищенного биткойна составила около 5 BTC, что эквивалентно более полумиллиона долларов США. Длительность и масштаб кампании GitVenom свидетельствуют о том, что злоумышленники очень тщательно подходят к вопросу маскировки и распространения вредоносного кода. Использование популярных инструментов разработки и платформы GitHub, призванной для совместного создания программного обеспечения, играет на руку хакерам, так как многие разработчики и пользователи доверяют содержимому репозиториев без тщательной проверки. Рекомендации по защите от таких угроз остаются прежними, но важно внимательно относиться к каждому этапу взаимодействия с исходным кодом извне.

Перед загрузкой файлов из неизвестных или малоизвестных репозиториев критически важно тщательно проводить проверку содержимого. Следует уделять внимание любым признакам подозрительной активности, таким как чрезмерное количество фиктивных коммитов, присутствие обфусцированного кода, или слишком подробные и искусственные описания проектов и README-файлов. Использование специализированных антивирусных и антишпионских программ для проверки скачанных файлов, а также выполнение потенциально опасных скриптов и приложений в изолированных средах, например, в виртуальных машинах или контейнерах, существенно снизит риски заражения. Разработчикам рекомендуется не только проверять чужие проекты, но и следить за безопасностью своих репозиториев, чтобы избежать компрометаций и использования их проектов в вредоносных кампаниях. Использование современных средств контроля версий и систем мониторинга безопасности может помочь своевременно выявлять попытки внедрения вредоносного кода.

GitVenom — еще одно напоминание о том, насколько современная киберпреступность стала изощрённой и опасной, внедряясь в даже самые, казалось бы, безопасные и прозрачные инструменты для разработчиков. В условиях активного развития технологий и популяризации открытого программного обеспечения, безопасность должна оставаться приоритетом как для индивидуальных пользователей, так и для корпоративных структур. Понимание и осознание угроз, а также грамотный подход к проверке и использованию стороннего кода, помогут минимизировать риски и защитить важные данные и цифровые активы, включая криптовалюту.