Microsoft Defender изначально создавался как мощный инструмент для защиты операционной системы Windows от вредоносных программ и киберугроз. С течением времени его возможности значительно расширялись, включая технологии сканирования в реальном времени, облачные сервисы оценки репутации файлов, песочницы для безопасного исполнения кода и машинное обучение для поведенческого анализа. Все эти компоненты позволяют оперативно обнаруживать и нейтрализовать множество видов атак. Однако, несмотря на высокую степень проработанности, системы безопасности, включая Microsoft Defender, сталкиваются с новыми вызовами. Современные злоумышленники все чаще используют не прямые уязвимости кода, а логические слабости внутри процессов анализа и принятия решений защитного ПО.

Этот метод, известный как логическое обходное маневрирование, становится одной из главных угроз, усложняя работу служб безопасности и требуя от команд специалистов глубокого понимания внутренней архитектуры Defender. Логические методы обхода основаны на манипуляциях с правилами, процессами и последовательностью проверки файлов и операций. Злоумышленник может создавать специально crafted скрипты или изменять порядок выполнения команд, чтобы сбить алгоритмы обнаружения с толку. Например, внедрение условных операторов, некорректное оформление файлов или использование многоступенчатых загрузчиков заставляют систему анализировать объекты некорректно, что в итоге приводит к пропуску угрозы или ошибочному её классифицированию как безопасной. Ключевой особенностью таких атак является отсутствие явных уязвимостей в коде программы Defender, поскольку процессы обхода воздействуют на логику исполнения и обработку данных.

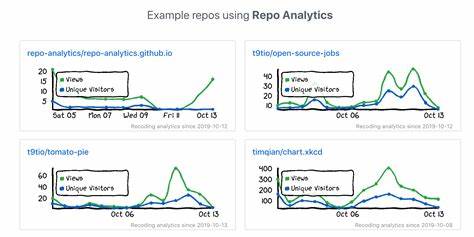

Это требует от специалистов новое мышление и подходы к выявлению и нейтрализации инцидентов. Благодаря применению Endpoint Detection and Response (EDR), Defender обеспечивает отправку телеметрических данных в реальном времени, которые обладают уникальной ценностью для анализа сложных инцидентов. Собранные данные позволяют выявить подозрительную активность на ранних этапах, в частности признаки манипуляций с логикой или попытки нештатного обхода правил. Тем не менее, при недостаточном внимании к анализу логических паттернов атак сложные угрозы могут оставаться незамеченными. Одним из ключевых аспектов борьбы с логическими обходами является разработка новых моделей поведения и индикаторов компрометации (IoC).

Они фокусируются не только на сигнатурах известных вредоносных объектов, но и на отклонениях в поведении процессов, паттернах обращения с файлами, нетипичном использовании системных ресурсов и других аномалиях, которые могут свидетельствовать о попытках обмана системы. Внедрение методов машинного обучения и искусственного интеллекта становится дополнительным барьером на пути злоумышленников. Автоматический анализ огромных массивов данных позволяет выявлять скрытые связи и аномалии, которые невозможно зафиксировать традиционными средствами. При этом важна синергия между машинным интеллектом и человеческим фактором — глубокий опыт аналитиков и исследователей критически необходим для настройки и интерпретации результатов. Актуальной практикой является применение песочниц для изолированного выполнения сомнительных файлов и скриптов.

Они позволяют в контролируемой среде наблюдать поведение потенциально вредоносного кода, выявлять объяснимые закономерности обмана Defender и внедрять в алгоритмы защиты новые эвристики. Однако и тут злоумышленники вынуждены адаптироваться: они разрабатывают методы распознавания и обхода песочниц, что требует постоянного обновления защитных механизмов. Эффективное укрепление Microsoft Defender от логических угроз предусматривает комплексный подход. В первую очередь, необходим постоянный обмен информацией между специалистами по безопасности, разработчиками, исследователями и администраторами. Только совместное выявление новых техник обхода и оперативное внедрение корректировок в защиту позволяют минимизировать риски пробоев.

Важна подготовка и повышение квалификации Red Team и Blue Team, т.е. атакующих и защищающих, с упором на моделирование новых видов атаки и практическую отработку сценариев реагирования. Применение ответственой этики в исследованиях гарантирует безопасность всех участников и отсутствие негативных последствий при открытом раскрытии уязвимостей и методов обхода. В условиях постоянно изменяющегося ландшафта киберугроз Microsoft Defender необходимо воспринимать не как статический продукт, а как динамичную, адаптивную экосистему, требующую внимательного мониторинга и регулярных улучшений.