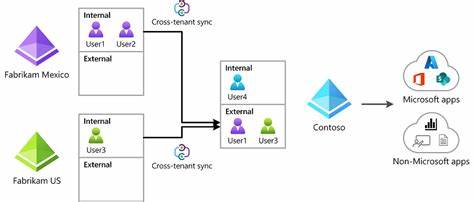

В современном мире облачные технологии и сервисы играют ключевую роль в работе организаций разных масштабов. Все больше компаний переходят на облачные офисные решения, такие как Microsoft 365, чтобы обеспечить мобильность, удобство и надежность хранения данных. Одной из популярных утилит для резервного копирования Microsoft 365 является Synology Active Backup for Microsoft 365 (ABM). Однако недавнее расследование выявило критическую уязвимость, которая затрагивает более миллиона установок этой программы и ставит под угрозу безопасность данных множества организаций по всему миру. История обнаружения уязвимости началась с проведения команды исследователей безопасности, которые в ходе редкомандной проверки (red-team engagement) исследовали оформление доступа и безопасность инфраструктуры Microsoft Azure и Entra, используемых одним из клиентов.

В процессе выяснилось, что приложение Synology ABM обладает избыточными разрешениями, включая права на чтение всех групп и сообщений в Microsoft Teams. Это делало его крайне привлекательной целью для возможных злоумышленников, желающих получить доступ к конфиденциальной информации для дальнейшей эксплуатации. Для более глубокого анализа было создано лабораторное окружение, включающее песочницу Microsoft с тестовым арендатором (tenant) и установленным приложением ABM. Это позволило исследователям воссоздать процесс установки и настройки приложения и внимательно изучить протекающий между компонентами процесс аутентификации и авторизации. Для упрощения анализа использовалась виртуализация операционной системы Synology DSM через Docker, что позволяло исследовать добавочные пакеты DSM и раскрывать внутренние механизмы работы приложения.

Active Backup for Microsoft 365 разработан как интеграция с основными сервисами Microsoft: OneDrive, SharePoint, Exchange Online и Microsoft Teams. Он предлагает автоматизированный бэкап данных в организации, упрощая процессы восстановления и защиты информации. С более чем 1.2 миллионами установок, ABM широко распространен среди предприятий, которые стремятся переходить на облачные решения с максимальным уровнем сохранности данных. Ключевым этапом установки ABM является процесс аутентификации и предоставления разрешений.

Пользователь проходит через мастер установки, где происходит вход через портал Microsoft и запрос на предоставление административного согласия на заданные права доступа. После успешного подтверждения OAuth код авторизации передается через посреднический компонент Synology под названием SynoOauth, который обеспечивает передачу учетных данных между Microsoft и локальным экземпляром NAS Synology. Суть обнаруженной уязвимости кроется в механизме обмена данными во время этого перехода. В ответе HTTP от сервиса SynoOauth к NAS передавался URL с параметрами, среди которых неожиданно был раскрыт client_secret — секретный ключ приложения ABM. При более детальном исследовании оказалось, что этот секрет не относится к приложению, зарегистрированному в арендаторе клиента, а принадлежит глобальному приложению, зарегистрированному в собственном Microsoft-арендаторе Synology.

Испытания показали, что данный client_secret действительно действителен и позволяет получить access token с активными разрешениями на чтение всех групп и всех сообщений в каналах Microsoft Teams для любого арендатора, который использует ABM. Вопиющей особенностью проблемы было отсутствие необходимости специального доступа или привилегий для получения этих данных. Достаточно было подслушать трафик при установке или каким-то образом перехватить этот секретный ключ, чтобы получить полноценный доступ к важной информации организаций без какого-либо авторизованного входа. Воздействие данной уязвимости масштабно и серьёзно. Она потенциально открывала дверь для шпионажа, кражи деловой информации, подготовки сложных атак на инфраструктуру компаний, включая вымогательские атаки и продажу чувствительных данных на подпольных рынках информации.

Кроме того, такой доступ предоставляет злоумышленникам возможность собрать достаточно информации для эффективной социальной инженерии и распространения вредоносных программ. Важно подчеркнуть, что уязвимость была связана с самим процессом аутентификации посреднической службы Synology, а не с конечной конфигурацией отдельного клиента. Это означает, что в случае компрометации секретного ключа атакующие могли получить доступ сразу ко множеству арендаторов данных, а не только к одному конкретному. Развитие ситуации и взаимодействие с Synology по вопросам раскрытия и исправления уязвимости стали отдельным уроком в области управления инцидентами безопасности. Исследователи прислали Synology отчет о проблеме в начале апреля 2025 года и попросили назначить CVE для идентификации проблемы.

В ходе обсуждений возникли разногласия по оценке серьезности риска и по уровню приоритетности исправления. Synology в итоге назначила CVE-2025-4679, однако оценка CVSS была снижена компанией с высокого уровня на умеренный, что исследователи сочли недостаточным и отражающим неполное понимание проблемы. Кроме того, официальное описание уязвимости в безопасности Synology было выполнено весьма расплывчато, и не раскрывала реальную глубину и способы эксплуатации проблемы. Это ограничило осведомленность пользователей и сделало затруднительным детектирование возможных атак или признаков компрометации. Для организаций, использующих Active Backup for Microsoft 365, опыт с данной уязвимостью стал напоминанием о необходимости регулярного аудита прав доступа сторонних поставщиков и решения задач мониторинга активностей, которые выходят за рамки обычных процедур резервного копирования.

Отслеживание аномалий в логах, активности приложений и сетевого трафика может стать ключом к своевременному обнаружению попыток злоупотребления такими доступами. Данная ситуация также выделяет основные риски использования облачных решений и зависимость от поставщиков программного обеспечения и сервисов. Несмотря на удобство и автоматизацию процессов, ответственность за обеспечение безопасности данных остается смешанной между провайдером услуги и пользователем, что требует от обеих сторон активного взаимодействия и регулярной проверки. Для исследователей безопасности данный кейс является примером важности глубинного изучения внешне «безопасных» компонентов, выявления скрытых предположений и проверок всего цепочка взаимодействий между участниками процессов аутентификации и авторизации. Кроме того, случаи подобного масштабного раскрытия секретных данных подталкивают индустрию к большим требованиям прозрачности, открытой коммуникации и своевременному информированию пострадавших в случае обнаружения критических проблем.

Для вендоров, разрабатывающих решения для бизнеса и интегрирующихся с облачными платформами, это урок жесткого следования принципам минимально необходимого права доступа (least privilege) и строгого контроля за распространением чувствительной информации. Надежность промежуточных систем, таких как посреднические службы авторизации, должна проверяться на каждом этапе, чтобы исключить прослеживание критических секретов в открытом виде или через незащищённые каналы передачи. В конечном итоге, уязвимость Synology Active Backup for Microsoft 365 демонстрирует, как сложное взаимодействие облачных компонентов и программных сервисов может привести к неожиданным проблемам безопасности с широко масштабными последствиями. Для пользователей облачных сервисов становится особенно актуальным проведение регулярных проверок, активное управление разрешениями и обязательное внедрение систем мониторинга и реагирования на инциденты. Таким образом, выявленный пробел в безопасности активно используемого решения с масштабом в более миллиона установок — это серьезный сигнал тревоги для всего IT-сообщества.

Он подчеркивает необходимость постоянной бдительности, образовательной работы и тесного сотрудничества между исследователями, поставщиками и пользователями. Ситуация также показывает, что нельзя слепо полагаться на автоматические настроенные по умолчанию разрешения и доверять поставщикам без контроля. Нужно стремиться к полноценному пониманию того, какие доступы получают сторонние приложения и каким образом они ими пользуются. В конечном счете, безопасность данных — это коллективная ответственность, где любая мелкая деталь может иметь критические последствия для целых отраслей и миллионов конечных пользователей. Учитывая анонсы и текущие изменения в области управления уязвимостями облачных сервисов, можно надеяться, что инциденты такого рода будут менее частыми и более прозрачными для конечных пользователей в будущем.

Тем не менее, описанный кейс остается наглядным примером вызова современной цифровой эры, в которой взаимодействие миллионов систем требует максимальной осторожности и постоянного совершенствования методов защиты.