В современном мире мобильная безопасность становится все более актуальной темой, особенно для пользователей Android-устройств. Вредоносные программы неустанно совершенствуются, находя новые пути обхода защиты и избегая обнаружения антивирусными системами. Одним из ярких примеров таких сложных угроз является Android-малварь Konfety, которая недавно была выявлена экспертами и исследователями безопасности. Новая разновидность данного вредоносного ПО впечатляет использованием уникальных приемов искажений APK-файлов, что позволяет ей оставаться незаметной для большинства систем анализа и антивирусов. Погружение в суть уязвимости и методов работы Konfety поможет понять уровень опасности, а также даст представление о способах защиты от подобных угроз.

Konfety – это вредоносный набор приложений, замаскированных под легитимные продукты из Google Play. Внешне они выглядят как обычные, безобидные утилиты или игры, при этом полностью не выполняют заявленных функций. Основная цель подобных программ — перенаправление пользователей на вредоносные или рекламные сайты, установка нежелательного ПО и демонстрация фальшивых уведомлений в браузерах. Важной чертой этих приложений является скрытая реклама, основанная на использовании CaramelAds SDK, которая активируется без ведома пользователя. Отдельно стоит выделить тот факт, что разработчики Konfety собирают детальную информацию о зараженном устройстве.

В данных, которые они передают злоумышленникам, присутствуют сведения об установленных приложениях, системных конфигурациях и сетевых подключениях. Такая разведка значительно расширяет возможности киберпреступников, помогая им локализовать слабые места для дальнейших атак или использований устройства в ботнетах и для фишинга. Одной из ключевых особенностей новой версии Konfety является применение зашифрованного вспомогательного DEX-файла. Этот компонент присутствует внутри APK и расшифровывается только во время выполнения приложения. В нем прописаны скрытые сервисы, объявленные в AndroidManifest.

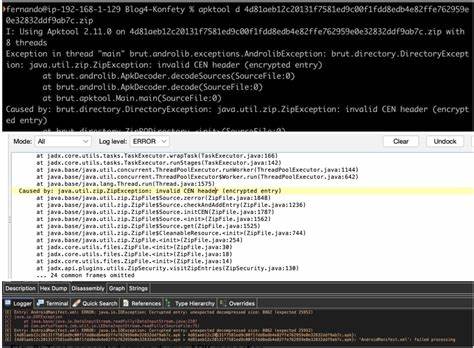

xml, которые позволяют динамически загружать дополнительные модули в систему. По сути, это открывает «заднюю дверь» для злоумышленников, позволяя им масштабировать функционал малвари и дополнять ее новыми, более опасными возможностями, уже непосредственно на зараженном устройстве. Для обфускации и прикрытия своих следов Konfety применяет сложные методы искажений структуры APK. Одним из таких приемов становится изменение ZIP-заголовков, а именно установка флага General Purpose Bit Flag в значение, указывающее на шифрование содержимого, хотя фактического шифрования нет. Такая манипуляция вводит в заблуждение анализаторы и инструменты реверс-инжиниринга, заставляя их запрашивать пароль для доступа к файлам внутри APK и тем самым блокируя их работу.

Метод напоминает классическую технику защиты данных, но реализован в виде ловушки для исследователей безопасности. Кроме этого, важные компоненты APK-сборки упакованы с использованием сжатия BZIP2, что также усложняет анализ. Большинство популярных инструментов, таких как APKTool или JADX, не поддерживают данный формат сжатия во встроенных функциях, что приводит к появлению ошибок на этапе распаковки и анализа. При этом сама операционная система Android не обращает внимания на этот нестандартный подход и обрабатывает APK как обычно, благодаря внутреннему механизму по умолчанию, что позволяет вредоносному ПО спокойно работать на устройстве. Еще одним способом маскировки является подмена имен и иконок приложений.

Злоумышленники копируют настоящие, популярные названия и дизайн легитимных программ из официального магазина Google Play, после чего распространяют вредоносные версии через сторонние сайты и альтернативные магазины приложений. Пользователи, ищущие бесплатные аналоги платного софта или желающие обойти региональные ограничения, часто становятся жертвами таких мошенников. Особенно это касается тех, кто сознательно избегает использования официального маркетплейса Google из-за опасений слежки или по другим причинам. Применяемая технология динамической загрузки кода дополнительно затрудняет обнаружение. Зашифрованный DEX-файл расшифровывается и подгружается только во время выполнения, так что вредоносная логика не видна ни при статическом, ни при стандартном динамическом анализе.

Подобная стратегия воздействия усложняет задачу исследователей безопасности и автоматических систем выявления, которые пытаются уличить малварь в момент сканирования или анализа APK. После инсталляции на устройство Konfety демонстрирует еще один способ скрыть от пользователя свою активность – исчезает с домашнего экрана, скрывает иконку и свое название. Вместо обычного приложения пользователь не видит ничего, хотя вредоносная программа продолжает работать в фоновом режиме. Кроме того, малварь умеет адаптировать свое поведение в зависимости от региона, используя технологию геофенсинга. В разных странах приложение может выводить различные варианты рекламы либо на время сокращать активность, чтобы не вызывать подозрений и избежать вмешательства.

Следует отметить, что подобные методы маскировки — не что-то новое, а часть тенденции, которая получила развитие в 2024 году. Ранее исследователи из «Лаборатории Касперского» отметили аналогичные приемы в SoumniBot, где также использовались несуществующие методы сжатия, подделывались размеры файлов и создавались длинные, запутанные пространства имен в AndroidManifest, с целью защиты от анализа. Эксперты компании Zimperium, выявившие новую вариацию Konfety, предупреждают пользователей об опасности загружать приложения из ненадежных источников и рекомендуют использовать только проверенные маркетплейсы. Также следует регулярно обновлять систему безопасности, проверять разрешения приложений и внимательно относиться к необычному поведению смартфона, например, появлению всплывающей рекламы, непонятным уведомлениям или резкому ухудшению производительности. В результате заражения устройствами через Konfety, помимо непосредственного риска личных данных и доступа, пользователи сталкиваются с увеличенным трафиком, снижением автономности и повышением уязвимости к дальнейшим кибератакам.

Малварь превращает телефон в средство для распространения рекламного и вредоносного контента, что негативно отражается на опыте и безопасности владельца. Современное цифровое пространство все сильнее нуждается в расширении знаний пользователей о существующих угрозах и формирования базовых навыков кибергигиены. Понимание того, каким образом работает и маскируется вредоносное ПО вроде Konfety, помогает повысить осознанность и осторожность. Это значительно снижает риски и способствует защите личной информации и конфиденциальности. В заключение важно напомнить, что защита от современных сложных угроз требует комплексного подхода.

Использование надежных антивирусов, регулярное обновление программного обеспечения, осторожность при установке приложений и критический взгляд на источники загрузки – все это неотъемлемые элементы безопасности. Konfety – характерный пример угрозы, которая опирается на технические ухищрения и человеческий фактор, и только совокупность мер сможет надежно обезопасить пользователей Android в современном мире.

![Milton Friedman – I, Pencil [video]](/images/7F5840A9-9849-4434-906D-243F5890B55A)