В последние годы мир стал свидетелем значительного роста кибершпионажа, направленного на стратегически важные сферы государственной и экономической безопасности. Особое место в этом процессе занимают действия хакерских групп, связанных с государственными интересами, которые применяют все более изощренные методы проникновения в информационные системы. Одним из таких примеров является деятельность китайской группы TA415, которая за последние месяцы сделала ощутимый скачок, используя популярный инструмент Visual Studio Code Remote Tunnels для кражи данных у экспертов США в сфере экономической политики. TA415 - это угроза, связанная с китайскими спецслужбами, которая традиционно специализируется на кибершпионаже и целенаправленных атаках на правительственные институты, аналитические центры и академические организации. Их основными мишенями являются специалисты, работающие с вопросами экономического взаимодействия между США и Китаем, что отражает стратегическую важность этой темы в контексте глобальной геоэкономики.

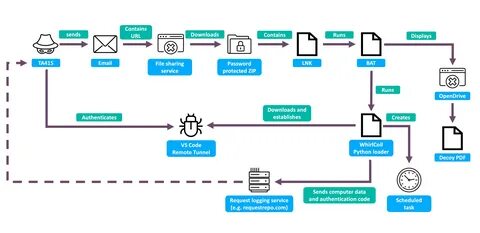

Использование Visual Studio Code Remote Tunnels - довольно инновационный ход со стороны злоумышленников. Этот инструмент, изначально предназначенный для удаленной работы разработчиков с помощью Visual Studio Code, позволяет безопасно подключаться к удаленным машинам через защищенный туннель. В руках хакеров он превращается в мощный механизм обхода традиционных мер безопасности, благодаря которому они получают постоянный доступ к скомпрометированным системам без явного присутствия вредоносных программ. Схема атаки группы TA415 включает в себя тщательно продуманные фишинговые кампании, направленные на выдающихся специалистов и аналитиков в экономической сфере. Хакеры маскируются под высокопоставленных чиновников, в частности, под председателя комитета по стратегическому соперничеству между США и Китаем, а также под представителей авторитетных организаций, таких как Совет по экономическому сотрудничеству между двумя странами.

Эти действия создают иллюзию доверия и заставляют жертв раскрывать конфиденциальную информацию или запускать вредоносное программное обеспечение. Ключевой элемент вредоносной кампании заключается в рассылке электронной почты с поддельных адресов, использующих платформы вроде Zoho Mail и скрывающих следы через сервисы VPN, такие как Cloudflare WARP. В письмах содержатся ссылки на архивы с паролями, размещенные на общедоступных облачных хранилищах - Dropbox, Zoho WorkDrive, OpenDrive. При открытии этих архивов запускается специально подготовленный скрипт, который отображает фальшивый PDF-документ в качестве отвлекающего маневра, в то время как в фоновом режиме загружается вредоносный Python-лоадер под кодовым названием WhirlCoil. Этот загрузчик имеет несколько важных функций, включая создание и запуск задач планировщика Windows с именами, пытающимися имитировать легитимные процессы, такие как GoogleUpdate или MicrosoftHealthcareMonitorNode.

Благодаря этому обеспечивается устойчивость вредоносного ПО даже после перезагрузки устройства и восстановления его работоспособности с высокими системными привилегиями в случае администраторского доступа. Дальнейший этап атаки - создание связи через Visual Studio Code Remote Tunnel, благодаря которой злоумышленники получают скрытую возможность управлять целевой машиной, изучать содержимое директорий, а также выполнять произвольные команды через встроенный в VS Code терминал. За счет передачи информации в кодированном формате через HTTP-запросы на бесплатные сервисы логирования, такие как requestrepo.com, атака приобретает высокую степень незаметности и избегает традиционных средств обнаружения сетевых аномалий. Примечательно, что данный метод кибершпионажа не является совершенно новым для TA415.

Аналогичные приемы уже фиксировались в предыдущих кампаниях на промышленные и научно-технические организации в 2024 году. Однако сейчас наблюдается значительное повышение активности и целенаправленности атак, что объяснимо текущей напряженностью в торгово-экономических переговорах между США и Китаем. Эксперты по кибербезопасности отмечают, что именно сочетание новейших технологий, таких как Visual Studio Code Remote Tunnels, с тщательно завуалированными фишинговыми атаками создает серьезную угрозу, которую трудно своевременно распознать и нейтрализовать. Большинство систем защиты ориентируются на поиск классических признаков вредоносного ПО, тогда как подобные методы маскируются под официальные программные инструменты. В связи с выявленными фактами американские специалисты и организации вынуждены предпринимать дополнительные меры безопасности, включая мониторинг использования удаленных туннелей, анализ аномальной активности и усиление обучения персонала для распознавания целевых фишинговых попыток.

Противодействие таким атакам требует интегрированного подхода, который сочетает технологические инструменты и человеческий фактор. Анализ кампаний TA415 демонстрирует, как кибершпионаж трансформируется в направлении использования легитимных ИТ-средств для проведения скрытых операций. Такое использование официальных программных продуктов в вредоносных целях усложняет работу специалистов по защите информации и требует постоянного обновления методов обнаружения. Кроме того, инциденты с TA415 отражают глобальные геополитические противоречия, поскольку информационная безопасность и защита экономических данных становятся важным фронтом в гонке влияния между крупными державами. Учитывая масштабы и серьезность угроз, компании и государственные структуры должны усиливать сотрудничество и обмен информацией, чтобы своевременно выявлять и нейтрализовать сложные кибератаки.

Перспективы развития подобных кибершпионских кампаний также указывают на необходимость внедрения комплексных систем безопасности, основанных на искусственном интеллекте и анализе поведения. Только с их помощью можно минимизировать риски и оперативно реагировать на попытки вторжений через нестандартные каналы, такие как Visual Studio Code Remote Tunnels. В итоге, деятельность китайской группы TA415 служит наглядным примером того, что современные киберугрозы способны использовать инновационные технологии для получения доступа к государственной и экономической информации. Эффективное противодействие таким атакам требует от специалистов постоянного совершенствования своих навыков и внедрения прогрессивных методов защиты, способных выявлять новаторские способы злоумышленников. В условиях усиливающейся международной конкуренции информационная безопасность становится краеугольным камнем сохранения суверенитета и экономической стабильности.

.