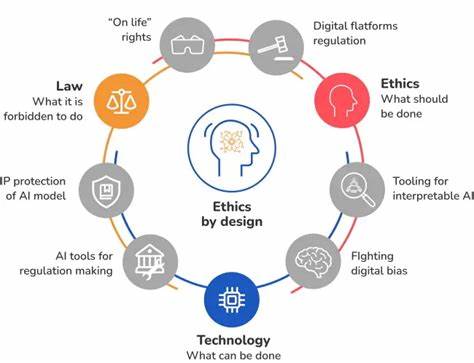

В современном мире информационных технологий обеспечение безопасности данных остаётся непростой задачей, особенно когда речь идёт о серверах, работающих в критических условиях и требующих высокой доступности. Одной из эффективных технологий, которая стала незаменимой в построении надёжных систем, является Trusted Platform Module, или TPM. Эта технология позволяет привязать шифрование данных к конкретному оборудованию и обеспечить защиту информации даже в случае физического удаления дисков или попытки несанкционированного доступа. В этом материале мы рассмотрим, что такое TPM, как она функционирует, и почему команда разработчиков Bottlerocket приняла решение добавить её поддержку в свою операционную систему. TPM – это специализированный аппаратный модуль безопасности, который можно представить как маленький, но очень защищённый компьютер внутри вашего сервера.

Он способен генерировать и хранить криптографические ключи, которые никогда не покидают чип. Кроме того, TPM измеряет и записывает события загрузки системы, что позволяет создавать проверяемые цепочки доверия. Такие измерения хранятся в так называемых регистрах конфигурации платформы или PCR (Platform Configuration Registers). Каждый из 24 регистров отвечает за определённый этап загрузки или конфигурации, и значения в них обновляются при старте сервера, отражая текущие условия работы и состояние загрузочного процесса. Одной из важнейших возможностей TPM является функция «запечатывания» данных — sealing.

Этот процесс создаёт двойную привязку: данные могут быть расшифрованы только на том же самом оборудовании (аппаратное связывание) и только в том же самом состоянии системы, которое фиксируется значениями PCR (связывание с состоянием). Такая защита особенно ценна для шифрования дисков, поскольку позволяет автоматически разблокировать зашифрованные тома без необходимости ввода пароля или подключения к удалённой системе управления ключами. Это является решением задачи, когда нужно обеспечить высокую доступность серверов, например, после сбоев питания, при этом гарантируя безопасность данных при физическом извлечении дисков. При реализации TPM в Bottlerocket был выбран достаточно минималистичный, но практичный подход — привязка шифровальных ключей к одному конкретному PCR, а именно PCR 0, который отвечает за измерения базовой прошивки (BIOS/UEFI). Такой выбор обусловлен желанием обеспечить твёрдую привязку к оборудованию без излишних осложнений операционной деятельности и обновлений.

PCR 0 изменяется исключительно при обновлении или смене прошивки и не зависит от частых системных обновлений или изменений программного окружения, что позволяет обновлять операционную систему без необходимости повторного шифрования дисков. Выбор привязки только к PCR 0 — это компромиссное решение между высокой надёжностью защиты и удобством эксплуатации. Более детальное связывание с загрузчиком, ядром или политиками Secure Boot могло бы значительно повысить уровень безопасности, но одновременно потребовало бы более сложного управления — необходимость повторной регистрации ключей при каждом обновлении программного обеспечения и более высокую вероятность сбоев в работе автоматического старта системы. Так, PCR 7, который хранит состояние Secure Boot, пока не используется из-за отсутствия его повсеместного включения в кластере, но в дальнейшем планируется миграция именно на этот PCR для защиты от атак на переустановку ОС. Применение TPM в Bottlerocket обеспечило ряд важных преимуществ.

Во-первых, система получила возможность автоматически разблокировать зашифрованные диски сразу после запуска без участия администратора. Во-вторых, благодаря аппаратной привязке ключей возможность доступа к данным вне исходного оборудования исключена, что повышает уровень защиты при утилизации или замене серверного оборудования. В-третьих, TPM измерения создают криптографические «вехи доверия» — неизменяемые записи того, что именно было выполнено во время процесса загрузки. Это открывает путь для дальнейших расширений безопасности, таких как удалённое подтверждение подлинности (remote attestation) и более сложные политики доступа. Технически процесс «запечатывания» выглядит следующим образом.

При создании зашифрованного ключа для доступа к диску TPM генерирует уникальный криптографический ключ, основанный на внутреннем аппаратном сидe. Затем этот ключ комбинируется с значениями выбранных PCR, формируя уникальную политику, согласно которой можно будет расшифровать данные. При загрузке TPM проверяет, совпадают ли актуальные измерения с сохранёнными в политике. При полной совпадаемости TPM выпускает ключ для расшифровки диска, что позволяет системе автоматически стартовать. Особое внимание уделяется целостности и неизменности данных.

Сами значения PCR невозможно изменить без перезагрузки системы и без последовательного запуска каждого этапа загрузки. Любое несанкционированное вмешательство приводит к изменению результатов измерений и, как следствие, к невозможности получения расшифровки. Таким образом, TPM выступает не просто как средство хранения ключей, а как аппаратный страж, гарантирующий, что система находится в ожидаемом защищённом состоянии. Кроме того, TPM поддерживает возможности расширенной политики безопасности с использованием подписанных политик PCR. В таком сценарии можно разрешать несколько разрешённых состояний загрузки, подписанных авторитетным ключом, что значительно облегчает обновления и администрирование без необходимости сбрасывать или повторно регистрировать шифровальные ключи.

На практике это позволит интегрировать автоматические обновления системы и шифрования с минимальными перерывами в работе. Интеграция TPM с Bottlerocket и поддержка этой технологии в системе управления дисковыми томами (luks2) происходит через утилиту systemd-cryptenroll. Она автоматически генерирует ключи, «запечатывает» их в TPM с актуальными PCR, и сохраняет полученные данные в специальном разделе LUKS2 заголовка. Благодаря такому подходу раскрытие ключей и разблокировка томов становится полностью прозрачным процессом, не требующим вмешательства. В перспективе команда разработчиков планирует расширять возможности интеграции TPM, в частности, активировать поддержку Secure Boot, использовать дополнительные PCR для более глубокого контроля загрузочного процесса и внедрять механизмы удалённого подтверждения подлинности для повышения защиты в распределённых средах.

Эти меры сделают систему более устойчивой к целенаправленным атакам, направленным на подмену программного обеспечения и загрузочной среды. Подводя итог, можно сказать, что внедрение TPM в Bottlerocket — важный шаг на пути к созданию высокоуправляемой, надёжной и защищённой операционной системы для современных серверных инфраструктур. Этот подход позволил обеспечить одновременно высокую доступность и безопасность, что особенно важно в условиях облачных и масштабируемых решений. Аппаратная привязка шифрования к конкретной платформе, автоматическое управление ключами и возможность развития комплексной политики безопасности создают прочный фундамент для дальнейшего совершенствования операционной системы и защиты пользовательских данных в будущем.