В последние несколько лет мир кибербезопасности столкнулся с новой волной угроз, вызванных распространением вредоносного программного обеспечения, базирующегося на открытом исходном коде. Одной из самых значимых и тревожных тенденций стала эволюция удалённого доступа трояна (RAT) под названием AsyncRAT. Malware, впервые опубликованный на GitHub в январе 2019 года, быстро стал основой для множества различных модификаций и новых опасных вариантов, которые активно используются злоумышленниками по всему миру. AsyncRAT — это программный инструмент, позволяющий атакующим незаконно получать доступ к заражённым компьютерам и системам, практически незаметно контролировать их работу, похищать данные и выполнять вредоносные операции. Несмотря на то, что исходные возможности AsyncRAT не отличаются высокой сложностью, главным фактором, сделавшим его настолько распространённым, стала его открытая архитектура и модульный дизайн.

Благодаря этому зловред легко адаптируется к новым условиям, может дополняться плагинами и модифицируется даже малодостаточными злоумышленниками. Исследователи из компании ESET отмечают, что именно открытость AsyncRAT способствует появлению множества его форков и улучшенных версий. Такие потомки вредоноса, как DCRat и Venom RAT, значительно расширяют функционал оригинала, вводя передовые техники обхода систем защиты, дополнительные возможности сбора информации, такие как захват изображений с веб-камеры, запись аудио с микрофона и даже шифрование файлов жертвы. Вторичные варианты демонстрируют, насколько быстро и креативно киберпреступники способны адаптировать открытый код для собственных целей. Распространение AsyncRAT и его вариаций происходит, как правило, через фишинговые кампании, а также бандлы с вредоносными загрузчиками, такими как GuLoader и SmokeLoader.

Эти методы доставки дают возможность быстро и масштабно «заражать» как корпоративные сети, так и персональные устройства пользователей, что значительно увеличивает риски утечки критически важной информации и потери контроля над системами. Особое внимание заслуживает происхождение AsyncRAT, который был создан, переработав другой известный RAT — Quasar RAT (или CinaRAT). Несмотря на сходство в использовании языка программирования C# и некоторых криптографических классов, AsyncRAT является практически полностью новым продуктом, поставившим новые стандарты и вызвавшим большие изменения в экосистеме вредоносного ПО. Отмечена большая разница в способах реализации и возможностях, что подтверждает серьезность намерений и уровня подготовки разработчиков. Новые версии и форки AsyncRAT удивляют своей функциональностью.

DCRat, например, интегрирует эвфемистические технологии, которые позволяют маскировать активность вируса, избегать обнаружения системами защиты и даже принудительно завершать процессы безопасности, что значительно усложняет анализ и борьбу с вредоносом. Venom RAT, вдохновлённый DCRat, идет ещё дальше, внедряя более продвинутые методы уклонения от обнаружения и расширяя цели атаки. Со стороны аналитиков безопасности выявлены и менее известные, но не менее опасные варианты, такие как NonEuclid RAT, который способен автоматически подбирать SSH и FTP креденшелы, собирать геолокационные данные и даже изменять содержимое буфера обмена жертв, подменяя адреса криптовалютных кошельков. Есть разновидности, специально адаптированные под определённые регионы, с функционалом, направленным, например, на китайский рынок. Эволюция AsyncRAT обозначает тревожный сдвиг в мире киберугроз.

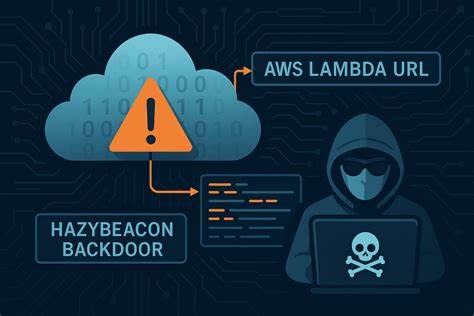

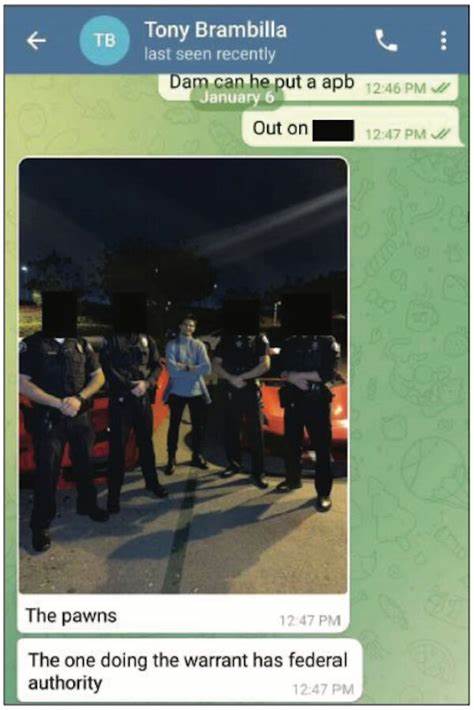

Открытый исходный код, предоставляя свободу модификаций и внедрения новых функций, снижает порог входа для начинающих хакеров и киберпреступников. В сочетании с развитием технологий искусственного интеллекта, в том числе генеративных языковых моделей, этот процесс идёт с ускорением, что усиливает скорость появления новых, более сложных и опасных вариантов угроз. Важным следствием этого явления стало распространение модели «вредоносное ПО как услуга» (MaaS). Заранее собранные билдеры AsyncRAT, пакеты плагинов и полноценные наборы инструментов продаются и обмениваются в популярных мессенджерах и на тёмной стороне интернета. Это не только затрудняет отслеживание и идентификацию угроз, но и создаёт проблемы для команд по кибербезопасности, вынуждая их переориентироваться с традиционных методов обнаружения на более сложный анализ поведения вредоносного ПО и командного центра управления (C2).

Комплексное выявление таких угроз требует глубокого понимания современных атак, которые зачастую используют бесфайловую устойчивость, перехват данных из буфера обмена, кражу учётных данных и смешение различных техник для достижения максимального эффекта с минимальными шансами быть обнаруженными. В конечном итоге защита компаний и частных пользователей становится всё более сложной задачей, требующей интеграции современных технологий и постоянного обновления знаний персонала. В результате, распространение AsyncRAT и его многочисленных модификаций знаменует новую эру в области киберугроз, где простота и доступность вредоносного кода приносят мощные возможности даже начинающим злоумышленникам. Это стимулирует развитие новых подходов к защите и воспитание культуры кибергигиены как на уровне организаций, так и в повседневной жизни обычных пользователей. Противостояние таким угрозам требует совершенствования методов детекции, обучения персонала и активного сотрудничества между специалистами отрасли.

Таким образом, рост и развитие AsyncRAT в открытом доступе — это не только технологическое достижение хакеров, но и серьезный вызов для сообщества кибербезопасности, подчеркивающий необходимость постоянного совершенствования защитных мер и стратегий реагирования на новые поколения опасного программного обеспечения.