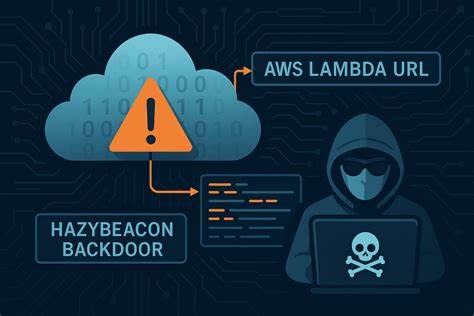

Современные киберугрозы все чаще демонстрируют высокий уровень изощренности и избирательности. Недавно специалисты компании Palo Alto Networks, работающие в подразделении Unit 42, выявили новый тип вредоносного программного обеспечения — HazyBeacon, который используется для целенаправленных атак на государственные учреждения Юго-Восточной Азии. Эта кампания кибершпионажа является ярким примером того, как государственные хакеры используют передовые технологии и облачные сервисы для тайного сбора конфиденциальной информации. HazyBeacon представляет собой вредоносную программу, реализованную в виде бекдора (backdoor), способного незаметно внедряться в системы Windows и обеспечивать длительный доступ к информации. Особенное внимание привлекает тот факт, что атакующие применяют сервис AWS Lambda – популярный облачный инструмент Amazon, позволяющий запускать серверлесс функции по HTTPS-запросам.

Подобное использование легитимных облачных сервисов значительно усложняет детекцию вредоносной активности, поскольку трафик выглядит как обычное взаимодействие с доверенным интернет-ресурсом. Согласно исследованию, проведенному Лиором Рочбергером, специалистом по безопасности из Unit 42, активность этой группы была зафиксирована под названием CL-STA-1020, где «CL» означает кластер, а «STA» — государственно-спонсируемый мотив. Основной целью злоумышленников является кража документов, касающихся недавних торговых тарифов, споров и других конфиденциальных данных, которые могут дать ключевую информацию о внешней политике, планах по развитию инфраструктуры, а также регулирующих мерах, способных повлиять на региональные и глобальные рынки. Юго-Восточная Азия представляет собой стратегически важный регион в мировой политике, особенно в контексте напряженных отношений между США и Китаем. Успешное проникновение в правительственные сети данного региона открывает злоумышленникам возможность получения инсайдерской информации, полезной для экономического и военно-политического влияния.

Методы проникновения вредоносного ПО HazyBeacon пока что полностью не раскрыты, однако анализ указывает на использование техники DLL side-loading. Эта методика предполагает маскировку злонамеренной DLL-библиотеки под легитимную, что позволяет обойти защитные механизмы операционной системы. В частности, вредонос внедряется с помощью поддельной версии библиотеки mscorsvc.dll, которая запускается совместно с официальным исполняемым файлом mscorsvw.exe.

Как только вредоносный код активируется, он устанавливает двустороннюю связь с сервером управления, используя новые AWS Lambda URL, благодаря которым может получать команды и загружать дополнительные вредоносные модули. Для обеспечения сохранения доступа злоумышленники создают системные службы, которые автоматически перезапускают вредоносные компоненты даже после перезагрузки зараженного устройства. Среди загружаемых модулей находится инструмент для сбора файлов с определёнными расширениями — в числе приоритетных форматов — документы Microsoft Office и PDF, особенно важные для анализа экономической и политической информации. Также известно, что преступники пытались использовать популярные облачные хранилища Google Drive и Dropbox для удаления добытых данных, что позволяло маскировать утечку под обычный трафик. Однако в обнаруженном инциденте эти попытки были заблокированы.

Заключительная стадия атаки предполагает выполнение очистительных команд, направленных на удаление следов проникновения – архивов с файлами, загрузками и временными payloadами. Это свидетельствует о том, что злоумышленники понимают важность скрытия своей активности для увеличения времени нахождения в системах без обнаружения. Эксперты рекомендуют внимательно следить за исходящим трафиком, особенно при взаимодействии с нечасто используемыми облачными доменами, такими как *.lambda-url.*.

amazonaws.com. При этом важен контекст: внезапное появление нехарактерных процессов или неизвестных служб, которые инициируют соединения с облачными сервисами, должно вызвать подозрения. Детальный анализ цепочек запуска процессов и корреляция с типичной рабочей активностью помогает выявить злоумышленников, использующих легитимные облачные платформы в своих целях. Тенденция к злоупотреблению доверенными сервисами для организации скрытых каналов связи, так называемый подход living-off-the-trusted-services (LOTS), сегодня становится все более популярной среди групп кибершпионажа и APT.

Помимо AWS Lambda, известны случаи использования Google Workspace, Microsoft Teams и различных API облачных хранилищ для обеспечения устойчивого контроля над скомпрометированными системами. В целом, кампания с применением вредоносного ПО HazyBeacon демонстрирует эволюцию методов кибершпионажа, когда традиционные механизмы проникновения дополняются инновационным использованием облачных ресурсов. Это создает серьезный вызов для специалистов по информационной безопасности государственных и коммерческих организаций, вынуждая их адаптировать механизмы обнаружения и реагирования к новым реальностям киберугроз. Самым эффективным способом противодействия таким атакам остается проактивный мониторинг сетевого трафика и поведенческого анализа систем, а также внедрение многоуровневых систем контроля и аутентификации. Совместные усилия по обмену информацией об угрозах и своевременное обучение сотрудников также играют важную роль в снижении рисков.

Таким образом, HazyBeacon является наглядным примером современного государственного кибершпионажа, который успешно сочетает техническую изощренность с использованием популярных облачных сервисов для достижения стратегических целей в области информационной безопасности и политики. Понимание механизмов работы подобных угроз и постоянное совершенствование практик защиты позволят укрепить обороноспособность критически важных инфраструктур против таких растущих киберугроз.