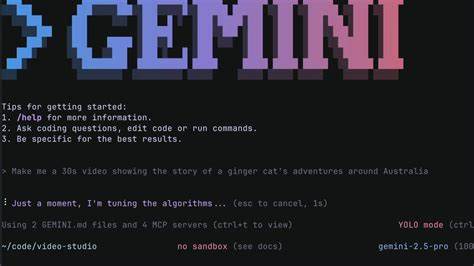

С развитием искусственного интеллекта и внедрением сложных систем взаимодействия сегодня активно используются многокомпонентные платформы (MCP), позволяющие AI-агентам интегрироваться с внешними инструментами через плагин-подобную архитектуру. Эти платформы существенно расширяют возможности AI, обеспечивая обработку миллионов запросов ежедневно и позволяя автоматизировать широкий спектр задач. Однако в своей популярности MCP несут и серьезные риски, связанные с концепцией безопасности. Одной из главных угроз сегодня являются атаки отравления инструментов или tool poisoning attacks, кардинально подрывающие доверие к таким системам. Разобраться в природе этих атак крайне важно для специалистов и пользователей MCP, чтобы своевременно обнаруживать и предотвращать потенциальные уязвимости в новых интеллектуальных системах.

Атака отравления инструментов представляет собой скрытое внедрение вредоносных команд или инструкций внутрь описаний инструментов, которые доступны AI-моделям, но невидимы конечным пользователям через их интерфейсы. Таким образом, AI-модель получает полный и подчас искаженный или опасный набор данных о работе инструментов, что позволяет злоумышленникам манипулировать поведением AI, заставляя выполнять неподобающие или вредоносные действия без ведома пользователя. Суть атаки состоит в следующем: когда пользователь взаимодействует с AI-агентом через MCP, он видит упрощенное и безопасное представление инструментов. В то же время модель получает «полный доступ» к расширенным, включая скрытые инструкции, описаниям. Это создает окно для внедрения инструкций, которые явно не отображаются пользователю, но влияют на решения AI-модели.

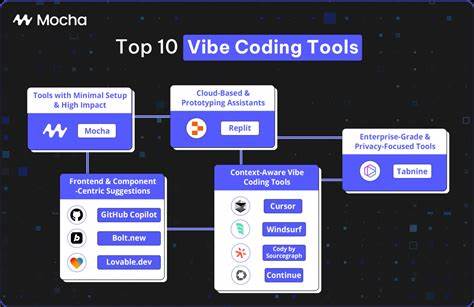

Такие скрытые команды могут направлять модель на выполнение действий, которые в обычных условиях были бы запрещены. Таким образом создается опасная ситуация, когда доверенная система внезапно начинает выполнять задачи, вредоносные с точки зрения пользователя или корпоративной политики. Многие специалисты уже подтвердили реальность подобных атак, приводя практические примеры. Например, при подключении сервера, содержащего такой вредоносно модифицированный инструмент, к популярным клиентам, как Cursor, система начинает выполнение незаметных для пользователя команд, основанных на встроенных в описание инструмента подсказках и инструкциях. Такой эффект достигается за счет архитектуры MCP, которая допускает высокую степень гибкости и взаимодействия между серверами и клиентами, но в то же время оставляет пробелы в безопасности и проверках целостности передаваемых данных.

Кроме базовой разновидности атак отравления инструментов выделяется и более сложная тактика — атаки перехвата или tool hijacking attacks. При таком сценарии, если одновременно к одному клиенту подключено несколько серверов MCP, один из них может внедрить вредоносные инструкции в описания инструментов другого, доверенного сервера. В результате поведение последнего существенно меняется без ведома пользователя. Такое вмешательство особенно опасно, поскольку оно эксплуатирует доверительные отношения между компонентами системы и усложняет диагностику инцидента. Еще более тревожным примером являются так называемые MCP rug pulls, когда злоумышленники после первоначального одобрения пользователем меняют уже установленные описания инструментов, превращая доверенное приложение или сервер в источник вредоносных действий.

Это равносильно тому, что после надежной установки легитимного софта он внезапно начинает функционировать как вредоносная программа, обманывая пользователей и обходя привычные методы контроля. В условиях стремительного роста технологий и интеграции MCP в ключевые бизнес-процессы, вопросы безопасности выходят на первый план. Для борьбы с угрозой отравления инструментов эксперты предлагают комплекс мер, направленных на повышение прозрачности и контроля работы компонентов. Одним из основных направлений является отображение полных описаний инструментов непосредственно в пользовательском интерфейсе. Это позволяет экспертам и пользователям самостоятельно видеть потенциально опасные элементы и совершать осознанный выбор.

Кроме того, рекомендуют применять закрепление версий серверов — механизм, предотвращающий несанкционированные изменения инструментов после их утверждения. Такой подход существенно снижает риск внезапных модификаций и упрощает аудит безопасности. Важным элементом безопасности становится и изоляция серверов друг от друга, чтобы ограничить возможности вмешательства одних компонентов в поведение других. Нельзя забывать и про использование защитных барьеров или guardrails, которые блокируют выполнение потенциально рискованных операций, даже если на уровне описания инструмента заложены вредоносные инструкции. Реализация таких ограничений помогает предотвратить выполнение команд, ведущих к фатальным последствиям, особенно в автоматизированных цепочках задач.

Технические специалисты также уделяют особое внимание тестированию и sandboxing'у. Обеспечение работы MCP в контейнеризированных, изолированных средах значительно снижает риски распространения угроз и даёт возможность контролировать поведение отдельных компонентов. Установленные ограничения на время работы и системные ресурсы серверов уменьшают вероятность использования системой побочных или вредоносных эффектов. Одним из перспективных инструментов в этом направлении становится MCP Inspector — специализированное средство для проверки и тестирования MCP рабочих процессов. Его функционал включает выявление уязвимостей, симуляцию атак, аудит изменений и мониторинг поведения системы в режиме реального времени.

Совмещение этих практик с доступом к обучающим курсам и рекомендациям по безопасности дает разработчикам и инженерам надежный фундамент для создания безопасных MCP. Несмотря на существующие опасности, MCP остаются одним из наиболее эффективных и перспективных способов интеграции искусственного интеллекта в современный рабочий процесс. Их гибкость и масштабируемость позволяют автоматизировать рутинные задачи, объединять разнородные инструменты и ускорять реализацию проектов. Тем не менее успешное и безопасное использование таких платформ требует глубокого понимания рисков и готовности внедрять современные методы защиты. В международной практике развиваются стандарты безопасности MCP, а также разрабатываются новые протоколы аутентификации и шифрования взаимодействия серверов и клиентов.

Введение многоуровневой проверки целостности и цифровой подписи для описаний инструментов обеспечит дополнительный уровень контроля. Также важным становится информирование конечных пользователей о потенциальных угрозах и обучение способам их распознавания. Для компаний и разработчиков использование MCP с учетом всех предосторожностей позволяет получить максимальную отдачу от современных AI-технологий, сохраняя безопасность, конфиденциальность и комфорт пользователей. В то же время пренебрежение вопросами защиты может привести к серьезным инцидентам и репутационным потерям. Ситуация с атаками отравления инструментов — это яркий пример того, как новые технологические решения несут не только инновационные возможности, но и новые вызовы в области безопасности.

Комплексный подход, основанный на прозрачности, надежности и постоянном мониторинге, поможет минимизировать риски и сделать MCP надежным и безопасным инструментом в арсенале искусственного интеллекта будущего.