WordPress является самой популярной платформой для создания веб-сайтов, поэтому многие владельцы предпочитают использовать готовые плагины для быстрого добавления функционала. Одним из наиболее востребованных расширений является Forminator — многофункциональный конструктор форм, который упрощает создание платежных систем, обратной связи, опросов и викторин без сложных технических знаний. Тем не менее, недавнее обнаружение серьёзной уязвимости в этом плагине ставит под угрозу безопасность более чем 400 000 сайтов, что вызывает озабоченность среди владельцев и администраторов ресурсов на WordPress. Угроза связана с возможностью неавторизованного удаления файлов на сервере, что при определённых обстоятельствах может привести к полному захвату и потере контроля над сайтом. Уязвимость получила идентификатор CVE-2025-6463 и была обнаружена исследователем под ником Phat RiO, который сообщил об этом в команду Wordfence 20 июня 2025 года.

Оценка степени опасности по шкале CVSS достигла 8,8 балла, что означает высокий риск эксплуатации. Проблема касается всех версий Forminator до 1.44.2 включительно, поскольку в них реализована недостаточная проверка и очистка пользовательских данных, что и привело к уязвимости. Главным моментом является неправильная работа функции save_entry_fields(), которая сохраняет пользовательские данные при отправке форм.

Плагин не проверяет, действительно ли поле предназначено для работы с файлами, и не ограничивает возможность передачи данных, имитирующих структуру файла с произвольным путем. Злоумышленник, пользуясь этой особенностью, может специально сформировать данные таким образом, чтобы они содержали поддельные пути, указывающие на критически важные файлы сервера, например, на wp-config.php — ключевой конфигурационный файл WordPress. Если после внедрения таких данных администратор сайта вручную или автоматически удалит соответствующую запись, то плагин приступит к удалению файлов, руководствуясь неверной логикой, и сотрет системный файл. Удаление wp-config.

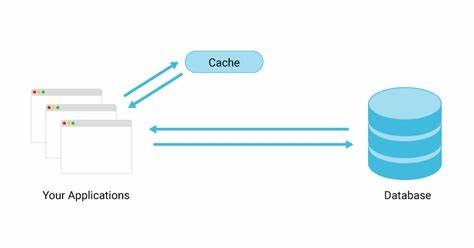

php приводит к тому, что сайт переходит в состояние первоначальной настройки, теряя доступ к базе данных и пользовательской информации. В таком состоянии злоумышленник получает возможность полностью контролировать сайт, что открывает двери для дальнейших атак, в том числе для установки вредоносного ПО, кражи данных и использования ресурса в преступных целях. Разработчики Forminator и сообщество Wordfence оперативно отреагировали на ситуацию. Уже 30 июня 2025 года вышла исправленная версия плагина под номером 1.44.

3. В ней была добавлена проверка типа поля и пути к файлу, что гарантирует безопасность операций удаления — теперь удаление возможно только в пределах директории загрузок WordPress. Операция стала ограниченной и тщательно проверяемой, что исключает случайное удаление системных файлов. Тем не менее, по статистике загрузок с момента выхода патча, не менее 200 000 пользователей уже обновили свой плагин, но еще значительная доля сайтов, использующих Forminator, остается уязвимой. Это связано с тем, что обновление плагинов на WordPress часто проводится нерегулярно, особенно на проектах, в которых обслуживанием занимается непрофессиональный персонал или отсутствует автоматическое обновление.

Владельцам сайтов рекомендуется безотлагательно проверить используемую версию Forminator и при необходимости выполнить обновление. При невозможности немедленного обновления можно временно деактивировать плагин, чтобы исключить возможность эксплуатации уязвимости. Помимо этих мер, рекомендуется регулярно делать резервные копии сайта и базы данных, что позволит быстро восстановить ресурс в случае инцидентов. Кроме того, мониторинг активности сайта, логов доступа и изменений в системных файлах поможет вовремя обнаружить попытки взлома. Стремительное развитие веб-технологий и массовое использование готовых решений для управления сайтами неизбежно сопровождаются появлением новых уязвимостей и угроз.

Плагины, несмотря на удобство, требуют внимательного и ответственного подхода к безопасности. Так, баг в Forminator — яркий пример того, как небольшая ошибка логики в коде может привести к серьёзным последствиям для защиты данных, репутации и бизнеса. Проблема валидации и очистки пользовательских данных — одна из классических ошибок в разработке, которая легко может быть использована злоумышленниками. Чтобы сократить риски, помимо своевременного обновления плагинов, важно использовать дополнительные меры безопасности: ограничение прав на сервере, внедрение систем файрвола и антивирусного сканирования, регулярный аудит кода и проверка актуальности уязвимостей. Профессиональные сервисы защиты от DDoS-атак и мониторинга безопасности также станут надежным дополнением к защите сайтов на WordPress.

По мнению экспертов Wordfence, активное распространение и использование уязвимости может привести к массированным взломам, которые затронут не только отдельные сайты, но и пользователей, взаимодействующих с ними. Поэтому общая ответственность лежит как на разработчиках плагинов, так и на владельцах ресурсов — поддерживать программное обеспечение в актуальном состоянии и не игнорировать уведомления о безопасности. В заключение стоит отметить, что история с CVE-2025-6463 — это напоминание, что даже самые удобные и функциональные решения требуют внимания к безопасности. Плагин Forminator по-прежнему остается полезным инструментом для создания сложных форм без программирования, но лишь при условии, что его использование сопровождается регулярными обновлениями и сознательной защитой. Комьюнити WordPress продолжит бороться с новыми угрозами и заполнять выявленные пробелы, однако конечная ответственность за сохранность сайта лежит на хозяине ресурса.

Поэтому важно не откладывать на потом рекомендации по обновлению и усилению безопасности, ведь предотвращение взлома всегда проще и дешевле, чем восстановление сайта и последствий атак. Следите за новостями от разработчиков, используйте надежные плагины и своевременно улучшайте защиту — это базовые шаги для долгой и безопасной работы вашего сайта в интернете.