В современном мире информационная безопасность становится приоритетом для правительств и крупных организаций по всему миру. С ростом цифровой зависимости и внедрением облачных технологий в работу компаний и госструктур, кибератаки приобретают всё большую изощрённость и масштабность. Недавно Microsoft раскрыла новую волну атак, нацеленных на уязвимости в одном из своих ключевых корпоративных продуктов — SharePoint. По данным компании, за атаками стоят хакерские группы, связанные с государственными структурами Китая, что вызывает серьёзную обеспокоенность в глобальном сообществе безопасности и вызывает массу вопросов о защите критической инфраструктуры. SharePoint — это платформа для совместной работы и управления документами, которая широко используется в государственных учреждениях, научных организациях и крупных компаниях по всему миру.

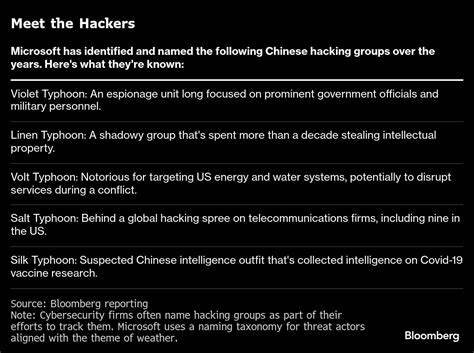

Её популярность обусловлена гибкостью и возможностями интеграции с другими продуктами Microsoft, однако именно это делает SharePoint привлекательной целью для злоумышленников. В своих сообщениях Microsoft сообщила, что выявила по меньшей мере две значимые группы китайских хакеров, действующих под кодовыми именами Linen Typhoon и Violet Typhoon. Эти группы уже давно находятся под наблюдением специалистов по кибербезопасности и специализируются на целевых атаках с особым вниманием к правительственным организациям, оборонным структурам, а также учреждениям, занимающимся правами человека и научными исследованиями. Помимо них, в кампании также участвовала группа с названием Storm-2603, по которой эксперты делают вывод о китайском происхождении. Хакеры используют выявленные уязвимости для получения доступа к защищённым данным, манипулируя системой и устанавливая вредоносное программное обеспечение, что позволяет им контролировать сетевые настройки и содержимое файловых систем.

Microsoft отмечает, что подобные кибератаки позволяют злоумышленникам проникать в самые чувствительные области информационных систем и оставаться незамеченными в течение длительного времени, что значительно увеличивает риск серьёзных утечек информации и ущерба. Многочисленные организации по всему миру уже пострадали от таких атак, включая учреждения в США, Европе и странах Восточной Азии. Атаки затрагивают сферу финансов, здравоохранения, средств массовой информации и высшего образования, что указывает на стратегическое намерение усилить разведывательную деятельность и повлиять на общественное мнение и политические процессы. Усилия по противодействию этим угрозам активно координируются государственными и международными органами. Так, Управление кибербезопасности и инфраструктурной безопасности США (CISA) выпустило предупреждения и рекомендации по исправлению уязвимостей в SharePoint, одновременно уведомив ключевые инфраструктурные подразделения о потенциальных рисках.

Расслабляться не приходится и корпоративным IT-специалистам, которым необходимо тщательно отслеживать обновления безопасности от Microsoft и своевременно внедрять патчи. В свою очередь, Microsoft активно работает над выявлением и устранением подобных уязвимостей в своём ПО, а также развивает системы раннего обнаружения и мониторинга, которые позволяют быстро выявлять подозрительную активность и предупреждать клиентов о возможных угрозах. Эксперты по кибербезопасности подчёркивают, что борьба с государственно спонсированными хакерскими атаками требует комплексного подхода, включающего многоуровневую защиту, обучение персонала, а также международное сотрудничество в сфере обмена информацией и реагирования на инциденты. Важным аспектом является повышение осведомлённости пользователей и руководителей о том, как именно кибервраги планируют свои атаки и какие признаки могут свидетельствовать о взломе. Только благодаря слаженным действиям всех заинтересованных сторон можно эффективно противостоять таким угрозам и обеспечить безопасность критически важных информационных ресурсов.